ITパスポート 令和4年度 61-70問

ITパスポート 令和4年度 61-70問

問61

大学のキャンパス案内のWebページ内に他のWebサービスが提供する地図情報を組み込んで表示するなど,公開されているWebページやWebサービスを組み合わせて一つの新しいコンテンツを作成する手法を何と呼ぶか。

ア シングルサインオン イ デジタルフォレンジックス

ウ トークン エ マッシュアップ

解答:エ

複数のWebページやWebサービス、ソフトウェアなどを組み合わせて一つの新しいシステムを作り出す手法をマッシュアップといいます。

シングルサインオンは一度の認証で、複数のサービスの認証を行うことです。

デジタルフォレンジックスは機器内にあるデータを収集・分析して、不正アクセスなどの犯罪行為が行われた証拠を明らかにする技術です。

トークンは、情報セキュリティにおいては、利用者の認証パスワードを生成する小型機器のことです。

解説

マルチメディア応用 に関する問題です。複数のWebページやWebサービス、ソフトウェアなどを組み合わせて一つの新しいシステムを作り出す手法をマッシュアップといいます。

シングルサインオンは一度の認証で、複数のサービスの認証を行うことです。

デジタルフォレンジックスは機器内にあるデータを収集・分析して、不正アクセスなどの犯罪行為が行われた証拠を明らかにする技術です。

トークンは、情報セキュリティにおいては、利用者の認証パスワードを生成する小型機器のことです。

ポイント

他の選択肢を並べる苦労が偲ばれる問題。マッシュアップは、本来は複数の曲をミックスして新しい曲を作る手法。

問62

アドホックネットワークの説明として,適切なものはどれか。

ア アクセスポイントを経由せず,端末同士が相互に通信を行う無線ネットワーク

イ インターネット上に,セキュリティが保たれたプライベートな環境を実現するネットワーク

ウ サーバと,そのサーバを利用する複数台のPCをつなぐ有線ネットワーク

エ 本店と支店など,遠く離れた拠点間を結ぶ広域ネットワーク

解答:ア

アドホックネットワークとは、アクセスポイントや専用基地局を利用せず、無線でネットワークに接続した端末だけで構成されるネットワークです。

イはVPN(Virtual Private Network)、ウはLAN(Local Area Netword)、エはWAN(Wide Area Netword)の説明です。

解説

ネットワーク方式 に関する問題です。アドホックネットワークとは、アクセスポイントや専用基地局を利用せず、無線でネットワークに接続した端末だけで構成されるネットワークです。

イはVPN(Virtual Private Network)、ウはLAN(Local Area Netword)、エはWAN(Wide Area Netword)の説明です。

ポイント

アドホックネットワークは初出。現在シラバスにもないが、今後も出題される可能性あり。

問63

スマートフォンやタブレットなどの携帯端末に用いられている,OSS(Open Source Software)であるOSはどれか。

ア Android イ iOS ウ Safari エ Windows

解答:ア

OSS(Open Source Software)は、ソースコードを公開し、ユーザが改良して再配布することを許可されていてるソフトウェアです。

OSで代表的なOSSはLinuxとAndroidです。

iOSはモバイル端末OS、Safariはブラウザ、WindowsはOSですが、すべてOSSではありません。

OSSの代表は、ブラウザだったらFirefox、WebサーバならApache、データベースならMySQLなどがある。

解説

オープンソースソフトウェア に関する問題です。OSS(Open Source Software)は、ソースコードを公開し、ユーザが改良して再配布することを許可されていてるソフトウェアです。

OSで代表的なOSSはLinuxとAndroidです。

iOSはモバイル端末OS、Safariはブラウザ、WindowsはOSですが、すべてOSSではありません。

ポイント

OSSは特徴と代表的なソフトウェアがよく出題される。OSSの代表は、ブラウザだったらFirefox、WebサーバならApache、データベースならMySQLなどがある。

問64

a~dのうち,ファイアウォールの設置によって実現できる事項として,適切なものだけを全て挙げたものはどれか。

- 外部に公開するWebサーバやメールサーバを設置するためのDMZの構築

- 外部のネットワークから組織内部のネットワークへの不正アクセスの防止

- サーバルームの入り口に設置することによるアクセスを承認された人だけの入室

- 不特定多数のクライアントからの大量の要求を複数のサーバに動的に振り分けることによるサーバ負荷の分散

ア a, b イ a, b, d ウ b, c エ c, d

解答:ア

ファイアウォールは、内部ネットワークとインターネットなどの外部ネットワークの間に配置し、外部からLANへの不正なアクセスを防止するシステムです。

ファイアウォールを設けることで、DMZの構築、内部ネットワークへの不正アクセスの防止が実現できます。cの入室制限や、dの負荷分散機能は実現できません。

解説

情報セキュリティ対策・情報セキュリティ実装技術 に関する問題です。ファイアウォールは、内部ネットワークとインターネットなどの外部ネットワークの間に配置し、外部からLANへの不正なアクセスを防止するシステムです。

ファイアウォールを設けることで、DMZの構築、内部ネットワークへの不正アクセスの防止が実現できます。cの入室制限や、dの負荷分散機能は実現できません。

ポイント

ファイアウォールはセキュリティ対策の基本。それを通り抜けた不正なアクセスはIDSとIPS、最後はWAFで防ぐようにする。

問65

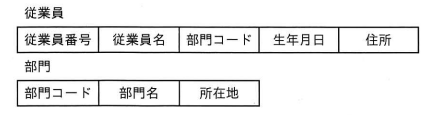

条件①~⑤によって,関係データベースで管理する“従業員”表と“部門”表を作成した。“従業員”表の主キーとして,最も適切なものはどれか。

〔条件〕

① 各従業員は重複のない従業員番号を一つもつ。

② 同姓同名の従業員がいてもよい。

③ 各部門は重複のない部門コードを一つもつ。

④ 一つの部門には複数名の従業員が所属する。

⑤ 1人の従業員が所属する部門は一つだけである。

ア “従業員番号” イ “従業員番号”と“部門コード”

ウ “従業員名” エ “部門コード”

解答:ア

関係データベースは表形式でデータを関連付けて管理するデータベースです。関係データベースの表(テーブル)で、1レコードを一意に識別するためのフィールドが主キーです。

“従業員”表の主キーは、重複のない従業員番号が最も適切です。

解説

データベース設計 に関する問題です。関係データベースは表形式でデータを関連付けて管理するデータベースです。関係データベースの表(テーブル)で、1レコードを一意に識別するためのフィールドが主キーです。

“従業員”表の主キーは、重複のない従業員番号が最も適切です。

ポイント

条件が色々あるけど読まなくてもわかる。基本的に人やモノに対して一意に割り振られる番号が主キーになる。複数のフィールドを合わせて主キーとなる表もある。

問66

IoT機器やスマートフォンなどに内蔵されているバッテリの容量の表記において,“100mAh”の意味として,適切なものはどれか。

ア 100mAの電流を1時間放電できる。

イ 100分間の充電で,電流を1時間放電できる。

ウ 1Aの電流を100分間放電できる。

エ 1時間の充電で,電流を100分間放電できる。

解答:ア

バッテリは返し充放電ができる電池のことです。バッテリの容量を示す単位mAhは、ミリアンペアアワー、つまり電流を1時間放電できる電気量です。

100mAhは、100mAの電流を1時間放電できる、という意味です。

解説

ハードウェア(コンピュータ・入出力装置) に関する問題です。バッテリは返し充放電ができる電池のことです。バッテリの容量を示す単位mAhは、ミリアンペアアワー、つまり電流を1時間放電できる電気量です。

100mAhは、100mAの電流を1時間放電できる、という意味です。

ポイント

ただの豆知識。知らない場合は知っておこう。

問67

ディープラーニングに関する記述として,最も適切なものはどれか。

ア インターネット上に提示された教材を使って,距離や時間の制約を受けることなく,習熟度に応じて学習をする方法である。

イ コンピュータが大量のデータを分析し,ニューラルネットワークを用いて自ら規則性を見つけ出し,推論や判断を行う。

ウ 体系的に分類された特定分野の専門的な知識から,適切な回答を提供する。

エ 一人一人の習熟度,理解に応じて,問題の難易度や必要とする知識,スキルを推定する。

解答:イ

ディープラーニングは、AIによる機械学習で、規則性やルールを見つけるため着目点を、コンピュータ自身が見つけ出せるようにした技術です。ディープラーニングは、データの分析にニューラルネットワークを用いることで、自ら規則性を見つけ出し、推論や判断を行うことができます。

アはe-ラーニング、ウはエキスパートシステム、エはアダプティブラーニングの説明です。

e-ラーニング、アダプティブラーニングも覚えておくべき。

解説

情報に関する理論 に関する問題です。ディープラーニングは、AIによる機械学習で、規則性やルールを見つけるため着目点を、コンピュータ自身が見つけ出せるようにした技術です。ディープラーニングは、データの分析にニューラルネットワークを用いることで、自ら規則性を見つけ出し、推論や判断を行うことができます。

アはe-ラーニング、ウはエキスパートシステム、エはアダプティブラーニングの説明です。

ポイント

AIもIoTと共に最近の流行で抜群の出題率。よくわからなくても言葉となんとなくの特徴はおさえておこう。e-ラーニング、アダプティブラーニングも覚えておくべき。

問68

無線LANルータにおいて,外部から持ち込まれた端末用に設けられた,“ゲストポート”や“ゲストSSID”などと呼ばれる機能によって実現できることの説明として,適切なものはどれか。

ア 端末から内部ネットワークには接続をさせず,インターネットにだけ接続する。

イ 端末がマルウェアに感染していないかどうかを検査し,安全が確認された端末だけを接続する。

ウ 端末と無線LANルータのボタン操作だけで,端末から無線LANルータへの接続設定ができる。

エ 端末のSSIDの設定欄を空欄にしておけば,SSIDが分からなくても無線LANルータに接続できる。

解答:ア

通常無線LAN ゲストポートやゲストSSIDは、一時的にインターネット接続だけを許可する機能です。内部のネットワークへの接続は許可せず、インターネットだけを利用できます。

イは検疫ネットワーク、ウはWPS(Wi-Fi Protected Setup)、エはANY接続の説明です。

今や無線接続のほうが多いので、知識として知っておけばいいかと。

解説

ネットワーク方式 に関する問題です。通常無線LAN ゲストポートやゲストSSIDは、一時的にインターネット接続だけを許可する機能です。内部のネットワークへの接続は許可せず、インターネットだけを利用できます。

イは検疫ネットワーク、ウはWPS(Wi-Fi Protected Setup)、エはANY接続の説明です。

ポイント

シラバスにないものはあまり出題してほしくないのだが…。今や無線接続のほうが多いので、知識として知っておけばいいかと。

問69

サイバーキルチェーンの説明として,適切なものはどれか。

ア 情報システムへの攻撃段階を,偵察,攻撃,目的の実行などの複数のフェーズに分けてモデル化したもの

イ ハブやスイッチなどの複数のネットワーク機器を数珠つなぎに接続していく接続方式

ウ ブロックと呼ばれる幾つかの取引記録をまとめた単位を一つ前のブロックの内容を示すハッシュ値を設定して,鎖のようにつなぐ分散管理台帳技術

エ 本文中に他者への転送を促す文言が記述された迷惑な電子メールが,不特定多数を対象に,ネットワーク上で次々と転送されること

解答:ア

サイバーキルチェーンは、情報システムへの攻撃段階を偵察、武器化、配送、攻撃、インストール、遠隔操作、目的実行のフェーズに分けてモデル化したものです。

イはデイジーチェーン、ウはブロックチェーン、エはチェーンメールの説明です。

まだシラバスにはないけど、今後出てきそう。

解説

情報セキュリティに関する問題です。サイバーキルチェーンは、情報システムへの攻撃段階を偵察、武器化、配送、攻撃、インストール、遠隔操作、目的実行のフェーズに分けてモデル化したものです。

イはデイジーチェーン、ウはブロックチェーン、エはチェーンメールの説明です。

ポイント

チェーン繋がりか!ちょっと笑う。問題考える人って大変だなぁ。まだシラバスにはないけど、今後出てきそう。

問70

電子メールにデジタル署名を付与することによって得られる効果だけを全て挙げたものはどれか。

- 可用性が向上する。

- 完全性が向上する。

- 機密性が向上する。

ア a, b イ a, c ウ b エ b, c

解答:ウ

デジタル署名を利用することで、送信者が本人であることだけでなく、通信中にデータが改ざんされていないかどうかを確認することもできます。

デジタル署名を付与することによって得られる効果は、可用性、完全性、機密性のうち、完全性のみです。

可用性 情報が利用できる状態にあること

完全性 情報が正確で完全な状態にあること

機密性 許可された人のみによってアクセスできる状態にあること

解説

情報セキュリティ対策・情報セキュリティ実装技術 に関する問題です。デジタル署名を利用することで、送信者が本人であることだけでなく、通信中にデータが改ざんされていないかどうかを確認することもできます。

デジタル署名を付与することによって得られる効果は、可用性、完全性、機密性のうち、完全性のみです。

ポイント

出るよ!可用性 情報が利用できる状態にあること

完全性 情報が正確で完全な状態にあること

機密性 許可された人のみによってアクセスできる状態にあること