ITパスポート 令和4年度 91-100問

ITパスポート 令和4年度 91-100問

問91

ソーシャルエンジニアリングに該当する行為の例はどれか。

ア あらゆる文字の組合せを総当たりで機械的に入力することによって,パスワードを見つけ出す。

イ 肩越しに盗み見して入手したパスワードを利用し,他人になりすましてシステムを不正利用する。

ウ 標的のサーバに大量のリクエストを送りつけて過負荷状態にすることによって,サービスの提供を妨げる。

エ プログラムで確保している記憶領域よりも長いデータを入力することによってバッファをあふれさせ不正にプログラムを実行させる。

解答:イ

ソーシャルエンジニアリングとは、肩越しにパスワードを盗み見たり、パスワード本人を装ってパスワードを聞き出したり、緊急事態を装って組織内部の機密情報を聞き出したりするなど、人間のミスや心理の隙をついて情報を盗む行為です。

アは総当たり攻撃(ブルートフォース攻撃)、ウはDoS攻撃、エはバッファオーバフロー攻撃です。

解説

情報セキュリティ に関する問題です。ソーシャルエンジニアリングとは、肩越しにパスワードを盗み見たり、パスワード本人を装ってパスワードを聞き出したり、緊急事態を装って組織内部の機密情報を聞き出したりするなど、人間のミスや心理の隙をついて情報を盗む行為です。

アは総当たり攻撃(ブルートフォース攻撃)、ウはDoS攻撃、エはバッファオーバフロー攻撃です。

ポイント

攻撃名は数多くあるがなるべく多く覚えよう。特徴と、可能なら対策もセットで。

問92

IoTエリアネットワークの通信などに利用されるBLEは,Bluetooth4.0で追加された仕様である。BLEに関する記述のうち,適切なものはどれか。

ア Wi-Fiのアクセスポイントとも通信ができるようになった。

イ 一般的なボタン電池で,半年から数年間の連続動作が可能なほどに低消費電力で ある。

ウ 従来の規格であるBluetooth 3.0以前と互換性がある。

エ デバイスとの通信には,赤外線も使用できる。

解答:イ

BLE(Bluetooth Low Energy)は、ボタン電池で半年から数年間の連続動作が可能なほどに低消費電力、低価格で通信が行えるBluetoothを拡張した規格です。2.5m~数百mの距離での通信が可能です。

Wi-FiやBluetooth 3.0とは通信方式が違うので通信できません。通信には赤外線は使用できません。従来通りの電波で通信を行います。

まだそれほど覚える種類は多くないので暗記必須。

解説

ネットワーク方式 に関する問題です。BLE(Bluetooth Low Energy)は、ボタン電池で半年から数年間の連続動作が可能なほどに低消費電力、低価格で通信が行えるBluetoothを拡張した規格です。2.5m~数百mの距離での通信が可能です。

Wi-FiやBluetooth 3.0とは通信方式が違うので通信できません。通信には赤外線は使用できません。従来通りの電波で通信を行います。

ポイント

IoTに関するネットワーク、デバイス、技術等は絶対に出る!まだそれほど覚える種類は多くないので暗記必須。

問93

A3判の紙の長辺を半分に折ると,A4判の大きさになり,短辺:長辺の比率は変わらない。A3判の長辺はA4判の長辺のおよそ何倍か。

ア 1.41 イ 1.5 ウ 1.73 エ 2

解答:ア

長辺と短辺をそれぞれ2倍すると面積は4倍、4倍すると面積は16倍になります。

つまり、長辺と短辺をそれぞれn倍すると、面積はn2倍になるのがわかります。

長辺と短辺2倍→面積4倍

長辺と短辺4倍→面積16倍

長辺と短辺n倍→面積n2倍

A4からA3は2倍の面積になります。

2倍の面積=n2倍

2=n2

n=√2

A3判の長辺はA4判の長辺のおよそ√2倍、つまり1.41倍です。

実際にA3サイズの長辺は420mm、A34サイズの長辺は297mm、実際に計算してみると420÷297≒1.41になります。

コピー機の「倍率」は面積ではなく、この辺の長さの倍率。

とりあえず図に描いてみるとわかりやすい。

解説

離散数学に関する問題です。長辺と短辺をそれぞれ2倍すると面積は4倍、4倍すると面積は16倍になります。

つまり、長辺と短辺をそれぞれn倍すると、面積はn2倍になるのがわかります。

長辺と短辺2倍→面積4倍

長辺と短辺4倍→面積16倍

長辺と短辺n倍→面積n2倍

A4からA3は2倍の面積になります。

2倍の面積=n2倍

2=n2

n=√2

A3判の長辺はA4判の長辺のおよそ√2倍、つまり1.41倍です。

実際にA3サイズの長辺は420mm、A34サイズの長辺は297mm、実際に計算してみると420÷297≒1.41になります。

ポイント

紙のサイズはA1→A2→A3→A4と大きさは半分になっていく。コピー機の「倍率」は面積ではなく、この辺の長さの倍率。

とりあえず図に描いてみるとわかりやすい。

問94

インクジェットプリンタの印字方式を説明したものはどれか。

ア インクの微細な粒子を用紙に直接吹き付けて印字する。

イ インクリボンを印字用のワイヤなどで用紙に打ち付けて印字する。

ウ 熱で溶けるインクを印字ヘッドで加熱して用紙に印字する。

エ レーザ光によって感光体にトナーを付着させて用紙に印字する。

解答:ア

インクジェットプリンタは、インクの微細な粒子を直接紙に吹き付けて印刷します。

イはインパクトプリンタ、ウは感熱式プリンタ、エはレーザプリンタの印字方式です。

プリンタで出現率が高いのはの3次元データを基に、樹脂や金属などを加工して立体物を作成する3Dプリンタ。

解説

ハードウェア(コンピュータ・入出力装置)に関する問題です。インクジェットプリンタは、インクの微細な粒子を直接紙に吹き付けて印刷します。

イはインパクトプリンタ、ウは感熱式プリンタ、エはレーザプリンタの印字方式です。

ポイント

正直今更出るか?という問題。プリンタで出現率が高いのはの3次元データを基に、樹脂や金属などを加工して立体物を作成する3Dプリンタ。

問95

攻撃対象とは別のWebサイトから盗み出すなどによって,不正に取得した大量の認証情報を流用し,標的とするWebサイトに不正に侵入を試みるものはどれか。

ア DoS攻撃 イ SQLインジェクション

ウ パスワードリスト攻撃 エ フィッシング

解答:ウ

別のサービスから流出したIDとパスワードを使って、標的とするWebサイトに不正に侵入する攻撃はパスワードリスト攻撃です。

同じIDとパスワードを複数のサービスで使いまわしているユーザが多いことが原因です。

DoS攻撃はサーバに大量のデータを送信し、サーバの機能を停止させる攻撃手法です。

SQLインジェクションはソフトウェアの脆弱性を利用して悪意をもって構成したSQL文を入力し、データベースのデータを不正に取得したり改ざんしたりする攻撃手法です。

フィッシングは偽のWebサイトやメールを使い、暗証番号やパスワードをだまし取る行為です。

解説

情報セキュリティ に関する問題です。別のサービスから流出したIDとパスワードを使って、標的とするWebサイトに不正に侵入する攻撃はパスワードリスト攻撃です。

同じIDとパスワードを複数のサービスで使いまわしているユーザが多いことが原因です。

DoS攻撃はサーバに大量のデータを送信し、サーバの機能を停止させる攻撃手法です。

SQLインジェクションはソフトウェアの脆弱性を利用して悪意をもって構成したSQL文を入力し、データベースのデータを不正に取得したり改ざんしたりする攻撃手法です。

フィッシングは偽のWebサイトやメールを使い、暗証番号やパスワードをだまし取る行為です。

ポイント

今回2問目。攻撃手法は、あと数年は必ず出題されると見ていい。

問96

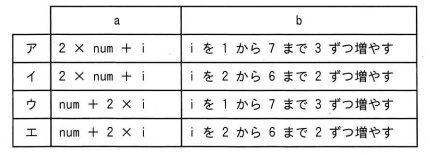

関数calcxと関数calcYは,引数inDataを用いて計算を行い,その結果を戻り値とする。関数calcXをcalcX(1)として呼び出すと,関数calcXの変数numの値が,1→3→7→13と変化し,戻り値は13となった。関数calcYをcalcY(1)として呼び出すと,関数calcyの変数numの値が,1→5→13→25と変化し,戻り値は25となった。

プログラム中のa,bに入れる字句の適切な組合せはどれか。

[プログラム1]

○整数型: calcX(整数型: inData)

整数型: num, i

num ← inData

for (i を 1 から 3 まで 1 ずつ増やす)

num ← a

end for

return num

[プログラム2]

○整数型: calcY(整数型: inData)

整数型: num, i

num ← inData

for ( b )

num ← a

endfor

return num

解答:エ

関数calcXは、numの値が1→3→7→13と変化します。規則性がぱっと見すぐわからないので、選択肢を順に試してみましょう。

forの繰り返し処理は「i を 1 から 3 まで 1 ずつ増やす」です。

・num ← 2×num+iの場合

numの値は初期値が1、forの中で

i=1のとき 2×1+1=3

i=2のとき 2×3+2=8

i=3のとき 2×8+3=19

と変化します。

・num ← num+2×iの場合

numの値は初期値が1、forの中で

i=1のとき 1+2×1=3

i=2のとき 3+2×2=7

i=3のとき 7+2×3=13

と変化します。

よって、aには「num+2×i」が入ります。

関数calcYは、numの値が1→5→13→25と変化します。こちらも選択肢を順に試してみましょう。

forの中の処理はa、つまり「num+2×i」です。繰り返し条件を求めます。

・iを1から7まで3ずつ増やす

iの値は1→4→7と変化します。numの値は初期値が1、forの中で

i=1のとき 1+2×1=3

i=4のとき 3+2×4=11

i=7のとき 11+2×7=25

と変化します。

・iを2から6まで2ずつ増やす

iの値は2→4→6と変化します。numの値は初期値が1、forの中で

i=2のとき 1+2×2=5

i=4のとき 5+2×4=13

i=6のとき 13+2×6=25

と変化します。

関数calcYのforの繰り返し条件「iを2から6まで2ずつ増やす」になります。

解説

アルゴリズムとプログラミング に関する問題です。関数calcXは、numの値が1→3→7→13と変化します。規則性がぱっと見すぐわからないので、選択肢を順に試してみましょう。

forの繰り返し処理は「i を 1 から 3 まで 1 ずつ増やす」です。

・num ← 2×num+iの場合

numの値は初期値が1、forの中で

i=1のとき 2×1+1=3

i=2のとき 2×3+2=8

i=3のとき 2×8+3=19

と変化します。

・num ← num+2×iの場合

numの値は初期値が1、forの中で

i=1のとき 1+2×1=3

i=2のとき 3+2×2=7

i=3のとき 7+2×3=13

と変化します。

よって、aには「num+2×i」が入ります。

関数calcYは、numの値が1→5→13→25と変化します。こちらも選択肢を順に試してみましょう。

forの中の処理はa、つまり「num+2×i」です。繰り返し条件を求めます。

・iを1から7まで3ずつ増やす

iの値は1→4→7と変化します。numの値は初期値が1、forの中で

i=1のとき 1+2×1=3

i=4のとき 3+2×4=11

i=7のとき 11+2×7=25

と変化します。

・iを2から6まで2ずつ増やす

iの値は2→4→6と変化します。numの値は初期値が1、forの中で

i=2のとき 1+2×2=5

i=4のとき 5+2×4=13

i=6のとき 13+2×6=25

と変化します。

関数calcYのforの繰り返し条件「iを2から6まで2ずつ増やす」になります。

ポイント

こういった答えが簡単に予想できないような場合は選択肢を順に試してみるに限る。

問97

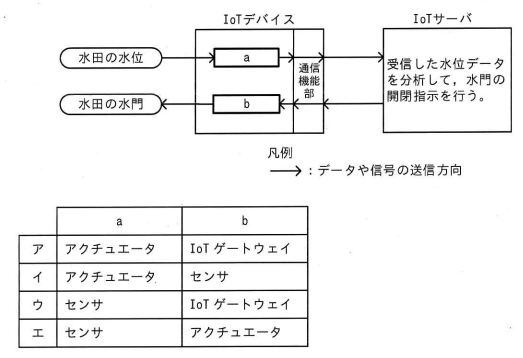

水田の水位を計測することによって,水田の水門を自動的に開閉するIoTシステムがある。図中のa,bに入れる字句の適切な組合せはどれか。

解答:エ

IoTシステムは、現実世界のさまざまな情報を収集する装置であるセンサの情報をIoTサーバへ送って処理をして、コンピュータが出力した電気信号を力学的な運動に変える装置であるアクチュエータにを制御します。

よって、水田の水位を計測する入出力デバイスaはセンサ、水田の水門を自動的に開閉するbはアクチュエータになります。

IoTゲートウェイは、IoTデバイスからネットワークにアクセスするときにルータの役割を行う機器です。

解説

入出力デバイス に関する問題です。IoTシステムは、現実世界のさまざまな情報を収集する装置であるセンサの情報をIoTサーバへ送って処理をして、コンピュータが出力した電気信号を力学的な運動に変える装置であるアクチュエータにを制御します。

よって、水田の水位を計測する入出力デバイスaはセンサ、水田の水門を自動的に開閉するbはアクチュエータになります。

IoTゲートウェイは、IoTデバイスからネットワークにアクセスするときにルータの役割を行う機器です。

ポイント

IoTデバイスも出る。絶対。IoT機器の総称、IoTネットワーク技術は必ず覚える事。

問98

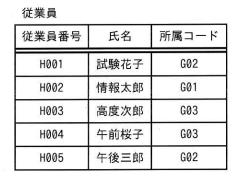

関係データベースで管理している“従業員”表から,氏名の列だけを取り出す操作を何というか。

ア 結合 イ 射影 ウ 選択 エ 和

解答:イ

データベースのデータを操作する主な物は次のとおり。

結合 複数のテーブルを1つにまとめる

射影 テーブルからフィールドを抽出する

選択 テーブルからレコードを抽出する

和 複数のテーブルのうちどれか一つでも存在するレコードを抽出する

テーブルから氏名の列(フィールド)だけを取り出す操作は射影です。

解説

データベースのデータ操作 に関する問題です。データベースのデータを操作する主な物は次のとおり。

結合 複数のテーブルを1つにまとめる

射影 テーブルからフィールドを抽出する

選択 テーブルからレコードを抽出する

和 複数のテーブルのうちどれか一つでも存在するレコードを抽出する

テーブルから氏名の列(フィールド)だけを取り出す操作は射影です。

ポイント

データベースは時間があるなら簡単なものを自分のPCに環境作って試してみるとわかりやすい。無料のものが結構ある。

問99

1台の物理的なコンピュータ上で,複数の仮想サーバを同時に動作させることによって得られる効果に関する記述a~cのうち,適切なものだけを全て挙げたものはどれか。

- 仮想サーバ上で,それぞれ異なるバージョンのOSを動作させることができ,物理的なコンピュータのリソースを有効活用できる。

- 仮想サーバの数だけ,物理的なコンピュータを増やしたときと同じ処理能力を得られる。

- 物理的なコンピュータがもつHDDの容量と同じ容量のデータを,全ての仮想サーバで同時に記録できる。

解答:ア

コンピュータの物理的な構成にとらわれずに、自由な構成に分割・統合することを仮想化といいます。

1台の物理的なコンピュータ上で、複数の仮想サーバを同時に動作させると、各仮想サーバ上でそれぞれ異なるバージョンのOSを動作させることができるため、物理的なコンピュータのリソースを有効活用できます。

しかし、処理能力やHDDなどの容量は仮想サーバの数を合わせて、元の1台の物理的なコンピュータ分になります。

解説

システムの構成 に関する問題です。コンピュータの物理的な構成にとらわれずに、自由な構成に分割・統合することを仮想化といいます。

1台の物理的なコンピュータ上で、複数の仮想サーバを同時に動作させると、各仮想サーバ上でそれぞれ異なるバージョンのOSを動作させることができるため、物理的なコンピュータのリソースを有効活用できます。

しかし、処理能力やHDDなどの容量は仮想サーバの数を合わせて、元の1台の物理的なコンピュータ分になります。

ポイント

仮想化も今後地味に出題し続ける予感。とりあえず仮想化の種類名称と、どんなものか特徴をさえておこう。

問100

社内に設置された無線LANネットワークに接続している業務用のPCで,インターネット上のあるWebサイトを閲覧した直後Webブラウザが突然終了したり,見知らぬファイルが作成されたりするなど,マルウェアに感染した可能性が考えられる事象が発生した。このPCの利用者が最初に取るべき行動として適切なものはどれか。

ア Webブラウザを再インストールする。

イ マルウェア対策ソフトのマルウェア定義ファイルを最新にする。

ウ 無線LANとの通信を切断し,PCをネットワークから隔離する。

エ 無線通信の暗号化方式を変更する。

解答:ウ

マルウェアは、コンピュータやデータに悪さをするために作られた悪意を持ったソフトウェアです。

マルウェアに感染した可能性が考えられる事象が発生した場合、PCの利用者が最初に取るべき行動は、無線LANとの通信を切断し,PCをネットワークから隔離することです。ネットワークにつながったままだと、他のPCへも感染が広がる恐れがあるためです。

解説

情報セキュリティ に関する問題です。マルウェアは、コンピュータやデータに悪さをするために作られた悪意を持ったソフトウェアです。

マルウェアに感染した可能性が考えられる事象が発生した場合、PCの利用者が最初に取るべき行動は、無線LANとの通信を切断し,PCをネットワークから隔離することです。ネットワークにつながったままだと、他のPCへも感染が広がる恐れがあるためです。

ポイント

セキュリティ問題は、災害と同じく予防と対応が大事。どちらも出題される。