ITパスポート 令和2年度 81-90問

ITパスポート 令和2年度 81-90問

問81

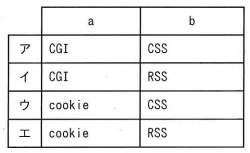

Webサイトに関する記述中のa,bに入れる字句の適切な組合せはどれか。

Webサイトの提供者が,Webブラウザを介して利用者のPCに一時的にデータを保存させる仕組みを a という。これを用いて,利用者の識別が可能となる。Webサイトの見出しや要約などのメタデータを構造化して記述するフォーマットを b という。これを用いて,利用者にWebサイトの更新情報を知らせることができる。

解答:エ

WebサーバがユーザのPCに一時的に情報を保存する仕組みはcookieです。

Webサイトの見出しや要約などのメタデータを構造化して記述するフォーマットはRSS(Rich Site Summary)です。

CGI(Common Gateway Interface)はWebサーバでプログラムを実行する仕組みです。

CSS(Cascading Style Sheets)はWebページの文字の色や大きさなど見た目を設定する書き方です。

cookie→WebサイトのIDとパスワードを記憶しておき、次にログインするとき自動入力しておく。

RSS→記述サンプル

<?xml version=”1.0″?>

<rss version=”2.0″>

<channel>

<title>RSSタイトル</title>

<link>http://honyarara/</link>

<item>

<title>記事タイトル</title>

<pubDate>Fri, 17 Feb 2023 12:34:54 GMT</pubDate>

<guid>http://honyarara/index.html#item573</guid>

</item>

:

CGI→Webサイトへの会員登録や情報検索の仕組み

CSS→記述例・「大事!」文字列に下線を入れる

<span style=”text-decoration:underline;”>大事!</span>

解説

ネットワーク応用に関する問題です。WebサーバがユーザのPCに一時的に情報を保存する仕組みはcookieです。

Webサイトの見出しや要約などのメタデータを構造化して記述するフォーマットはRSS(Rich Site Summary)です。

CGI(Common Gateway Interface)はWebサーバでプログラムを実行する仕組みです。

CSS(Cascading Style Sheets)はWebページの文字の色や大きさなど見た目を設定する書き方です。

ポイント

例を簡単に。cookie→WebサイトのIDとパスワードを記憶しておき、次にログインするとき自動入力しておく。

RSS→記述サンプル

<?xml version=”1.0″?>

<rss version=”2.0″>

<channel>

<title>RSSタイトル</title>

<link>http://honyarara/</link>

<item>

<title>記事タイトル</title>

<pubDate>Fri, 17 Feb 2023 12:34:54 GMT</pubDate>

<guid>http://honyarara/index.html#item573</guid>

</item>

:

CGI→Webサイトへの会員登録や情報検索の仕組み

CSS→記述例・「大事!」文字列に下線を入れる

<span style=”text-decoration:underline;”>大事!</span>

問82

情報セキュリティの物理的対策として,取り扱う情報の重要性に応じて,オフィスなどの空間を物理的に区切り,オープンエリア,セキュリティエリア,受渡しエリアなどに分離することを何と呼ぶか。

ア サニタイジング イ ソーシャルエンジニアリング

ウ ゾーニング エ ハッキング

解答:ウ

オフィスなどの空間を、取り扱う情報の重要性や機能、用途別にまとめて区切り、効率的に配置することをゾーニングといいます。

サニタイジングはWebサイトへの入力内容を無害化することです。

ソーシャルエンジニアリングは人間の心理の隙をついて情報を盗む行為です。

ハッキングは高度な知識や技術を用いて、コンピュータやネットワークの解析などを行うことです。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。オフィスなどの空間を、取り扱う情報の重要性や機能、用途別にまとめて区切り、効率的に配置することをゾーニングといいます。

サニタイジングはWebサイトへの入力内容を無害化することです。

ソーシャルエンジニアリングは人間の心理の隙をついて情報を盗む行為です。

ハッキングは高度な知識や技術を用いて、コンピュータやネットワークの解析などを行うことです。

ポイント

ハッキング自体はもともとも悪い行為ではない。

問83

建物や物体などの立体物に,コンピュータグラフィックスを用いた映像などを投影し,様々な視覚効果を出す技術を何と呼ぶか。

ア ディジタルサイネージ イ バーチャルリアリティ

ウ プロジェクションマッピング エ ポリゴン

解答:ウ

空間や建物や物体などの立体物にコンピュータグラフィックスを用いた映像などを投影して、様々な視覚効果を出す技術はプロジェクションマッピングです。

ディジタルサイネージは店頭や交通機関など、あらゆる場所で、ディスプレイなどの表示機器で情報を発信するシステムです。

バーチャルリアリティはコンピュータが作った仮想的な空間を現実であるかのように疑似体験できる仕組みです。

ポリゴンはンピュータグラフィックスでで使われる多角形のことです。

解説

マルチメディア応用に関する問題です。空間や建物や物体などの立体物にコンピュータグラフィックスを用いた映像などを投影して、様々な視覚効果を出す技術はプロジェクションマッピングです。

ディジタルサイネージは店頭や交通機関など、あらゆる場所で、ディスプレイなどの表示機器で情報を発信するシステムです。

バーチャルリアリティはコンピュータが作った仮想的な空間を現実であるかのように疑似体験できる仕組みです。

ポリゴンはンピュータグラフィックスでで使われる多角形のことです。

ポイント

どれも普通に生活してたら見たことがあるもの。仕組みは知らないでいい。どんなものか名称だけ知っておこう。

問84

ISMSの情報セキュリティリスク対応における,人的資源に関するセキュリティ管理策の記述として,適切でないものはどれか。

ア 雇用する候補者全員に対する経歴などの確認は,関連する法令,規制及び倫理に従って行う。

イ 情報セキュリティ違反を犯した従業員に対する正式な懲戒手続を定めて,周知する。

ウ 組織の確立された方針及び手順に従った情報セキュリティの適用を自社の全ての従業員に要求するが,業務を委託している他社には要求しないようにする。

エ 退職する従業員に対し,退職後も有効な情報セキュリティに関する責任事項及び義務を定めてその従業員に伝え,退職後もそれを守らせる。

解答:ウ

ISMSの国際標準規格はISO/IEC 27000シリーズで定められています。

業務を委託している他社ににも情報セキュリティの適用を義務付けることが望まれているので、ウは適切ではありません。

他はすべて適切です。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。ISMSの国際標準規格はISO/IEC 27000シリーズで定められています。

業務を委託している他社ににも情報セキュリティの適用を義務付けることが望まれているので、ウは適切ではありません。

他はすべて適切です。

ポイント

正直これを全部覚えるのは大変。常識で考えろ!

問85

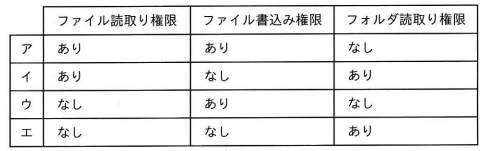

ファイルサーバに保存されている文書ファイルの内容をPCで直接編集した後,上書き保存しようとしたら“権限がないので保存できません”というメッセージが表示された。この文書ファイルとそれが保存されているフォルダに設定されていた権限の組合せとして,適切なものはどれか。

解答:イ

ファイルサーバに保存されている文書ファイルの内容をPCで直接編集することができたので、ファイル読み取り権限とフォルダ読み取り権限はあります。

上書き保存は“権限がないので保存できません”となってできなかったので、ファイル書き込み権限はありません。

「読取り」「書込み」「実行」をそれぞれ設定可能。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。ファイルサーバに保存されている文書ファイルの内容をPCで直接編集することができたので、ファイル読み取り権限とフォルダ読み取り権限はあります。

上書き保存は“権限がないので保存できません”となってできなかったので、ファイル書き込み権限はありません。

ポイント

ユーザやユーザグループごとにファイルやフォルダの権限が設定できる。「読取り」「書込み」「実行」をそれぞれ設定可能。

問86

二要素認証の説明として,最も適切なものはどれか。

ア 所有物,記憶及び生体情報の3種類のうちの2種類を使用して認証する方式

イ 人間の生体器官や筆跡などを使った認証で,認証情報の2か所以上の特徴点を使用して認証する方式

ウ 文字,数字及び記号のうち2種類以上を組み合わせたパスワードを用いて利用者を認証する方式

エ 利用者を一度認証することで二つ以上のシステムやサービスなどを利用できるようにする方式

解答:ア

二要素認証は異なる2つの要素を組み合わせた認証方式です。

・記憶

例)ユーザID、パスワードなど

・所有物

例)認証カード、ワンタイムパスワードトークンなど

・生体情報

指紋、虹彩、静脈など生体情報など

このうち2つの要素を組み合わせます。よってアが正解です。

認証情報の2か所以上の特徴点を使用した認証、文字・数字及び記号のうち2種類以上を組み合わせたパスワードを用いた認証は二要素認証ではありません。 エはシングルサインオンの説明です。

解説

情報セキュリティ対策・情報セキュリティ実装技術 に関する問題です。二要素認証は異なる2つの要素を組み合わせた認証方式です。

・記憶

例)ユーザID、パスワードなど

・所有物

例)認証カード、ワンタイムパスワードトークンなど

・生体情報

指紋、虹彩、静脈など生体情報など

このうち2つの要素を組み合わせます。よってアが正解です。

認証情報の2か所以上の特徴点を使用した認証、文字・数字及び記号のうち2種類以上を組み合わせたパスワードを用いた認証は二要素認証ではありません。 エはシングルサインオンの説明です。

ポイント

1つめの認証が完了してから2つめの認証を行うのは二段階認証。

問87

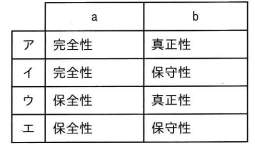

ISMSにおける情報セキュリティに関する次の記述中のa,bに入れる字句の適切な組合せはどれか。

情報セキュリティとは,情報の機密性, a 及び可用性を維持することである。さらに, b ,責任追跡性,否認防止,信頼性などの特性を維持することを含める場合もある。

解答:ア

情報セキュリティは、

・機密性 許可された人のみによってアクセスできる状態

・完全性 情報が正確で、完全な状態

・可用性 利用者が必要とするときに、利用できる状態

を維持するこことです。

さらに、

・真正性 情報やその利用者が本物

・責任追跡性 利用者と、操作した内容を特定できる状態

・否認防止 後から否認できないよう事実を証明できる状態

・信頼性 故障や不具合なく稼働すること

の4つを含める場合もあります。

解説

情報セキュリティ管理に関する問題です。情報セキュリティは、

・機密性 許可された人のみによってアクセスできる状態

・完全性 情報が正確で、完全な状態

・可用性 利用者が必要とするときに、利用できる状態

を維持するこことです。

さらに、

・真正性 情報やその利用者が本物

・責任追跡性 利用者と、操作した内容を特定できる状態

・否認防止 後から否認できないよう事実を証明できる状態

・信頼性 故障や不具合なく稼働すること

の4つを含める場合もあります。

ポイント

基本3つは必須。残り4つはできたら覚えよう。

問88

無線LANに関する記述のうち,適切なものだけを全て挙げたものはどれか。

- 使用する暗号化技術によって,伝送速度が決まる。

- 他の無線LANとの干渉が起こると,伝送速度が低下したり通信が不安定になったりする。

- 無線LANでTCP/IPの通信を行う場合,IPアドレスの代わりにESSIDが使われる。

解答:イ

無線LANの伝送速度は無線LANの規格や通信環境によって変わりますが、使用する暗号化技術によって決まりません。

同じ周波数帯を使用する他の無線LANが近くにあると、干渉が起こって伝送速度が低下したり通信が不安定になったりすることがあります。

ESSIDは、無線端末とアクセスポイントの間で使われるネットワーク識別用IDです。

解説

ネットワーク方式に関する問題です。無線LANの伝送速度は無線LANの規格や通信環境によって変わりますが、使用する暗号化技術によって決まりません。

同じ周波数帯を使用する他の無線LANが近くにあると、干渉が起こって伝送速度が低下したり通信が不安定になったりすることがあります。

ESSIDは、無線端末とアクセスポイントの間で使われるネットワーク識別用IDです。

ポイント

有線より無線のモノのほうが出題率が高い。

問89

PDCAモデルに基づいてISMSを運用している組織の活動において,PDCAモデルのA(Act)に相当するプロセスで実施するものとして,適切なものはどれか。

ア 運用状況の監視や運用結果の測定及び評価で明らかになった不備などについて,見直しと改善策を決定する。

イ 運用状況の監視や運用結果の測定及び評価を行う。

ウ セキュリティポリシの策定や組織内の体制の確立,セキュリティポリシで定めた目標を達成するための手順を策定する。

エ セキュリティポリシの周知徹底やセキュリティ装置の導入などを行い,具体的に運用する。

解答:ア

PDCAサイクル

Plan 計画を立てる

Do 計画に基づいた対策の導入・運用

Check 実施した結果の監視・評価

Act 対策の改善を行う

A(Act)は対策の改善を行うプロセスです。

Aで実施するのは、運用状況の監視や運用結果の測定及び評価で明らかになった不備などについて、見直しと改善策を決定することです。

イはC(Check)、ウはP(Plan)、エはD(Do)で実施することです。

解説

情報セキュリティ管理に関する問題です。PDCAサイクル

Plan 計画を立てる

Do 計画に基づいた対策の導入・運用

Check 実施した結果の監視・評価

Act 対策の改善を行う

A(Act)は対策の改善を行うプロセスです。

Aで実施するのは、運用状況の監視や運用結果の測定及び評価で明らかになった不備などについて、見直しと改善策を決定することです。

イはC(Check)、ウはP(Plan)、エはD(Do)で実施することです。

ポイント

PDCAサイクルはどの分野でも出題されるよ!

問90

ハードウェアなどに対して外部から不正に行われる内部データの改ざんや解読,取出しなどがされにくくなっている性質を表すものはどれか。

ア 可用性 イ 信頼性 ウ 責任追跡性 エ 耐タンパ性

解答:エ

ハードウェアやソフトウェアについて、外部からの攻撃に対して内部データの改ざんや解読、取出しなどがされにくく、情報を守れる仕組みができているかを表すものは耐タンパ性です。

可用性は利用者が必要とするとき情報が利用できる状態にあることです。

信頼性は情報システムが故障や不具合なく稼働する状態にあることです。

責任追跡性は利用者と操作した内容を特定できる状態にあることです。

耐タンパ性も最近流行の言葉。出るよ!

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。ハードウェアやソフトウェアについて、外部からの攻撃に対して内部データの改ざんや解読、取出しなどがされにくく、情報を守れる仕組みができているかを表すものは耐タンパ性です。

可用性は利用者が必要とするとき情報が利用できる状態にあることです。

信頼性は情報システムが故障や不具合なく稼働する状態にあることです。

責任追跡性は利用者と操作した内容を特定できる状態にあることです。

ポイント

タンパ(Tamper)は製品を改造、改ざんすること。耐タンパ性も最近流行の言葉。出るよ!