ITパスポート 令和5年度 51-60問

ITパスポート 令和5年度 51-60問

問51

ITサービスマネジメントにおいて,過去のインシデントの内容をFAQとしてデータベース化した。それによって改善が期待できる項目に関する記述a~cのうち,適切なものだけを全て挙げたものはどれか。

- ITサービスに関連する構成要素の情報を必要な場合にいつでも確認できる。

- 要員候補の業務経歴を確認し,適切な要員配置計画を立案できる。

- 利用者からの問合せに対する一次回答率が高まる。

解答:エ

FAQ(Frequently Asked Questions)は、よくある質問と回答をまとめたものです。

データベースにある質問はそこからすぐに回答を返せるので、利用者からの問合せに対する一次回答率が高まることが期待されます。

ITサービスに関連する構成要素の情報と要員候補の業務経歴は、どちらもデータベース化することで改善が期待できますが、インシデント内容のFAQとは関係ありません。

解説

サービスマネジメントシステムに関する問題です。FAQ(Frequently Asked Questions)は、よくある質問と回答をまとめたものです。

データベースにある質問はそこからすぐに回答を返せるので、利用者からの問合せに対する一次回答率が高まることが期待されます。

ITサービスに関連する構成要素の情報と要員候補の業務経歴は、どちらもデータベース化することで改善が期待できますが、インシデント内容のFAQとは関係ありません。

ポイント

マネジメント問題は大抵常識で考えればなんとかなる。学生さんでも頑張って!

問52

会計監査の目的として,最も適切なものはどれか。

ア 経理システムを含め,利用しているITに関するリスクをコントロールし,ITガバナンスが実現されていることを確認する。

イ 経理部門が保有しているPCの利用方法をはじめとして,情報のセキュリティに係るリスクマネジメントが効果的に実施されていることを確認する。

ウ 組織内の会計業務などを含む諸業務が組織の方針に従って,合理的かつ効率的な運用が実現されていることを確認する。

エ 日常の各種取引の発生から決算報告書への集計に至るまで,不正や誤りのない処理が行われていることを確認する。

解答:エ

会計監査とは、企業や団体等の計算書類や財務諸表などの内容が正しいか、独立した第三者が監査することです。

会計監査の目的は、企業内の日常の各種取引、および作成した決算報告書に、不正や誤りがないか確認することです。

アはシステム監査、イは情報セキュリティ監査、ウは業務監査の目的です。

最終的に確認して、信頼性を確保することが目的。

監査は他選択肢のように分野ごとに色々あるが、全部最終目的と監査人が独立した立場にある人、という点は同じ。

解説

システム監査に関する問題です。会計監査とは、企業や団体等の計算書類や財務諸表などの内容が正しいか、独立した第三者が監査することです。

会計監査の目的は、企業内の日常の各種取引、および作成した決算報告書に、不正や誤りがないか確認することです。

アはシステム監査、イは情報セキュリティ監査、ウは業務監査の目的です。

ポイント

目的というより行うことでは?最終的に確認して、信頼性を確保することが目的。

監査は他選択肢のように分野ごとに色々あるが、全部最終目的と監査人が独立した立場にある人、という点は同じ。

問53

ITが適切に活用されるために企業が実施している活動を,ルールを決める活動と,ルールに従って行動する活動に分けたとき,ルールを決める活動に該当するものはどれか。

ア IT投資判断基準の確立

イ SLA遵守のためのオペレーション管理

ウ 開発プロジェクトの予算管理

エ 標準システム開発手法に準拠した個別のプロジェクトの推進

解答:ア

・ルールを決める活動

・ルールに従って行動する活動

に分類するとき、IT投資判断基準の確立は「ルールを決める活動」で、残りはすべて「ルールに従って行動する活動」に該当します。

イはSLA、ウは開発プロジェクトの予算、エは標準システム開発手法というルールに従っています。

マネジメント分野って問題つくるの難しいよね。

なのでそんなに専門的な問題は出ないはず。テクノロジとかストラテジのほうが知らないと解けない問題が多い。マネジメント分野は特によく過去問を解いておこう!

解説

内部統制に関する問題です。・ルールを決める活動

・ルールに従って行動する活動

に分類するとき、IT投資判断基準の確立は「ルールを決める活動」で、残りはすべて「ルールに従って行動する活動」に該当します。

イはSLA、ウは開発プロジェクトの予算、エは標準システム開発手法というルールに従っています。

ポイント

これも常識で考えればOK!マネジメント分野って問題つくるの難しいよね。

なのでそんなに専門的な問題は出ないはず。テクノロジとかストラテジのほうが知らないと解けない問題が多い。マネジメント分野は特によく過去問を解いておこう!

問54

システム開発のプロジェクトマネジメントに関する記述a~dのうち,スコープのマネジメントの失敗事例だけを全て挙げたものはどれか。

- 開発に必要な人件費を過少に見積もったので,予算を超過した。

- 開発の作業に必要な期間を短く設定したので,予定期間で開発を完了させることができなかった。

- 作成する機能の範囲をあらかじめ決めずにプロジェクトを開始したので,開発期間を超過した。

- プロジェクトで実施すべき作業が幾つか計画から欠落していたので,システムを完成できなかった。

解答:エ

スコープマネジメントでは、プロジェクトの成果物を明確にし、必要な作業範囲を定め、必要に応じて変更し、過不足なく完遂できるように管理します。

cの作成する機能の範囲、dのプロジェクトで実施すべき作業を定めるのはスコープマネジメントなので、スコープマネジメントの失敗事例に当たります。

aはコストマネジメント、bはタイムマネジメントの失敗事例です。

大体は言葉でわかるが、スコープなど想像しにくいものはチェックしておこう。

解説

プロジェクトマネジメントに関する問題です。スコープマネジメントでは、プロジェクトの成果物を明確にし、必要な作業範囲を定め、必要に応じて変更し、過不足なく完遂できるように管理します。

cの作成する機能の範囲、dのプロジェクトで実施すべき作業を定めるのはスコープマネジメントなので、スコープマネジメントの失敗事例に当たります。

aはコストマネジメント、bはタイムマネジメントの失敗事例です。

ポイント

マネジメント分野はあまり出題する項目がないので、「どのマネジメントの活動か?」と逆に「このマネジメントの活動はどれか?」が必ず出る。大体は言葉でわかるが、スコープなど想像しにくいものはチェックしておこう。

問55

ソフトウェア開発の仕事に対し,10名が15日間で完了する計画を立てた。しかし,仕事開始日から5日間は,8名しか要員を確保できないことが分かった。計画どおり15日間で仕事を完了させるためには,6日目以降は何名の要員が必要か。ここで,各要員の生産性は同じものとする。

ア 10 イ 11 ウ 12 エ 14

解答:イ

当初10名が15日間で完了する計画だったので、この開発の工数は

10名 × 15日 = 150人日

です。

最初の5日間は8名なので、この次点で終了しているのは

5名 × 8日 = 40人日

で、残りは

150人日 - 40人日 = 110人日

となります。計画どおり15日間で仕事を完了させるためには、残り10日(15日 - 5日)となります。

110人日の仕事を10日で行うので、1日あたり

110名日 ÷ 10日 = 11人日

11名の要員が必要です。

日数は時間だったり月だったりまちまち。

単位によるひっかけはあまりないが、「何人必要か」「何人増員するか」「何日変化するか」など何が回答になるか問題をよく読むこと!

解説

プロジェクトマネジメントに関する問題です。当初10名が15日間で完了する計画だったので、この開発の工数は

10名 × 15日 = 150人日

です。

最初の5日間は8名なので、この次点で終了しているのは

5名 × 8日 = 40人日

で、残りは

150人日 - 40人日 = 110人日

となります。計画どおり15日間で仕事を完了させるためには、残り10日(15日 - 5日)となります。

110人日の仕事を10日で行うので、1日あたり

110名日 ÷ 10日 = 11人日

11名の要員が必要です。

ポイント

工数(どのぐらいかかるか)= 人数 × 日数日数は時間だったり月だったりまちまち。

単位によるひっかけはあまりないが、「何人必要か」「何人増員するか」「何日変化するか」など何が回答になるか問題をよく読むこと!

●●● テクノロジ ●●●

問56

ISMSクラウドセキュリティ認証に関する記述として,適切なものはどれか。

ア PaaS,SaaSが対象であり,IaaSは対象ではない。

イ クラウドサービス固有の管理策が適切に導入,実施されていることを認証するものである。

ウ クラウドサービスを提供している組織が対象であり,クラウドサービスを利用する組織は対象ではない。

エ クラウドサービスで保管されている個人情報について,適切な保護措置を講じる体制を整備し,運用していることを評価して,プライバシーマークの使用を認める制度である。

解答:イ

ISMSクラウドセキュリティ認証は、ISMS(JIS Q 27001)認証に加えて、クラウドサービス固有の管理策(ISO/IEC 27017)に関する情報セキュリティを適切に適切に導入、実施している組織だと証明するものです。

クラウドサービスは、データやソフトウェアを、ネットワーク経由で、利用者に提供するサービス形態です。

PaaS、SaaS、IaaSいずれも対象で、クラウドサービスを提供している組織だけでなくクラウドサービスを利用する組織も対象です。

エはプライバシーマーク制度(JIS Q 15001)の説明です。

他に、次の3つも注意。何をクラウドで提供されるかが違う。

・SaaS(Software as a Service)

ソフトウェア機能をインターネット経由で提供

・PaaS(Platform as a Service)

アプリケーションサーバやデータベースなどアプリケーション実行用のプラットフォーム機能の提供

・IaaS(Infrastructure as a Service)

仮想サーバや共有ディスク、ネットワークなどを提供

SaaSは全部出来上がったものを借りる、でも自由度がない。

IaaSは自分で自由にできるけど、管理が大変。PaaSはその中間、というイメージ。

解説

情報セキュリティ管理に関する問題です。ISMSクラウドセキュリティ認証は、ISMS(JIS Q 27001)認証に加えて、クラウドサービス固有の管理策(ISO/IEC 27017)に関する情報セキュリティを適切に適切に導入、実施している組織だと証明するものです。

クラウドサービスは、データやソフトウェアを、ネットワーク経由で、利用者に提供するサービス形態です。

PaaS、SaaS、IaaSいずれも対象で、クラウドサービスを提供している組織だけでなくクラウドサービスを利用する組織も対象です。

エはプライバシーマーク制度(JIS Q 15001)の説明です。

ポイント

JISなどの番号もたまに出るので余裕があれば覚えておくといい。他に、次の3つも注意。何をクラウドで提供されるかが違う。

・SaaS(Software as a Service)

ソフトウェア機能をインターネット経由で提供

・PaaS(Platform as a Service)

アプリケーションサーバやデータベースなどアプリケーション実行用のプラットフォーム機能の提供

・IaaS(Infrastructure as a Service)

仮想サーバや共有ディスク、ネットワークなどを提供

SaaSは全部出来上がったものを借りる、でも自由度がない。

IaaSは自分で自由にできるけど、管理が大変。PaaSはその中間、というイメージ。

問57

IoTデバイスにおけるセキュリティ対策のうち,耐タンパ性をもたせる対策として,適切なものはどれか。

ア サーバからの接続認証が連続して一定回数失敗したら,接続できないようにする。

イ 通信するデータを暗号化し,データの機密性を確保する。

ウ 内蔵ソフトウェアにオンラインアップデート機能をもたせ,最新のパッチが適用されるようにする。

エ 内蔵ソフトウェアを難読化し,解読に要する時間を増大させる。

解答:エ

IoTデバイスとは、IoTに使用される機器のことです。

耐タンパ性とは、外部からの攻撃に対してどの程度情報を守れる仕組みができているかを表す言葉です。

IoTデバイスにおけるセキュリティ対策として、内蔵ソフトウェアを難読化して解読に要する時間を増大させることが耐タンパ性をもたせる対策として適切です。

アは不正アクセス、イは盗聴・改ざん、ウは機器の不具合や機能改善のための対策です。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。IoTデバイスとは、IoTに使用される機器のことです。

耐タンパ性とは、外部からの攻撃に対してどの程度情報を守れる仕組みができているかを表す言葉です。

IoTデバイスにおけるセキュリティ対策として、内蔵ソフトウェアを難読化して解読に要する時間を増大させることが耐タンパ性をもたせる対策として適切です。

アは不正アクセス、イは盗聴・改ざん、ウは機器の不具合や機能改善のための対策です。

ポイント

耐タンパ性は今後も色んなとこででてくるはずなので覚えること!

問58

Webサイトなどに不正なソフトウェアを潜ませておき,PCやスマートフォンなどのWebブラウザからこのサイトにアクセスしたとき,利用者が気付かないうちにWebブラウザなどの脆弱性を突いてマルウェアを送り込む攻撃はどれか。

ア DDoS攻撃 イ SQLインジェクション

ウ ドライブバイダウンロード エ フィッシング攻撃

解答:ウ

Webサイトを経由して利用者が気付かないうちにマルウェア感染させる攻撃はドライブバイダウンロードです。

DDoS攻撃はサーバに大量のデータを送信してサーバの機能を停止させる攻撃手法です。

SQLインジェクションはソフトウェアの脆弱性を利用して悪意をもって構成したSQL文を入力し、データベースのデータを不正に取得したり改ざんしたりする攻撃手法です。

フィッシング攻撃は偽のWebサイトやメールを使い、暗証番号やパスワードをだまし取る行為です。

攻撃内容と、それによってどうなるか、対応策をセットで覚えよう。

解説

情報セキュリティに関する問題です。Webサイトを経由して利用者が気付かないうちにマルウェア感染させる攻撃はドライブバイダウンロードです。

DDoS攻撃はサーバに大量のデータを送信してサーバの機能を停止させる攻撃手法です。

SQLインジェクションはソフトウェアの脆弱性を利用して悪意をもって構成したSQL文を入力し、データベースのデータを不正に取得したり改ざんしたりする攻撃手法です。

フィッシング攻撃は偽のWebサイトやメールを使い、暗証番号やパスワードをだまし取る行為です。

ポイント

攻撃手法は絶対に数問でる!攻撃内容と、それによってどうなるか、対応策をセットで覚えよう。

問59

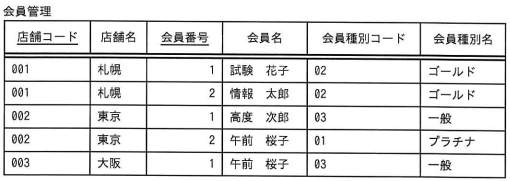

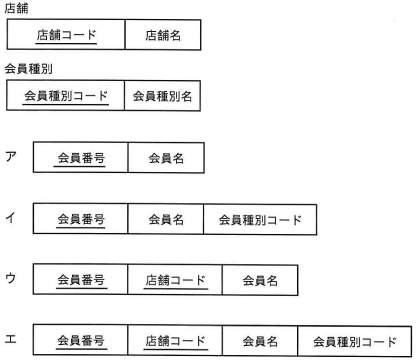

関係データベースで管理された“会員管理”表を正規化して,“店舗”表,“会員種別”表及び“会員”表に分割した。“会員”表として,適切なものはどれか。ここで,表中の下線は主キーを表し,一人の会員が複数の店舗に登録した場合は,会員番号を店舗ごとに付与するものとする。

解答:エ

正規化とは、データの重複をなくし整合的にデータを取り扱えるようにすることです。

一人の会員が複数の店舗に登録した場合、会員番号を店舗ごとに付与するものとする、という条件があるので、“会員”表の1レコードの主キーは

会員番号 店舗コード

の2つの復号主キーとなります。

さらに、その会員番号につく情報である

会員名 会員種別コード

を加えたものが“会員”表になります。

正規化は要するに余計なデータを持たなくすればいいので、この場合、元の“会員管理”表から、「何度も同じものが出てくる」店舗名と会員種別名を別にすればいい。

会員名も同じのが出てくるが、会員番号を店舗ごとに付与するという条件があるので、同じ名前でも別物と考えるのでこうなる!

解説

データベース設計に関する問題です。正規化とは、データの重複をなくし整合的にデータを取り扱えるようにすることです。

一人の会員が複数の店舗に登録した場合、会員番号を店舗ごとに付与するものとする、という条件があるので、“会員”表の1レコードの主キーは

会員番号 店舗コード

の2つの復号主キーとなります。

さらに、その会員番号につく情報である

会員名 会員種別コード

を加えたものが“会員”表になります。

ポイント

本来正規化は段階を追ってやっていくけど、ITパスポートに出るようなものは一気に考えられる。

正規化は要するに余計なデータを持たなくすればいいので、この場合、元の“会員管理”表から、「何度も同じものが出てくる」店舗名と会員種別名を別にすればいい。

会員名も同じのが出てくるが、会員番号を店舗ごとに付与するという条件があるので、同じ名前でも別物と考えるのでこうなる!

問60

手続printArrayは,配列integerArrayの要素を並べ替えて出力する。手続printArrayを呼び出したときの出力はどれか。ここで,配列の要素番号は1から始まる。

[プログラム]

〇printArray()

整数型: n,m

整数型の配列: integerArray ← {2, 4, 1, 3}

for (n を 1 から (integerArray の要素数 - 1) まで 1 ずつ増やす)

for (m を 1 から (integerArray の要素数 - n) まで 1 ずつ増やす)

if (integerArray[m] > integerArray[m + 1])

integerArray[m] と integerArray[m + 1] の値を入れ替える

endif

endfor

endfor

integerArrayの全ての要素を先頭から順にコンマ区切りで出力する

ア 1, 2, 3, 4 イ 1, 3, 2, 4 ウ 3, 1, 4, 2 エ 4, 3, 2, 1

解答:ア

手続printArrayは、配列integerArrayの要素を並べ替えて出力する、と説明にありますが、この時点でどう並べ替えるのかは不明です。

プログラムを順に見ていきましょう。

整数型の配列{2, 4, 1, 3}を並べ替えます。

両方のforの繰り返し条件の中にある「integerArray の要素数」は4です。

となります。

外側のforでの繰り返しは、「n を 1 から (4 - 1) まで 1 ずつ増やす」繰り返しなので、nの値が1,2,3と変化します。

[nの値が1のとき]

内側のforでの繰り返しは、mの値が1から(4 - n)、つまり1から3まで変化します。

・mの値が1のとき、if条件式は

integerArray[m] > integerArray[m + 1]

integerArray[1] > integerArray[1 + 1]

integerArray[1] > integerArray[2]

2 > 4

あてはまらないのでifの処理を実行しません。

・mの値が2のとき、if条件式は

integerArray[2] > integerArray[3]

4 > 1

あてはまるのでifの処理「integerArray[m] と integerArray[m + 1] の値を入れ替える」を実行します。integerArray[2] と integerArray[3] を入れ替えるので、integerArrayは

{2, 1, 4, 3}

となります。

・mの値が3のとき、if条件式は

integerArray[3] > integerArray[4]

4 > 3

あてはまるのでifの処理を行い、integerArray[3] と integerArray[4] を入れ替えます。

このとき、integerArrayは{2, 1, 4, 3}に変化しているので、今度は

{2, 1, 3, 4}

となります。

[nの値が2のとき]

内側のforでの繰り返しは、mの値が1から(4 - n)、つまり1から2まで変化します。

・mの値が1のとき、if条件式は

integerArray[1] > integerArray[2]

2 > 1

あてはまるのでintegerArray[1] と integerArray[2] を入れ替えます。integerArrayは

{1, 2, 3, 4}

・mの値が2のとき、if条件式は

integerArray[2] > integerArray[3]

2 > 4

あてはまらないので入れ替えなしです。

[nの値が3のとき]

内側のforでの繰り返しは、mの値が1から(4 - n)、つまり1から1まで変化します。

・mの値が1のとき、if条件式は

integerArray[1] > integerArray[2]

1 > 2

あてはまらないので入れ替えなしです。

最終的にintegerArrayは

{1, 2, 3, 4}

となるので、integerArrayの全ての要素を先頭から順にコンマ区切りで出力すると

1, 2, 3, 4

になります。

並べ替え結果を見ると、昇順に並べ替えるプログラムだったとわかります。

プログラム中の穴あき問題でも、適当な値を入れて実行した結果を書き出すとわかりやすい。

せっかくあるんだから紙活用すべし!

2重ループは内側と外側で変化する値に注意。繰り返しカウントのための変数は、たいていnとかm、iやjが定番。見た目似ているので注意。

解説

アルゴリズムとプログラミングに関する問題です。手続printArrayは、配列integerArrayの要素を並べ替えて出力する、と説明にありますが、この時点でどう並べ替えるのかは不明です。

プログラムを順に見ていきましょう。

整数型の配列{2, 4, 1, 3}を並べ替えます。

両方のforの繰り返し条件の中にある「integerArray の要素数」は4です。

for (n を 1 から (4 - 1) まで 1 ずつ増やす)

for (m を 1 から (4 - n) まで 1 ずつ増やす)

if (integerArray[m] > integerArray[m + 1])

integerArray[m] と integerArray[m + 1] の値を入れ替える

endif

endfor

endfor

for (m を 1 から (4 - n) まで 1 ずつ増やす)

if (integerArray[m] > integerArray[m + 1])

integerArray[m] と integerArray[m + 1] の値を入れ替える

endif

endfor

endfor

となります。

外側のforでの繰り返しは、「n を 1 から (4 - 1) まで 1 ずつ増やす」繰り返しなので、nの値が1,2,3と変化します。

[nの値が1のとき]

内側のforでの繰り返しは、mの値が1から(4 - n)、つまり1から3まで変化します。

・mの値が1のとき、if条件式は

integerArray[m] > integerArray[m + 1]

integerArray[1] > integerArray[1 + 1]

integerArray[1] > integerArray[2]

2 > 4

あてはまらないのでifの処理を実行しません。

・mの値が2のとき、if条件式は

integerArray[2] > integerArray[3]

4 > 1

あてはまるのでifの処理「integerArray[m] と integerArray[m + 1] の値を入れ替える」を実行します。integerArray[2] と integerArray[3] を入れ替えるので、integerArrayは

{2, 1, 4, 3}

となります。

・mの値が3のとき、if条件式は

integerArray[3] > integerArray[4]

4 > 3

あてはまるのでifの処理を行い、integerArray[3] と integerArray[4] を入れ替えます。

このとき、integerArrayは{2, 1, 4, 3}に変化しているので、今度は

{2, 1, 3, 4}

となります。

[nの値が2のとき]

内側のforでの繰り返しは、mの値が1から(4 - n)、つまり1から2まで変化します。

・mの値が1のとき、if条件式は

integerArray[1] > integerArray[2]

2 > 1

あてはまるのでintegerArray[1] と integerArray[2] を入れ替えます。integerArrayは

{1, 2, 3, 4}

・mの値が2のとき、if条件式は

integerArray[2] > integerArray[3]

2 > 4

あてはまらないので入れ替えなしです。

[nの値が3のとき]

内側のforでの繰り返しは、mの値が1から(4 - n)、つまり1から1まで変化します。

・mの値が1のとき、if条件式は

integerArray[1] > integerArray[2]

1 > 2

あてはまらないので入れ替えなしです。

最終的にintegerArrayは

{1, 2, 3, 4}

となるので、integerArrayの全ての要素を先頭から順にコンマ区切りで出力すると

1, 2, 3, 4

になります。

並べ替え結果を見ると、昇順に並べ替えるプログラムだったとわかります。

ポイント

アルゴリズムとプログラミングに関する問題は、途中経過を紙に書き出してみること!プログラム中の穴あき問題でも、適当な値を入れて実行した結果を書き出すとわかりやすい。

せっかくあるんだから紙活用すべし!

2重ループは内側と外側で変化する値に注意。繰り返しカウントのための変数は、たいていnとかm、iやjが定番。見た目似ているので注意。