ITパスポート 令和5年度 91-100問

ITパスポート 令和5年度 91-100問

問91

AIに利用されるニューラルネットワークにおける活性化関数に関する記述として適切なものはどれか。

ア ニューラルネットワークから得られた結果を基に計算し,結果の信頼度を出力する。

イ 入力層と出力層のニューロンの数を基に計算し,中間層に必要なニューロンの数を出力する。

ウ ニューロンの接続構成を基に計算し,最適なニューロンの数を出力する。

エ 一つのニューロンにおいて,入力された値を基に計算し,次のニューロンに渡す値を出力する。

解答:エ

ニューラルネットワークは、人間の脳神経の情報が伝わる仕組みをコンピュータで模したものです。

ニューラルネットワークの活性化関数とは、ニューロンで入力値から計算し、次のニューロンへと出力する関数です。 活性化関数を使うことで、複雑な計算をできることができるので、難しい予測や分類をすることが可能になります。

解説

情報に関する理論に関する問題です。ニューラルネットワークは、人間の脳神経の情報が伝わる仕組みをコンピュータで模したものです。

ニューラルネットワークの活性化関数とは、ニューロンで入力値から計算し、次のニューロンへと出力する関数です。 活性化関数を使うことで、複雑な計算をできることができるので、難しい予測や分類をすることが可能になります。

ポイント

今後出るかは予想できない。とりあえず流行のAI関連なので、言葉だけでも知っておこう。

問92

電子メールに関する記述のうち,適切なものはどれか。

ア 電子メールのプロトコルには,受信にSMTP,送信にPOP3が使われる。

イ メーリングリストによる電子メールを受信すると,その宛先には全ての登録メンバーのメールアドレスが記述されている。

ウ メールアドレスの“@“の左側部分に記述されているドメイン名に基づいて,電子メールが転送される。

エ メール転送サービスを利用すると,自分名義の複数のメールアドレス宛に届いた電子メールを一つのメールボックスに保存することができる。

解答:エ

電子メールのメール転送サービスは、自分のメールアドレス宛てに送られたメールを別のメールアドレスに転送するサービスです。

自分名義の複数のメールアドレス宛に届いた電子メールを一つのメールボックスに集約して保存することもできます。

電子メールのプロトコルは、送信にSMTP,受信にPOP3が使われます。

メーリングリストは複数の人へ同時に同じメールを送るシステムで、特定の宛先を指定して送信すると、メンバー全員へ送信されます。受信したメールの宛先には他の登録メンバーのメールアドレスはありません。

また、メールアドレスのドメイン名は“@“の右側部分です。ドメイン名に基づいて電子メールは転送される仕組みです。

解説

ネットワーク応用に関する問題です。電子メールのメール転送サービスは、自分のメールアドレス宛てに送られたメールを別のメールアドレスに転送するサービスです。

自分名義の複数のメールアドレス宛に届いた電子メールを一つのメールボックスに集約して保存することもできます。

電子メールのプロトコルは、送信にSMTP,受信にPOP3が使われます。

メーリングリストは複数の人へ同時に同じメールを送るシステムで、特定の宛先を指定して送信すると、メンバー全員へ送信されます。受信したメールの宛先には他の登録メンバーのメールアドレスはありません。

また、メールアドレスのドメイン名は“@“の右側部分です。ドメイン名に基づいて電子メールは転送される仕組みです。

ポイント

今や誰もが当たり前に使っているメールの基本。知らない場合は全部理解しておこう!

問93

フールプルーフの考え方を適用した例として,適切なものはどれか。

ア HDDをRAIDで構成する。

イ システムに障害が発生しても,最低限の機能を維持して処理を継続する。

ウ システムを二重化して障害に備える。

エ 利用者がファイルの削除操作をしたときに,“削除してよいか”の確認メッセージを表示する。

解答:エ

フールプルーフは、間違った使い方をしても、使用者や周囲に危険な動作をしないようにする、またはそもそも間違った使い方できないようにすることです。

利用者がファイルの削除操作をしたときに“削除してよいか”の確認メッセージを表示すれば、うっかりミスによる削除を防げるので、フールプルーフの例です。

アとウは、一部が故障・停止しても予備を動かして正常に稼働させ続ける仕組みであるフォールトトレラント、イはフェールソフトの例です。

フールプルーフ おバカ対策

フォールトトレラント 縮小せずに継続

フェールソフト 縮小してでも継続

フェールセーフ 安全優先

フォールトアボイダンス 事前に対策して回避

もう出ないかなーと思ってたら出た。一応覚えておく事。

解説

システムの評価指標に関する問題です。フールプルーフは、間違った使い方をしても、使用者や周囲に危険な動作をしないようにする、またはそもそも間違った使い方できないようにすることです。

利用者がファイルの削除操作をしたときに“削除してよいか”の確認メッセージを表示すれば、うっかりミスによる削除を防げるので、フールプルーフの例です。

アとウは、一部が故障・停止しても予備を動かして正常に稼働させ続ける仕組みであるフォールトトレラント、イはフェールソフトの例です。

ポイント

対障害用語の一部は次の通り。フールプルーフ おバカ対策

フォールトトレラント 縮小せずに継続

フェールソフト 縮小してでも継続

フェールセーフ 安全優先

フォールトアボイダンス 事前に対策して回避

もう出ないかなーと思ってたら出た。一応覚えておく事。

問94

ISMSにおける情報セキュリティ方針に関する記述として,適切なものはどれか。

ア 企業が導入するセキュリティ製品を対象として作成され,セキュリティの設定値を定めたもの

イ 個人情報を取り扱う部門を対象として,個人情報取扱い手順を規定したもの

ウ 自社と取引先企業との間で授受する情報資産の範囲と具体的な保護方法について,両社間で合意したもの

エ 情報セキュリティに対する組織の意図を示し,方向付けしたもの

解答:エ

情報セキュリティ方針は情報セキュリティポリシの一番上に位置するもので、情報セキュリティに関する基本的な考え方や取組み姿勢を示したものです。

アはセキュリティポリシー設定文書、イは個人情報保護方針(プライバシーポリシー)、ウは秘密保持契約(NDA:Non-Disclosure Agreement)です。

とりあえず情報セキュリティ方針は一番上で、それに従う。

・基本方針(情報セキュリティ方針)

・対策基準

・実施手順

それぞれどういうものか、誰が決めるのか、実施するのは誰?がよく出題される。

解説

情報セキュリティ管理に関する問題です。情報セキュリティ方針は情報セキュリティポリシの一番上に位置するもので、情報セキュリティに関する基本的な考え方や取組み姿勢を示したものです。

アはセキュリティポリシー設定文書、イは個人情報保護方針(プライバシーポリシー)、ウは秘密保持契約(NDA:Non-Disclosure Agreement)です。

ポイント

ややこしいわけじゃないけどいまいちあいまいな情報セキュリティポリシ関連。とりあえず情報セキュリティ方針は一番上で、それに従う。

・基本方針(情報セキュリティ方針)

・対策基準

・実施手順

それぞれどういうものか、誰が決めるのか、実施するのは誰?がよく出題される。

問95

情報セキュリティにおける機密性,完全性及び可用性に関する記述のうち,完全性が確保されなかった例だけを全て挙げたものはどれか。

- オペレーターが誤ったデータを入力し,顧客名簿に矛盾が生じた。

- ショッピングサイトがシステム障害で一時的に利用できなかった。

- データベースで管理していた顧客の個人情報が漏えいした。

解答:ア

可用性 情報が利用できる状態にあること

完全性 情報が正確で完全な状態にあること

機密性 許可された人のみによってアクセスできる状態にあること

完全性は情報が正確で完全な状態にあることなので、確保されなかった例は、オペレーターが誤ったデータを入力し顧客名簿に矛盾が生じたことです。

ショッピングサイトがシステム障害で一時的に利用できなかったのは可用性、データベースで管理していた顧客の個人情報が漏えいしたは機密性が確保されなかった例です。

解説

情報セキュリティ管理に関する問題です。可用性 情報が利用できる状態にあること

完全性 情報が正確で完全な状態にあること

機密性 許可された人のみによってアクセスできる状態にあること

完全性は情報が正確で完全な状態にあることなので、確保されなかった例は、オペレーターが誤ったデータを入力し顧客名簿に矛盾が生じたことです。

ショッピングサイトがシステム障害で一時的に利用できなかったのは可用性、データベースで管理していた顧客の個人情報が漏えいしたは機密性が確保されなかった例です。

ポイント

忘れちゃならない機密性,完全性及、可用性。絶対に1問は出る!

問96

CPUのクロック周波数や通信速度などを表すときに用いられる国際単位系(SI)接頭語に関する記述のうち,適切なものはどれか。

ア Gの10の6乗倍は,Tである。

イ Mの10の3乗倍は,Gである。

ウ Mの10の6乗倍は,Gである。

エ Tの10の3乗倍は,Gである。

解答:イ

【国際単位系(SI)接頭語】

k 103 → M 106 → G 109 → T 1012

m 10-3 ← μ 10-6 ← n 10-9 ← p 10-12

選択肢の中であっているのは「Mの10の3乗倍はG」のみです。

今更だが覚えておこう。

読みはキロ、メガ、ギガ、テラ

ミリ、マイクロ、ナノ、ピコ

ファイルの種類による大きさとか大体理解しておくと役立つこともある。

音楽のmp3ファイル、よくある品質で1分1Mぐらい。

解説

情報に関する理論に関する問題です。【国際単位系(SI)接頭語】

k 103 → M 106 → G 109 → T 1012

m 10-3 ← μ 10-6 ← n 10-9 ← p 10-12

選択肢の中であっているのは「Mの10の3乗倍はG」のみです。

ポイント

情報処理界隈で使うのは基本的に103ずつの単位。今更だが覚えておこう。

読みはキロ、メガ、ギガ、テラ

ミリ、マイクロ、ナノ、ピコ

ファイルの種類による大きさとか大体理解しておくと役立つこともある。

音楽のmp3ファイル、よくある品質で1分1Mぐらい。

問97

サブネットマスクの役割として,適切なものはどれか。

ア IPアドレスから,利用しているLAN上のMACアドレスを導き出す。

イ IPアドレスの先頭から何ビットをネットワークアドレスに使用するかを定義する。

ウ コンピュータをLANに接続するだけで,TCP/IPの設定情報を自動的に取得する。

エ 通信相手のドメイン名とIPアドレスを対応付ける。

解答:イ

サブネットマスは、IPアドレスを分割して、ネットワークアドレス部分と端末を表すホストアドレス部分を識別するために使うものです。

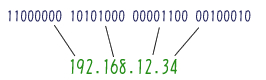

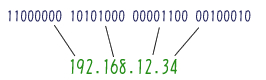

IPアドレスは、インターネットで通信を行う際にコンピュータを識別するための番号のことです。IPv4のIPアドレスの表記方法は32ビットです。8桁ずつ10進数に変換して、0~255の数値4つをピリオドで繋げて表現します。

IPアドレスはどのネットワークに属しているかを示すネットワークアドレス部分と、端末を表すホストアドレス部分に分けられます。

例えば赤がネットワークアドレス部、青がホスト部のIPアドレスを見てみます。

192.168.12.34

ネットワークアドレス部 ホスト部

普通は数値に色はついていないので、ネットワークアドレス部とホスト部がどこで分かれているかサブネットマスを使って表現します。サブネットマスクは、IPアドレスのネットワーク部を1、ホスト部を0で表す32桁の数字で表記します。

11111111 11111111 11111111 00000000

8桁ずつ10進数になおして

255.255.255.0

となります。

IPアドレスとサブネットマスクをまとめて書くと

192.168.12.34/255.255.255.0

となります。

アはARP(Address Resolution Protocol)、ウはDHCP(Dynamic Host Configuration Protocol)、エはDNS(Domain Name System)の役割です。

解説

通信プロトコルに関する問題です。サブネットマスは、IPアドレスを分割して、ネットワークアドレス部分と端末を表すホストアドレス部分を識別するために使うものです。

IPアドレスは、インターネットで通信を行う際にコンピュータを識別するための番号のことです。IPv4のIPアドレスの表記方法は32ビットです。8桁ずつ10進数に変換して、0~255の数値4つをピリオドで繋げて表現します。

IPアドレスはどのネットワークに属しているかを示すネットワークアドレス部分と、端末を表すホストアドレス部分に分けられます。

例えば赤がネットワークアドレス部、青がホスト部のIPアドレスを見てみます。

192.168.12.34

ネットワークアドレス部 ホスト部

普通は数値に色はついていないので、ネットワークアドレス部とホスト部がどこで分かれているかサブネットマスを使って表現します。サブネットマスクは、IPアドレスのネットワーク部を1、ホスト部を0で表す32桁の数字で表記します。

11111111 11111111 11111111 00000000

8桁ずつ10進数になおして

255.255.255.0

となります。

IPアドレスとサブネットマスクをまとめて書くと

192.168.12.34/255.255.255.0

となります。

アはARP(Address Resolution Protocol)、ウはDHCP(Dynamic Host Configuration Protocol)、エはDNS(Domain Name System)の役割です。

ポイント

サブネットマスクについても最近ITパスポートでも出るようになったので、余裕があれば理解しておこう。わからなそうなら捨ててもいい。

問98

IoT機器であるスマートメーターに関する記述として,適切なものはどれか。

ア カーナビゲーションシステムやゲームコントローラーに内蔵されて,速度がどれだけ変化したかを計測する。

イ 住宅などに設置され,電気やガスなどの使用量を自動的に計測し,携帯電話回線などを利用して供給事業者にそのデータを送信する。

ウ スマートフォンやモバイルPCなどのモバイル情報端末に保存しているデータを,ネットワークを介して遠隔地から消去する。

エ 歩数を数えるとともに,GPS機能などによって,歩行経路を把握したり,歩行速度や道のアップダウンを検知して消費エネルギーを計算したりする。

解答:イ

スマートメーターとは、電気やガスなどの使用量を自動で計測し、通信機能を備えたメーターのことです。

アは加速度センサ、ウはMDM(Mobile Device Management)、エは活動量計の説明です。

解説

入出力デバイスに関する問題です。スマートメーターとは、電気やガスなどの使用量を自動で計測し、通信機能を備えたメーターのことです。

アは加速度センサ、ウはMDM(Mobile Device Management)、エは活動量計の説明です。

ポイント

スマートなんちゃら~と出たら、IoTとかのインターネットを使った便利なもの、と考えよう。

問99

バイオメトリクス認証の例として,適切なものはどれか。

ア 機械では判読が困難な文字列の画像をモニターに表示して人に判読させ,その文字列を入力させることによって認証する。

イ タッチパネルに表示されたソフトウェアキーボードから入力されたパスワード文字列によって認証する。

ウ タッチペンなどを用いて署名する際の筆跡や筆圧など,動作の特徴を読み取ることによって認証する。

エ 秘密の質問として,本人しか知り得ない質問に答えさせることによって認証する。

解答:ウ

バイオメトリクス認証は、ユーザの指紋や手のひらの静脈パターン、虹彩などの身体的特徴や、筆圧・筆跡やキーストロークなどなどの行動上の特徴によって行う認証です。

アはCAPTCHA(Completely Automated Public Turing test to tell Computers and Humans Apart)の例です。

イとエはどちらも知識情報による認証。ソフトウェアキーボードの利用は、キーロガーというスパイウェアにパスワード盗み取られないためです。

どういったものが認証に使われるか、なぜ有効な認証方法なのか理由がよく問われる。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。バイオメトリクス認証は、ユーザの指紋や手のひらの静脈パターン、虹彩などの身体的特徴や、筆圧・筆跡やキーストロークなどなどの行動上の特徴によって行う認証です。

アはCAPTCHA(Completely Automated Public Turing test to tell Computers and Humans Apart)の例です。

イとエはどちらも知識情報による認証。ソフトウェアキーボードの利用は、キーロガーというスパイウェアにパスワード盗み取られないためです。

ポイント

バイオメトリクス認証の出題はかなり高確率。どういったものが認証に使われるか、なぜ有効な認証方法なのか理由がよく問われる。

問100

関係データベースにおける結合操作はどれか。

ア 表から,特定の条件を満たすレコードを抜き出した表を作る。

イ 表から,特定のフィールドを抜き出した表を作る。

ウ 二つの表から,同じ値をもつレコードを抜き出した表を作る。

エ 二つの表から,フィールドの値によって関連付けした表を作る。

解答:エ

関係データベースの結合操作とは、複数の表を結合して1つの表にすることです。

アは選択操作、イは射影操作 、ウは共通演算の説明です。

実際の表から操作・演算結果を問う問題が多い。

解説

データ操作に関する問題です。関係データベースの結合操作とは、複数の表を結合して1つの表にすることです。

アは選択操作、イは射影操作 、ウは共通演算の説明です。

ポイント

選択・射影・結合ぐらいは覚えておこう!実際の表から操作・演算結果を問う問題が多い。