ITパスポート 令和2年度 51-60問

ITパスポート 令和2年度 51-60問

問51

リバースエンジニアリングで実施する作業として,最も適切なものはどれか。

ア 開発中のソフトウェアに対する変更要求などに柔軟に対応するために,短い期間の開発を繰り返す。

イ 試作品のソフトウェアを作成して,利用者による評価をフィードバックして開発する。

ウ ソフトウェア開発において,上流から下流までを順番に実施する。

エ プログラムを解析することで,ソフトウェアの仕様を調査して設計情報を抽出する。

解答:エ

リバースエンジニアリングは、既存のソフトウェアのプログラムを解析して、プログラムの仕様と設計を導き出す手法です。

アはアジャイル開発、イはプロトタイピング、ウはウォータフォール開発で実施する作業です。

解説

開発プロセス・手法に関する問題です。リバースエンジニアリングは、既存のソフトウェアのプログラムを解析して、プログラムの仕様と設計を導き出す手法です。

アはアジャイル開発、イはプロトタイピング、ウはウォータフォール開発で実施する作業です。

ポイント

リバースエンジニアリングやアジャイル開発など、最近流行のものが出やすい!

問52

情報システム部門が受注システム及び会計システムの開発・運用業務を実施している。受注システムの利用者は営業部門であり,会計システムの利用者は経理部門である。財務報告に係る内部統制に関する記述のうち,適切なものはどれか。

ア 内部統制は会計システムに係る事項なので,営業部門は関与せず,経理部門と情報システム部門が関与する。

イ 内部統制は経理業務に係る事項なので,経理部門だけが関与する。

ウ 内部統制は財務諸表などの外部報告に影響を与える業務に係る事項なので,営業部門,経理部門,情報システム部門が関与する。

エ 内部統制は手作業の業務に係る事項なので,情報システム部門は関与せず,営業部門と経理部門が関与する。

解答:ウ

内部統制とは、組織内で不正や違法行為が行われることなく業務が遂行される仕組みを作ることです。

財務報告に係る内部統制は、財務諸表などの外部報告に影響を与える業務に係る事項なので、システムの開発・運用業務を実施する情報システム部門、受注システムの利用者であり、外部報告を行う営業部門、会計システムの利用者で経理を行う経理部門がそれぞれ関与します。

1つか2つの部門しか関与しない他の選択肢は間違いです。

ごくまれに余計な情報を出してひっかける問題もあるが、この場合は素直に読もう。

解説

内部統制に関する問題です。内部統制とは、組織内で不正や違法行為が行われることなく業務が遂行される仕組みを作ることです。

財務報告に係る内部統制は、財務諸表などの外部報告に影響を与える業務に係る事項なので、システムの開発・運用業務を実施する情報システム部門、受注システムの利用者であり、外部報告を行う営業部門、会計システムの利用者で経理を行う経理部門がそれぞれ関与します。

1つか2つの部門しか関与しない他の選択肢は間違いです。

ポイント

問題文で順番に関係ある部署を羅列してるので問題をよく読めばOK!ごくまれに余計な情報を出してひっかける問題もあるが、この場合は素直に読もう。

問53

プロジェクトのゴールなどを検討するに当たり,集団でアイディアを出し合った結果をグループ分けして体系的に整理する手法はどれか。

ア インタビュー イ 親和図法

ウ ブレーンストーミング エ プロトタイプ

解答:イ

集団で出し合った意見を、関連のあるものごとにグループ分けして体系的に整理する作業を繰り返して、問題点を明確にする手法は親和図法です。

インタビューは一方が他方に質問をすることで会話から情報を得る方法です。

ブレーンストーミングは議論参加者がお互いの意見を批判せず、自由に意見を出し合う方法です。

プロトタイプは商品やシステムの試作品です。

解説

業務分析・データ利活用に関する問題です。集団で出し合った意見を、関連のあるものごとにグループ分けして体系的に整理する作業を繰り返して、問題点を明確にする手法は親和図法です。

インタビューは一方が他方に質問をすることで会話から情報を得る方法です。

ブレーンストーミングは議論参加者がお互いの意見を批判せず、自由に意見を出し合う方法です。

プロトタイプは商品やシステムの試作品です。

ポイント

議論の方法もちょこちょこ出る。

それぞれの特徴をざっと覚えておくこと。

問54

システム開発プロジェクトにおいて,テスト工程で使用するPCの納入が遅れることでテスト工程の終了が遅れるリスクがあり,対応策を決めた。リスク対応を回避,軽減,受容,転嫁の四つに分類するとき,受容に該当する記述として,最も適切なものはどれか。

ア 全体のスケジュール遅延を防止するために,テスト要員を増員する。

イ テスト工程の終了が遅れても本番稼働に影響を与えないように,プロジェクトに予備の期間を設ける。

ウ テスト工程の遅延防止対策を実施する費用を納入業者が補償する契約を業者と結ぶ。

エ テスト工程用のPCがなくてもテストを行える方法を準備する。

解答:イ

リスク受容は発生率も損害額も小さい場合にとる対策で、リスクをそのままにします。

取られる策としては、リスクに対処する予備の時間や資金を用意します。

これに該当するのは、イの「プロジェクトに予備の期間を設ける」ことです。

リスク対応は次の4種類です。

アはリスク軽減、ウはリスク転嫁、エはリスク回避に該当します。

解説

情報セキュリティ管理に関する問題です。リスク受容は発生率も損害額も小さい場合にとる対策で、リスクをそのままにします。

取られる策としては、リスクに対処する予備の時間や資金を用意します。

これに該当するのは、イの「プロジェクトに予備の期間を設ける」ことです。

リスク対応は次の4種類です。

| 回避 | リスクの原因を排除 |

|---|---|

| 軽減 | 発生率や損害額を許容範囲内に |

| 受容 | そのまま |

| 転嫁 | リスクを他者と分けたり第三者に肩代わり |

アはリスク軽減、ウはリスク転嫁、エはリスク回避に該当します。

ポイント

どのリスク対応に分類されるか、逆に対応内容を問う問題が多い。具体的な対策例をざっくり覚えておくといい。

問55

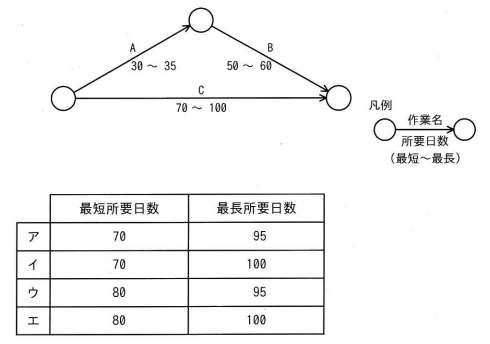

図の工程の最短所要日数及び最長所要日数は何日か。

解答:エ

所要日数の上下があるので、各経路の最短所要日数と最長所要日数を出してみます。 A→Bの経路では、Aの最短日数とBの最短日数から

30 + 50 = 80

が最短所要日数です。最長所要日数は

35 + 60 = 95

Cの経路では、70が最短所要日数、最長所要日数は100です。

両方の経路の最短所要日数、最長所要日数のうち、それぞれ日数のかかる方を取ります。

よって最短所要日数はA→Bの経路の80日、最長所要日数はCの100日となります。

だから最短所要日数も最長所要日数も日数のかかる方になる。

解説

プロジェクトマネジメントに関する問題です。所要日数の上下があるので、各経路の最短所要日数と最長所要日数を出してみます。 A→Bの経路では、Aの最短日数とBの最短日数から

30 + 50 = 80

が最短所要日数です。最長所要日数は

35 + 60 = 95

Cの経路では、70が最短所要日数、最長所要日数は100です。

両方の経路の最短所要日数、最長所要日数のうち、それぞれ日数のかかる方を取ります。

よって最短所要日数はA→Bの経路の80日、最長所要日数はCの100日となります。

ポイント

経路の問題は、各経路がどんなに早く終わっても、合流地点で全部の経路が揃うのを待ってないと先にすすめないというルールに従うこと!だから最短所要日数も最長所要日数も日数のかかる方になる。

●●● テクノロジ ●●●

問56

HTML形式の電子メールの特徴を悪用する攻撃はどれか。

ア DoS攻撃 イ SQLインジェクション

ウ 悪意のあるスクリプトの実行 エ 辞書攻撃

解答:ウ

HTML形式の電子メールでは、Webページと同じように表示するため、スクリプトを記述することができます。スクリプトとは、コンピュータに動作を行わせるプログラムの事です。

悪意のあるスクリプトをHTML形式の電子メールに含め、それを実行させることでコンピュータに攻撃を行うことが可能です。

DoS攻撃はサーバに大量のデータを送信してサーバを停止させる攻撃です。

SQLインジェクションは悪意のあるSQL文を入力してデータベースのデータを不正に取得したり改ざんしたりする攻撃です。

辞書攻撃は辞書に載っている単語情報を基に不正ログインを試すことです。

悪意のあるスクリプトの実行は、対策ソフトの利用、怪しいドメインからのメールは受け取らない、怪しいメールの自動削除、スクリプトを実行しないよう設定する、等。

解説

情報セキュリティに関する問題です。HTML形式の電子メールでは、Webページと同じように表示するため、スクリプトを記述することができます。スクリプトとは、コンピュータに動作を行わせるプログラムの事です。

悪意のあるスクリプトをHTML形式の電子メールに含め、それを実行させることでコンピュータに攻撃を行うことが可能です。

DoS攻撃はサーバに大量のデータを送信してサーバを停止させる攻撃です。

SQLインジェクションは悪意のあるSQL文を入力してデータベースのデータを不正に取得したり改ざんしたりする攻撃です。

辞書攻撃は辞書に載っている単語情報を基に不正ログインを試すことです。

ポイント

攻撃のやり口とその対策をセットで覚えておこう!悪意のあるスクリプトの実行は、対策ソフトの利用、怪しいドメインからのメールは受け取らない、怪しいメールの自動削除、スクリプトを実行しないよう設定する、等。

問57

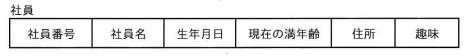

次に示す項目を使って関係データベースで管理する“社員”表を設計する。他の項目から導出できる,冗長な項目はどれか。

ア 生年月日 イ 現在の満年齢 ウ 住所 エ 趣味

解答:イ

“社員”表は、社員番号を主キーとする表と考えられます。

冗長とは長く無駄のあることです。現在の満年齢は生年月日から算出できます。

よっては他の項目から導出できる冗長な項目は、現在の満年齢です。

解説

データベース設計に関する問題です。“社員”表は、社員番号を主キーとする表と考えられます。

冗長とは長く無駄のあることです。現在の満年齢は生年月日から算出できます。

よっては他の項目から導出できる冗長な項目は、現在の満年齢です。

ポイント

データベースは、普通に手書きのデータでも表計算ソフトでも、なにかしらデータを管理するもの、として一般的に考えればとけるものもある。

問58

受信した電子メールに添付されていた文書ファイルを開いたところ,PCの挙動がおかしくなった。疑われる攻撃として,適切なものはどれか。

ア SQLインジェクション イ クロスサイトスクリプティング

ウ ショルダーハッキング エ マクロウイルス

解答:エ

ワープロソフトや表計算ソフトのマクロ機能を悪用してマルウェアに感染するのはマクロウイルスです。

電子メールに添付されている文書ファイルを開くとプログラムが実行され感染します。

SQLインジェクションは悪意のあるSQL文を入力してデータベースのデータを不正に取得したり改ざんしたりする攻撃です。

クロスサイトスクリプティングはHTMLに悪質なスクリプトを埋め込む攻撃です。

ショルダーハッキングはキー入力や画面から情報を盗み見ることです。

マルウェアは悪意のこもったソフトウェア 、マクロは複数の操作をまとめて実行するようにしたもの。

マクロウイルスの対処方法はセキュリティソフトの導入、怪しい添付ファイは開かない、マクロを実行しないようにする、等。

解説

情報セキュリティに関する問題です。ワープロソフトや表計算ソフトのマクロ機能を悪用してマルウェアに感染するのはマクロウイルスです。

電子メールに添付されている文書ファイルを開くとプログラムが実行され感染します。

SQLインジェクションは悪意のあるSQL文を入力してデータベースのデータを不正に取得したり改ざんしたりする攻撃です。

クロスサイトスクリプティングはHTMLに悪質なスクリプトを埋め込む攻撃です。

ショルダーハッキングはキー入力や画面から情報を盗み見ることです。

ポイント

今更問題には出てこないけど、当たり前にのように出るので知っていた方がいい言葉がある。知らない場合はチェックしておこう。マルウェアは悪意のこもったソフトウェア 、マクロは複数の操作をまとめて実行するようにしたもの。

マクロウイルスの対処方法はセキュリティソフトの導入、怪しい添付ファイは開かない、マクロを実行しないようにする、等。

問59

仮想記憶を利用したコンピュータで,主記憶と補助記憶の間で内容の入替えが頻繁に行われていることが原因で処理性能が低下していることが分かった。この処理性能が低下している原因を除去する対策として,最も適切なものはどれか。ここで,このコンピュータの補助記憶装置は1台だけである。

ア 演算能力の高いCPUと交換する。

イ 仮想記憶の容量を増やす。

ウ 主記憶装置の容量を増やす。

エ 補助記憶装置を大きな容量の装置に交換する。

解答:ウ

仮想記憶とは補助記憶装置の一部をメモリの代わりとして使って容量を増やす仕組みです。

現在実行しているものを主記憶に、それ以外を補助記憶である仮想記憶に置いて、必要に応じて、2つの間で内容の入替えを行います。

入替えが頻繁に行われていることが原因で処理性能が低下しているので、主記憶装置の容量を増やせば、より多くの情報を主記憶上に記憶しておけるので、入替え頻度が下がり、処理性能の低下を防ぐことができます。

コンピュータの基礎の出題は減ってきているけど、知っていて損はないことなので、過去問題に出ているようなものは全部覚えておこう。

解説

情報セキュリティに関する問題です。仮想記憶とは補助記憶装置の一部をメモリの代わりとして使って容量を増やす仕組みです。

現在実行しているものを主記憶に、それ以外を補助記憶である仮想記憶に置いて、必要に応じて、2つの間で内容の入替えを行います。

入替えが頻繁に行われていることが原因で処理性能が低下しているので、主記憶装置の容量を増やせば、より多くの情報を主記憶上に記憶しておけるので、入替え頻度が下がり、処理性能の低下を防ぐことができます。

ポイント

そもそも仮想記憶の仕組みを知っていないと解けない。コンピュータの基礎の出題は減ってきているけど、知っていて損はないことなので、過去問題に出ているようなものは全部覚えておこう。

問60

暗号資産(仮想通貨)を入手するためのマイニングと呼ばれる作業を,他人のコンピュータを使って気付かれないように行うことを何と呼ぶか。

ア クリプトジャッキング イ ソーシャルエンジニアリング

ウ バッファオーバフロー エ フィッシング

解答:ア

マイニングとは、暗号資産の運用の報酬として暗号資産を得る仕組みです。他人のコンピュータをマルウェアに感染させ、気づかれないよう勝手にマイニングを行わせて不正に報酬を得る攻撃手法をクリプトジャッキングといいます。

ソーシャルエンジニアリングは人間の心理の隙をついて情報を盗む行為です。

バッファオーバフローはプログラムのデータ領域を超えるサイズのデータが入力されてプログラム制御が失われる状態のことです。

フィッシングは偽のWebサイトやメールを使って暗証番号やパスワードをだまし取る手法です。

詳しくなくてもいいので、ざっくりと暗号資産の仕組みも知っておこう。

解説

情報セキュリティに関する問題です。マイニングとは、暗号資産の運用の報酬として暗号資産を得る仕組みです。他人のコンピュータをマルウェアに感染させ、気づかれないよう勝手にマイニングを行わせて不正に報酬を得る攻撃手法をクリプトジャッキングといいます。

ソーシャルエンジニアリングは人間の心理の隙をついて情報を盗む行為です。

バッファオーバフローはプログラムのデータ領域を超えるサイズのデータが入力されてプログラム制御が失われる状態のことです。

フィッシングは偽のWebサイトやメールを使って暗証番号やパスワードをだまし取る手法です。

ポイント

暗号資産関連も出るよー出るよー。詳しくなくてもいいので、ざっくりと暗号資産の仕組みも知っておこう。