ITパスポート 令和3年度 71-80問

ITパスポート 令和3年度 71-80問

問71

移動体通信サービスのインフラを他社から借りて,自社ブランドのスマートフォンやSIMカードによる移動体通信サービスを提供する事業者を何と呼ぶか。

ア ISP イ MNP ウ MVNO エ OSS

解答:ウ

他社が所有する通信回線や設備を借りて自社ブランドとしてモバイル通信サービスを提供する事業者はMVNO(Mobile Virtual Network Operator)です。

ISP(Internet Service Provider)は通信回線を使ってインターネットに接続するためのサービスを提供する事業者です。

MNP(Mobile Number Portability)は電話番号をそのまま移転先の携帯電話会社で利用できる制度です。

OSS(Open Source Software)はソースコードの使用、再利用、カスタマイズ、再配布が可能なソフトウェアの総称でです。

仕事に限らず、今や通常の生活の中で使うことも多いので、モバイル通信に関する不明な単語はすぐチェックしておこう。

解説

ネットワーク応用 に関する問題です。他社が所有する通信回線や設備を借りて自社ブランドとしてモバイル通信サービスを提供する事業者はMVNO(Mobile Virtual Network Operator)です。

ISP(Internet Service Provider)は通信回線を使ってインターネットに接続するためのサービスを提供する事業者です。

MNP(Mobile Number Portability)は電話番号をそのまま移転先の携帯電話会社で利用できる制度です。

OSS(Open Source Software)はソースコードの使用、再利用、カスタマイズ、再配布が可能なソフトウェアの総称でです。

ポイント

最近ではどの分野でも有線より無線・モバイル通信に関する出題の方が多い。仕事に限らず、今や通常の生活の中で使うことも多いので、モバイル通信に関する不明な単語はすぐチェックしておこう。

問72

IoTデバイスとIoTサーバで構成され,IoTデバイスが計測した外気温をIoTサーバへ送り,IoTサーバからの指示で窓を開閉するシステムがある。このシステムのIoTデバイスに搭載されて,窓を開閉する役割をもつものはどれか。

ア アクチュエータ イ エッジコンピューティング

ウ キャリアアグリゲーション エ センサ

解答:ア

IoTデバイスは、現実世界のさまざまな情報を収集する装置であるセンサと、コンピュータが出力した電気信号を力学的な運動に変える装置であるアクチュエータから成ります。

IoTサーバからの指示で窓を開閉するシステムで、窓を開閉する役割をもつのはアクチュエータです。

エッジコンピューティングは、センサから集めたデータを、IoTデバイスに近い場所へ複数のコンピュータを分散配置してそこで分析とフィードバックを行うことです。

キャリアアグリゲーションは複数の周波数帯を同時に使用することです。

解説

入出力デバイスに関する問題です。IoTデバイスは、現実世界のさまざまな情報を収集する装置であるセンサと、コンピュータが出力した電気信号を力学的な運動に変える装置であるアクチュエータから成ります。

IoTサーバからの指示で窓を開閉するシステムで、窓を開閉する役割をもつのはアクチュエータです。

エッジコンピューティングは、センサから集めたデータを、IoTデバイスに近い場所へ複数のコンピュータを分散配置してそこで分析とフィードバックを行うことです。

キャリアアグリゲーションは複数の周波数帯を同時に使用することです。

ポイント

IoT関連用語は全部チェック!点取り問題だ!

問73

IoTデバイスに関わるリスク対策のうち,IoTデバイスが盗まれた場合の耐タンパ性を高めることができるものはどれか。

ア IoTデバイスとIoTサーバ間の通信を暗号化する。

イ IoTデバイス内のデータを,暗号鍵を内蔵するセキュリティチップを使って暗号化する。

ウ IoTデバイスに最新のセキュリティパッチを速やかに適用する。

エ IoTデバイスへのログインパスワードを初期値から変更する。

解答:イ

耐タンパ性とは、外部からの攻撃に対してどの程度情報を守れる仕組みができているかを表す言葉です。 IoTデバイスが盗まれた場合、IoTデバイス内のデータを、暗号鍵を内蔵するセキュリティチップを使って暗号化することで、耐タンパ性を高めることができます。

他の選択肢の内容は、通常の利用時で耐タンパ性を高めることです。

耐タンパ性は今後もでてくるはずなので覚える。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。耐タンパ性とは、外部からの攻撃に対してどの程度情報を守れる仕組みができているかを表す言葉です。 IoTデバイスが盗まれた場合、IoTデバイス内のデータを、暗号鍵を内蔵するセキュリティチップを使って暗号化することで、耐タンパ性を高めることができます。

他の選択肢の内容は、通常の利用時で耐タンパ性を高めることです。

ポイント

IoTの問題と見せかけてセキュリティ問題。他のネットワーク機器でも同様。耐タンパ性は今後もでてくるはずなので覚える。

問74

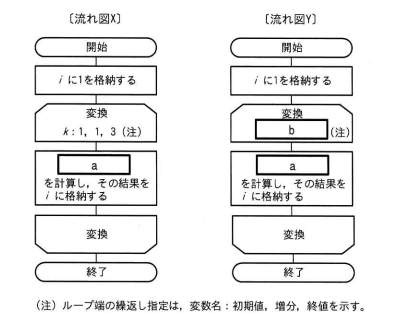

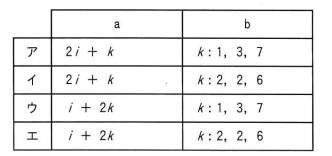

流れ図Xで示す処理では,変数iの値が,1→3→7→13と変化し,流れ図Yで示す処理では,変数iの値が,1→5→13→25と変化した。図中のa,bに入れる字句の適切な組合せはどれか。

解答:エ

[流れ図Xで示す処理]

iに初期値1を格納し、kの値は初期値1で1ずつ3まで繰り返し処理を行います。 選択肢を試してみましょう。

・2i + k の場合

k=1のとき i=2×1 + 1=3

k=2のとき i=2×3 + 2=8

k=3のとき i=2×8 + 3=19

・i + 2k の場合

k=1のとき i=1 + 2×1=3

k=2のとき i=3 + 2×2=7

k=3のとき i=7 + 2×3=13

変数iの値が1→3→7→13とと変化するのは、aがi + 2kの場合です。

[流れ図Yで示す処理]

iに初期値1を格納し、aの繰り返し処理を行います。aはi + 2kです。

kの値が変化するときの選択肢を試してみましょう。

・1, 3, 7 の場合(kの値は初期値1で3ずつ7まで繰り返す)

k=1のとき i=1 + 2×1=3

k=4のとき i=3 + 2×4=11

k=7のとき i=11 + 2×7=25

・2, 2 ,6 の場合(kの値は初期値2で2ずつ6まで繰り返す)

k=2のとき i=1 + 2×2=5

k=4のとき i=5 + 2×4=13

k=6のとき i=13 + 2×6=25

変数iの値が1→5→13→25と変化するのは、bが2, 2, 6の場合です。

流れ図の詳細なんて知らなくても問題文の説明でわかる問題。

解説

アルゴリズムとプログラミングに関する問題です。[流れ図Xで示す処理]

iに初期値1を格納し、kの値は初期値1で1ずつ3まで繰り返し処理を行います。 選択肢を試してみましょう。

・2i + k の場合

k=1のとき i=2×1 + 1=3

k=2のとき i=2×3 + 2=8

k=3のとき i=2×8 + 3=19

・i + 2k の場合

k=1のとき i=1 + 2×1=3

k=2のとき i=3 + 2×2=7

k=3のとき i=7 + 2×3=13

変数iの値が1→3→7→13とと変化するのは、aがi + 2kの場合です。

[流れ図Yで示す処理]

iに初期値1を格納し、aの繰り返し処理を行います。aはi + 2kです。

kの値が変化するときの選択肢を試してみましょう。

・1, 3, 7 の場合(kの値は初期値1で3ずつ7まで繰り返す)

k=1のとき i=1 + 2×1=3

k=4のとき i=3 + 2×4=11

k=7のとき i=11 + 2×7=25

・2, 2 ,6 の場合(kの値は初期値2で2ずつ6まで繰り返す)

k=2のとき i=1 + 2×2=5

k=4のとき i=5 + 2×4=13

k=6のとき i=13 + 2×6=25

変数iの値が1→5→13→25と変化するのは、bが2, 2, 6の場合です。

ポイント

頭の中でやらずに、紙に書きだすこと。流れ図の詳細なんて知らなくても問題文の説明でわかる問題。

問75

情報システムに関する機能a~dのうち,DBMSに備わるものを全て挙げたものはどれか。

- アクセス権管理

- 障害回復

- 同時実行制御

- ファイアウォール

解答:ア

DBMSはデータベース管理システムです。アクセス権管理、障害回復、同時実行制御機能が備わっていて、データベースのデータを矛盾することなく安全に管理します。

ファイアウォールは、外部からLANへの不正なアクセスを防止するシステムで、DBMSには備わっていません。

解説

データベース方式 に関する問題です。DBMSはデータベース管理システムです。アクセス権管理、障害回復、同時実行制御機能が備わっていて、データベースのデータを矛盾することなく安全に管理します。

ファイアウォールは、外部からLANへの不正なアクセスを防止するシステムで、DBMSには備わっていません。

ポイント

実際のデータベースの操作と、DBMSの機能について問われる問題が出る。

問76

IoTデバイス群とそれを管理するIoTサーバで構成されるIoTシステムがある。全てのIoTデバイスは同一の鍵を用いて通信の暗号化を行い,IoTサーバではIoTデバイスがもつ鍵とは異なる鍵で通信の復号を行うとき,この暗号技術はどれか。

ア 共通鍵暗号方式 イ 公開鍵暗号方式

ウ ハッシュ関数 エ ブロックチェーン

解答:イ

送信側で受信者の公開鍵を用いて暗号化を行い、受信側で受信者の秘密鍵で復号するのは公開鍵暗号方式です。

共通鍵暗号方式は暗号化と復号に同じ鍵を使う暗号方式です。鍵は送る人の数セットで必要となります。

ハッシュ関数は特殊な計算方法です。ディジタル署名に使います。

ブロックチェーンはデータを複数のコンピュータに分散して記録・管理する仕組みです。暗号資産の管理方法です。

単純に送信・受信をIoTデバイスとIoTサーバにみたてただけの問題。問題文にまどわされないように!

使う鍵が誰のどの鍵かという問題はよく出るので、絶対に理解しておくように。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。送信側で受信者の公開鍵を用いて暗号化を行い、受信側で受信者の秘密鍵で復号するのは公開鍵暗号方式です。

共通鍵暗号方式は暗号化と復号に同じ鍵を使う暗号方式です。鍵は送る人の数セットで必要となります。

ハッシュ関数は特殊な計算方法です。ディジタル署名に使います。

ブロックチェーンはデータを複数のコンピュータに分散して記録・管理する仕組みです。暗号資産の管理方法です。

ポイント

これもIoT、とみせつつ実際はただの暗号化問題。単純に送信・受信をIoTデバイスとIoTサーバにみたてただけの問題。問題文にまどわされないように!

使う鍵が誰のどの鍵かという問題はよく出るので、絶対に理解しておくように。

問77

PDCAモデルに基づいてISMSを運用している組織の活動において,リスクマネジメントの活動状況の監視の結果などを受けて,是正や改善措置を決定している。この作業は,PDCAモデルのどのプロセスで実施されるか。

ア P イ D ウ C エ A

解答:エ

PDCAサイクル

Plan 計画を立てる

Do 計画に基づいた対策の導入・運用

Check 実施した結果の監視・評価

Act 対策の改善を行う

リスクマネジメントの活動状況の監視の結果などを受けて、是正や改善措置を決定している作業はAct=Aのプロセスで実施されます。

解説

情報セキュリティ管理に関する問題です。PDCAサイクル

Plan 計画を立てる

Do 計画に基づいた対策の導入・運用

Check 実施した結果の監視・評価

Act 対策の改善を行う

リスクマネジメントの活動状況の監視の結果などを受けて、是正や改善措置を決定している作業はAct=Aのプロセスで実施されます。

ポイント

PDCAサイクルはどこでも何の問題でも出てくる!

知ってないと数問損することになるので必須!!

問78

OSS(Open Source Software)に関する記述として,適切なものはどれか。

ア ソースコードを公開しているソフトウェアは,全てOSSである。

イ 著作権が放棄されており,誰でも自由に利用可能である。

ウ どのソフトウェアも,個人が無償で開発している。

エ 利用に当たり,有償サポートが提供される製品がある。

解答:エ

OSS(Open Source Software)はソースコードの使用、再利用、カスタマイズ、再配布が可能なソフトウェアの総称でです。

利用に当たり、有償サポートが提供される製品があります。

ソースコードを公開しているソフトウェアは全てOSSであるとは限りません。著作権は放棄されていません。また、個人だけではなく、団体や企業が開発しているものもあります。

有名どころのOSSの種類や、OSSの特徴をチェックしておくこと。

解説

オープンソースソフトウェアに関する問題です。OSS(Open Source Software)はソースコードの使用、再利用、カスタマイズ、再配布が可能なソフトウェアの総称でです。

利用に当たり、有償サポートが提供される製品があります。

ソースコードを公開しているソフトウェアは全てOSSであるとは限りません。著作権は放棄されていません。また、個人だけではなく、団体や企業が開発しているものもあります。

ポイント

OSS(Open Source Software)も毎回必ずといっていいほど出る。有名どころのOSSの種類や、OSSの特徴をチェックしておくこと。

問79

中小企業の情報セキュリティ対策普及の加速化に向けて,IPAが創設した制度である“SECURITY ACTION”に関する記述のうち,適切なものはどれか。

ア ISMS認証取得に必要な費用の一部を国が補助する制度

イ 営利を目的としている組織だけを対象とした制度

ウ 情報セキュリティ対策に取り組むことを自己宣言する制度

エ 情報セキュリティ対策に取り組んでいることを第三者が認定する制度

解答:ウ

SECURITY ACTIONは、中小企業自らが、情報セキュリティ対策に取り組むことを自己宣言する制度です。 必要な費用の一部を国が補助することはありません。企業だけではなく、個人事業主、各種団体も対象としています。認定や資格取得などの制度ではありません。

解説

情報セキュリティ管理 に関する問題です。SECURITY ACTIONは、中小企業自らが、情報セキュリティ対策に取り組むことを自己宣言する制度です。 必要な費用の一部を国が補助することはありません。企業だけではなく、個人事業主、各種団体も対象としています。認定や資格取得などの制度ではありません。

ポイント

オレやってるぜ!というアピールのためのものです。

問80

IoTデバイス,IoTゲートウェイ及びIoTサーバで構成された,温度・湿度管理システムがある。IoTデバイスとその近傍に設置されたIoTゲートウェイとの間を接続するのに使用する,低消費電力の無線通信の仕様として,適切なものはどれか。

ア BLE イ HEMS ウ NUI エ PLC

解答:ア

IoTでよく使われる低消費電力の無線通信の仕様をBLEといいます。

HEMS(Home Energy Management System)はIoTの利用で家庭内のさまざまな家電製品をネットワークで接続して、電力の使用を管理するシステムです。

NUI(Natural User Interface)は画面を直接触ったり音声によって、自然で直観的に操作できるインターフェースです。

PLC(Power Line Communications)は電力線を通信回線として使用する技術のことです。

IoTは屋外など電力が確保しづらい環境で利用されることも多いため、低消費電力で広範囲の無線通信技術が求められる。

解説

ネットワーク方式 に関する問題です。IoTでよく使われる低消費電力の無線通信の仕様をBLEといいます。

HEMS(Home Energy Management System)はIoTの利用で家庭内のさまざまな家電製品をネットワークで接続して、電力の使用を管理するシステムです。

NUI(Natural User Interface)は画面を直接触ったり音声によって、自然で直観的に操作できるインターフェースです。

PLC(Power Line Communications)は電力線を通信回線として使用する技術のことです。

ポイント

さまざまなIoT詐欺問題の中で純粋なIoT問題。IoTは屋外など電力が確保しづらい環境で利用されることも多いため、低消費電力で広範囲の無線通信技術が求められる。