ITパスポート 令和3年度 81-90問

ITパスポート 令和3年度 81-90問

問81

J-CRATに関する記述として,適切なものはどれか。

ア 企業などに対して,24時間体制でネットワークやデバイスを監視するサービスを提供する。

イ コンピュータセキュリティに関わるインシデントが発生した組織に赴いて,自らが主体となって対応の方針や手順の策定を行う。

ウ 重工,重電など,重要インフラで利用される機器の製造業者を中心に,サイバ一攻撃に関する情報共有と早期対応の場を提供する。

エ 相談を受けた組織に対して,標的型サイバー攻撃の被害低減と攻撃の連鎖の遮断を支援する活動を行う。

解答:エ

J-CRATは 標的型サイバー攻撃を受けている組織の対応を支援するサイバーレスキュー隊です。相談を受けた組織に対して、標的型サイバー攻撃の被害状況の把握と、被害低減・攻撃の連鎖の遮断を支援する活動を行います。

アはSoC(Security Operation Center)、イはCSIRT(Computer Security Incident Response Team)、ウはJ-CSIP(サイバー情報共有イニシアティブ)に関する記述です。

できる限り覚えよう。おおざっぱな特報

CISRT(シーサート)は特定の組織じゃなくて、各会社の部門

J-CSIP(ジェイシップ)はIPAを中心として、重工、重電、重要インフラの業界で組織

J-CRAT(ジェイクラート)は広く一般から相談を受けつけて被害低減、攻撃遮断を支援

解説

情報セキュリティ管理に関する問題です。J-CRATは 標的型サイバー攻撃を受けている組織の対応を支援するサイバーレスキュー隊です。相談を受けた組織に対して、標的型サイバー攻撃の被害状況の把握と、被害低減・攻撃の連鎖の遮断を支援する活動を行います。

アはSoC(Security Operation Center)、イはCSIRT(Computer Security Incident Response Team)、ウはJ-CSIP(サイバー情報共有イニシアティブ)に関する記述です。

ポイント

他の選択肢も全部シラバスにあるので出る可能性が高い。できる限り覚えよう。おおざっぱな特報

CISRT(シーサート)は特定の組織じゃなくて、各会社の部門

J-CSIP(ジェイシップ)はIPAを中心として、重工、重電、重要インフラの業界で組織

J-CRAT(ジェイクラート)は広く一般から相談を受けつけて被害低減、攻撃遮断を支援

問82

ネットワークに接続した複数のコンピュータで並列処理を行うことによって,仮想的に高い処理能力をもつコンピュータとして利用する方式はどれか。

ア ウェアラブルコンピューティング イ グリッドコンピューティング

ウ モバイルコンピューティング エ ユビキタスコンピューティング

解答:イ

ネットワークに接続した複数のコンピュータで並列処理を行い仮想的に高い処理能力をもつコンピュータとして利用する方式はグリッドコンピューティングです。

ウェアラブルコンピューティングは服や時計など身に着ける状態で使用するコンピュータのことです。

モバイルコンピューティングはモバイル機器と通信回線を利用して、外で情報処理などを行うこと。

ユビキタスコンピューティングはいつでもどこでもコンピュータが使えることです。

解説

システムの構成に関する問題です。ネットワークに接続した複数のコンピュータで並列処理を行い仮想的に高い処理能力をもつコンピュータとして利用する方式はグリッドコンピューティングです。

ウェアラブルコンピューティングは服や時計など身に着ける状態で使用するコンピュータのことです。

モバイルコンピューティングはモバイル機器と通信回線を利用して、外で情報処理などを行うこと。

ユビキタスコンピューティングはいつでもどこでもコンピュータが使えることです。

ポイント

「仮想なんたら」のモノは流行なので今度も出題される。

問83

多くのファイルの保存や保管のために,複数のファイルを一つにまとめることを何と呼ぶか。

ア アーカイブ イ 関係データベース

ウ ストライピング エ スワッピング

解答:ア

複数のファイルを一つにまとめることをアーカイブといいます。

関係データベースはデータを表の形で管理し、表同士の関係を持つことができるデータベースです。

ストライピングは1つのデータを複数のハードディスクに分散して書き込む方法です。

スワッピングは物理メモリ上のデータを仮想メモリの記憶領域へ移すことです。

解説

ファイルシステム に関する問題です。複数のファイルを一つにまとめることをアーカイブといいます。

関係データベースはデータを表の形で管理し、表同士の関係を持つことができるデータベースです。

ストライピングは1つのデータを複数のハードディスクに分散して書き込む方法です。

スワッピングは物理メモリ上のデータを仮想メモリの記憶領域へ移すことです。

ポイント

誰でも知ってるのでは?と思うがPCを使わずにスマートフォンだけをいじる世代にはわからない人がいるらしい。できることならある程度PCも使えるようになっておこう。

問84

PCにメールソフトを新規にインストールした。その際に設定が必要となるプロトコルに該当するものはどれか。

ア DNS イ FTP ウ MIME エ POP3

解答:エ

メールを受信するときのプロトコルはPOP3(Post Office Protocol version 3)です。他にはメールを送信するときのプロトコルSMTP(Simple Mail Transfer Protocol)が必要です。

DNS(Domain Name System)はIPアドレスとドメイン名の対応表を基に相互変換を行う仕組みです。

FTP(File Transfer Protocol)はファイルを転送するためのプロトコルです。

MIME(Multipurpose Internet Mail Extension)は電子メールに画像や音声を添付するための規格です。

他によく出るのはNTPなど。種類はあまりないので有名どころは全部覚えろ!

解説

通信プロトコルに関する問題です。メールを受信するときのプロトコルはPOP3(Post Office Protocol version 3)です。他にはメールを送信するときのプロトコルSMTP(Simple Mail Transfer Protocol)が必要です。

DNS(Domain Name System)はIPアドレスとドメイン名の対応表を基に相互変換を行う仕組みです。

FTP(File Transfer Protocol)はファイルを転送するためのプロトコルです。

MIME(Multipurpose Internet Mail Extension)は電子メールに画像や音声を添付するための規格です。

ポイント

メールの送信・受信プロトコルは通信プロトコル問題の鉄板。他によく出るのはNTPなど。種類はあまりないので有名どころは全部覚えろ!

問85

無線LANのセキュリティにおいて,アクセスポイントがPCなどの端末からの接続要求を受け取ったときに,接続を要求してきた端末固有の情報を基に接続制限を行う仕組みはどれか。

ア ESSID イ MACアドレスフィルタリング

ウ VPN エ WPA2

解答:イ

アクセスポイントが接続を要求してきた端末固有の情報を基に接続制限を行う仕組みはMACアドレスフィルタリングです。

MACアドレスはコンピュータやネットワーク機器につけられる固有の番号です。あらかじめ登録されたMACアドレスをもつ機器しか無線LANで受付にようにすればセキュリティは確保されます。

ESSID(Extended Service Set Identifier)は無線LANで各ネットワークを識別するための文字列です。

VPN(Virtual Private Network )は、インターネットなどの公衆回線を仮想的に専用回線のように使うことができる仕組みです。

WPA2(Wi-Fi Protected Access 2)は無線LANの暗号化技術です。

選択肢どれも試験に出る。特に無線ネットワークのセキュリティに関する用語はよく出る。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。アクセスポイントが接続を要求してきた端末固有の情報を基に接続制限を行う仕組みはMACアドレスフィルタリングです。

MACアドレスはコンピュータやネットワーク機器につけられる固有の番号です。あらかじめ登録されたMACアドレスをもつ機器しか無線LANで受付にようにすればセキュリティは確保されます。

ESSID(Extended Service Set Identifier)は無線LANで各ネットワークを識別するための文字列です。

VPN(Virtual Private Network )は、インターネットなどの公衆回線を仮想的に専用回線のように使うことができる仕組みです。

WPA2(Wi-Fi Protected Access 2)は無線LANの暗号化技術です。

ポイント

ちなみにMACアドレスは偽装可能。選択肢どれも試験に出る。特に無線ネットワークのセキュリティに関する用語はよく出る。

問86

店内に設置した多数のネットワークカメラから得たデータをインターネットを介してIoTサーバに送信し,顧客の行動を分析するシステムを構築する。このとき,IoTゲートウェイを店舗内に配置し,映像解析処理を実行して映像から人物の座標データだけを抽出することによって,データ量を減らしてから送信するシステム形態をとった。このようなシステム形態を何と呼ぶか。

ア MDM イ SDN

ウ エッジコンピューティング エ デュプレックスシステム

解答:ウ

センサから集めたデータを、IoTデバイスに近い場所へ複数のコンピュータを分散配置してそこで分析とフィードバックを行うことをエッジコンピューティングといいます。

IoTサーバとやりとりするデータ量を減らすことでサーバの負荷を軽減できます。

MDM(Mobile Device Management)は企業で利用されるモバイル端末を一元的に監視・管理するためのサービスやソフトウェアのことです。

SDN(Software Defined Networking)はソフトウェアによって仮想的なネットワークを実現する技術のことです。

デュプレックスシステムは1つのシステムで処理を行ってもう1つのシステムは待機させておく構成です。

解説

ネットワーク方式 に関する問題です。センサから集めたデータを、IoTデバイスに近い場所へ複数のコンピュータを分散配置してそこで分析とフィードバックを行うことをエッジコンピューティングといいます。

IoTサーバとやりとりするデータ量を減らすことでサーバの負荷を軽減できます。

MDM(Mobile Device Management)は企業で利用されるモバイル端末を一元的に監視・管理するためのサービスやソフトウェアのことです。

SDN(Software Defined Networking)はソフトウェアによって仮想的なネットワークを実現する技術のことです。

デュプレックスシステムは1つのシステムで処理を行ってもう1つのシステムは待機させておく構成です。

ポイント

転送するデータ量を少なくする→遅延が減る→リアルタイム処理が可能。

問87

単語を読みやすくするために,表示したり印刷したりするときの文字幅が,文字ごとに異なるフォントを何と呼ぶか。

ア アウトラインフォント イ 等幅フォント

ウ ピットマップフォント エ プロポーショナルフォント

解答:エ

文字ごとに文字幅が異なるフォントはプロポーショナルフォントです。

アウトラインフォントは文字の輪郭が滑らかな曲線のフォントです。

等幅フォントはすべての文字が同じ幅になっているフォントです。

ピットマップフォントはドットの集合体として表現されるフォントです。

ピットマップフォント ←カクカク 滑らか→ アウトラインフォント

文字幅

プロポーショナルフォント ←異なる 同じ→ 等幅フォント

解説

マルチメディア応用に関する問題です。文字ごとに文字幅が異なるフォントはプロポーショナルフォントです。

アウトラインフォントは文字の輪郭が滑らかな曲線のフォントです。

等幅フォントはすべての文字が同じ幅になっているフォントです。

ピットマップフォントはドットの集合体として表現されるフォントです。

ポイント

文字の輪郭ピットマップフォント ←カクカク 滑らか→ アウトラインフォント

文字幅

プロポーショナルフォント ←異なる 同じ→ 等幅フォント

問88

ISMSのリスクアセスメントにおいて,最初に行うものはどれか。

ア リスク対応 イ リスク特定 ウ リスク評価 エ リスク分析

解答:イ

リスクアセスメントはリスク特定→リスク分析→リスク評価の順に行われます。

最初に行うのはリスク特定です。

リスク対応はリスクアセスメントのあとに行われます。

解説

情報セキュリティ管理に関する問題です。リスクアセスメントはリスク特定→リスク分析→リスク評価の順に行われます。

最初に行うのはリスク特定です。

リスク対応はリスクアセスメントのあとに行われます。

ポイント

順番の出題はめずらしい。一応覚えておこう。

実際はリスクアセスメントの次のリスク対応の例の出題の方が多い。

問89

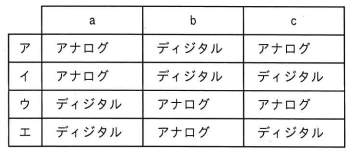

情報の表現方法に関する次の記述中のa~cに入れる字句の組合せはどれか。

情報を,連続する可変な物理量(長さ角度,電圧など)で表したものを a データといい,離散的な数値で表したものを b データという。音楽や楽曲などの配布に利用されるCDは,情報を c データとして格納する光ディスク媒体の一つである。

解答:イ

【データの種類】

アナログ 連続的に変化する量で表したもの

ディジタル とびとびの数値で表したもの

なので、aはアナログ、bはディジタルです。

音楽や楽曲・人の声などは元の情報は通常アナログですが、CDなどに格納する場合はディジタルデータに変換して格納します。

解説

情報に関する理論 に関する問題です。【データの種類】

アナログ 連続的に変化する量で表したもの

ディジタル とびとびの数値で表したもの

なので、aはアナログ、bはディジタルです。

音楽や楽曲・人の声などは元の情報は通常アナログですが、CDなどに格納する場合はディジタルデータに変換して格納します。

ポイント

昔あった(今もある)レコードやカセットテープ、ビデオテープなどはアナログデータ。

問90

CPUのクロックに関する説明のうち,適切なものはどれか。

ア USB接続された周辺機器とCPUの間のデータ転送速度は,クロックの周波数によって決まる。

イ クロックの間隔が短いほど命令実行に時間が掛かる。

ウ クロックは,次に実行すべき命令の格納位置を記録する。

エ クロックは,命令実行のタイミングを調整する。

解答:エ

CPUのクロックは命令実行のタイミングをはかるものです。

USB接続された周辺機器とCPUの間のデータ転送速度はクロックとは無関係です。USBの規格の転送速度によります。

クロックの感覚が短いと、時間あたり実行される処理が多くなり、命令実行の時間は短くなります。

ウの役割をもつものはレジスタといいます。

解説

プロセッサに関する問題です。CPUのクロックは命令実行のタイミングをはかるものです。

USB接続された周辺機器とCPUの間のデータ転送速度はクロックとは無関係です。USBの規格の転送速度によります。

クロックの感覚が短いと、時間あたり実行される処理が多くなり、命令実行の時間は短くなります。

ウの役割をもつものはレジスタといいます。

ポイント

CPUのクロックはメトロノームのようなものだと思おう!