ITパスポート 令和5年度 61-70問

ITパスポート 令和5年度 61-70問

問61

IoTシステムなどの設計,構築及び運用に際しての基本原則とされ,システムの企画,設計段階から情報セキュリティを確保するための方策を何と呼ぶか。

ア セキュアブート イ セキュリティバイデザイン

ウ ユニバーサルデザイン エ リブート

解答:イ

企画、設計の段階からセキュリティを確保するための仕様を取り込んで行うシステム開発手法をセキュリティバイデザインといいます。

セキュアブートはPC起動時に認証局で許可されたソフトウェアしか実行できないようにする機能です。

ユニバーサルデザインは高齢者や障害者など、できる限り多くの人が等しく利用しやすいように配慮したソフトウェア製品の設計です。

リブートはコンピュータの使用中に再起動することです。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。企画、設計の段階からセキュリティを確保するための仕様を取り込んで行うシステム開発手法をセキュリティバイデザインといいます。

セキュアブートはPC起動時に認証局で許可されたソフトウェアしか実行できないようにする機能です。

ユニバーサルデザインは高齢者や障害者など、できる限り多くの人が等しく利用しやすいように配慮したソフトウェア製品の設計です。

リブートはコンピュータの使用中に再起動することです。

ポイント

なんたらデザインもよく出る。違いを知っておこう!

問62

情報セキュリティにおける認証要素は3種類に分類できる。認証要素の3種類として,適切なものはどれか。

ア 個人情報,所持情報,生体情報 ウ 個人情報,生体情報,知識情報

イ 個人情報,所持情報,知識情報 エ 所持情報,生体情報,知識情報

解答:エ

情報セキュリティにおける認証要素は次の3つです。

・知識情報 知っている情報

IDやパスワード、秘密の質問など

・生体情報 所持している情報

顔認証や虹彩認証、指紋認証など

・所持情報 持っている情報

ICカードなど

二要素認証は、2つの認証方法を組み合わせた認証です。

所持情報は、知識や生体ではなく、自分が持っているモノ、と考える。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。情報セキュリティにおける認証要素は次の3つです。

・知識情報 知っている情報

IDやパスワード、秘密の質問など

・生体情報 所持している情報

顔認証や虹彩認証、指紋認証など

・所持情報 持っている情報

ICカードなど

二要素認証は、2つの認証方法を組み合わせた認証です。

ポイント

これも出題されるようになってきたので覚えておく事!所持情報は、知識や生体ではなく、自分が持っているモノ、と考える。

問63

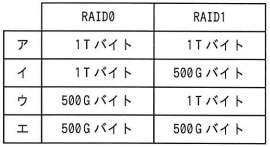

容量が500GバイトのHDDを2台使用して,RAIDO,RAID1を構成したとき,実際に利用可能な記憶容量の組合せとして,適切なものはどれか。

解答:イ

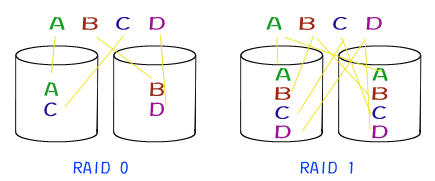

RAIDOは、1つのデータを複数のハードディスクに分散して書き込む方法です。ストライピングともいいます。

RAID1は、複数のハードディスクに同じデータを書き込む方法です。ミラーリングともいいます。

容量が500GバイトのHDDを2台使用したとき、RAIDOは分散させて書き込むので、500GのHDD、2台分すべて

500G + 500G = 1,000G = 1T

が利用可能な記憶容量となります。

RAID1は同じデータをそれぞれのHDDに書き込むので、利用可能な記憶容量は1台分の500Gとなります。

どちらのメリットだけを取ったRAID5は、データとデータの誤りを訂正するための符号を複数のハードディスクに分散して書き込む方法。

RAIDは出題率は下がってるが、たまにぽろっと出るので知っておくといい。

解説

システムの構成に関する問題です。RAIDOは、1つのデータを複数のハードディスクに分散して書き込む方法です。ストライピングともいいます。

RAID1は、複数のハードディスクに同じデータを書き込む方法です。ミラーリングともいいます。

容量が500GバイトのHDDを2台使用したとき、RAIDOは分散させて書き込むので、500GのHDD、2台分すべて

500G + 500G = 1,000G = 1T

が利用可能な記憶容量となります。

RAID1は同じデータをそれぞれのHDDに書き込むので、利用可能な記憶容量は1台分の500Gとなります。

ポイント

RAIDOは書き込み時間の短縮、RAIDOは1台故障しても他に書き込みがあるために情報を失わないで済む、という特徴がある。どちらのメリットだけを取ったRAID5は、データとデータの誤りを訂正するための符号を複数のハードディスクに分散して書き込む方法。

RAIDは出題率は下がってるが、たまにぽろっと出るので知っておくといい。

問64

関数sigmaは,正の整数を引数maxで受け取り,1からmaxまでの整数の総和を戻り値とする。プログラム中のaに入れる字句として,適切なものはどれか。

[プログラム]

○整数型: sigma(整数型: max)

整数型: calcX ← 0

整数型: n

for (n を 1 から max まで 1 ずつ増やす)

a

endfor

return calcX

ア calcX ← calcX × n イ calcX ← calcX + 1

ウ calcX ← calcX + n エ calcX ← n

解答:ウ

プログラムを順に見ていきましょう。

整数型変数calcXは初期値が0で、最後7行目に「return calcX」とあるので、1からmaxまでの整数の総和を入れておく変数だとわかります。

次の変数nはmaxまで1ずつ増やしていく数を入れておく変数になります。

forの中の繰り返し処理は、calcXに1からmaxまでの整数を加える処理になります。

calcXに次々足していくのは、1からmaxまでの数、つまり変数nなので、aには処理

calcX ← calcX + n

が入ります。

繰り返しカウントのための変数は、たいていnとかm、iやjが定番。

解説

アルゴリズムとプログラミングに関する問題です。プログラムを順に見ていきましょう。

整数型変数calcXは初期値が0で、最後7行目に「return calcX」とあるので、1からmaxまでの整数の総和を入れておく変数だとわかります。

次の変数nはmaxまで1ずつ増やしていく数を入れておく変数になります。

forの中の繰り返し処理は、calcXに1からmaxまでの整数を加える処理になります。

calcXに次々足していくのは、1からmaxまでの数、つまり変数nなので、aには処理

calcX ← calcX + n

が入ります。

ポイント

プログラム中の注釈がない場合は、何を入れる変数が自分で予想する必要がある。繰り返しカウントのための変数は、たいていnとかm、iやjが定番。

問65

Wi-Fiのセキュリティ規格であるWPA2を用いて,PCを無線LANルータと接続するときに設定するPSKの説明として,適切なものはどれか。

ア アクセスポイントへの接続を認証するときに用いる符号(パスフレーズ)であり,この符号に基づいて,接続するPCごとに通信の暗号化に用いる鍵が生成される。

イ アクセスポイントへの接続を認証するときに用いる符号(パスフレーズ)であり,この符号に基づいて,接続するPCごとにプライベートIPアドレスが割り当てられる。

ウ 接続するアクセスポイントを識別するために用いる名前であり,この名前に基づいて,接続するPCごとに通信の暗号化に用いる鍵が生成される。

エ 接続するアクセスポイントを識別するために用いる名前であり,この名前に基づいて,接続するPCごとにプライベートIPアドレスが割り当てられる。

解答:ア

WPA2(Wi-Fi Protected Access 2)は無線LANの暗号化技術です。

PSK(Pre-Shared Key:事前共有鍵)は、WPA2セキュリティ設定の1つで、受信側と送信側で事前に共有する暗号化通信のための暗号鍵です。

Wi-Fiでは、端末とアクセスポイント間で暗号化通信を行うために次の処理を行います。

① 端末とアクセスポイントに同じパスフレーズを設定して接続認証

② パスフレーズから通信のための鍵であるPSKを生成

③ PSKを使って暗号化通信!

ウとエの接続するアクセスポイントを識別するために用いる名前はSSIDです。

ざっくりどちらかを指すと覚えておこう。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。WPA2(Wi-Fi Protected Access 2)は無線LANの暗号化技術です。

PSK(Pre-Shared Key:事前共有鍵)は、WPA2セキュリティ設定の1つで、受信側と送信側で事前に共有する暗号化通信のための暗号鍵です。

Wi-Fiでは、端末とアクセスポイント間で暗号化通信を行うために次の処理を行います。

① 端末とアクセスポイントに同じパスフレーズを設定して接続認証

② パスフレーズから通信のための鍵であるPSKを生成

③ PSKを使って暗号化通信!

ウとエの接続するアクセスポイントを識別するために用いる名前はSSIDです。

ポイント

PSKそのものはパスフレーズなのか生成される鍵なのか方式なのか不明。ざっくりどちらかを指すと覚えておこう。

問66

トランザクション処理におけるコミットの説明として,適切なものはどれか。

ア あるトランザクションが共有データを更新しようとしたとき,そのデータに対する他のトランザクションからの更新を禁止すること

イ トランザクションが正常に処理されたときに,データベースへの更新を確定させること

ウ 何らかの理由で,トランザクションが正常に処理されなかったときに,データベースをトランザクション開始前の状態にすること

エ 複数の表を,互いに関係付ける列をキーとして,一つの表にすること

解答:イ

コミットは、トランザクション処理が問題なく行われたとき、データベースの更新内容を確定することです。

アは排他制御、ウはロールバック、エは表の結合の説明です。

解説

トランザクション処理に関する問題です。コミットは、トランザクション処理が問題なく行われたとき、データベースの更新内容を確定することです。

アは排他制御、ウはロールバック、エは表の結合の説明です。

ポイント

某CMの結果にコミット!で覚えよう。問67

ネットワーク環境で利用されるIDSの役割として,適切なものはどれか。

ア IPアドレスとドメイン名を相互に変換する。

イ ネットワーク上の複数のコンピュータの時刻を同期させる。

ウ ネットワークなどに対する不正アクセスやその予兆を検知し,管理者に通知する。

エ メールサーバに届いた電子メールを,メールクライアントに送る。

解答:ウ

IDS(Intrusion Detection System)は、サーバやネットワークの通信を監視し、不正なアクセスを検知して、管理者に通知するシステムです。

アはDNS(Domain Name System)、イはNTP(Network Time Protocol)、エはPOP(Post Office Protocol)またはIMAP(Internet Message Access Protocol)の役割です。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。IDS(Intrusion Detection System)は、サーバやネットワークの通信を監視し、不正なアクセスを検知して、管理者に通知するシステムです。

アはDNS(Domain Name System)、イはNTP(Network Time Protocol)、エはPOP(Post Office Protocol)またはIMAP(Internet Message Access Protocol)の役割です。

ポイント

ファイアウォールはセキュリティ対策の基本。それを通り抜けた不正なアクセスはIDSとIPS(通知+通信の遮断まで行う)、最後はWAF(Webサーバへの通信を監視して不正な通信を遮断)で防ぐようにする。

問68

インターネット上のコンピュータでは,Webや電子メールなど様々なアプリケーションプログラムが動作し,それぞれに対応したアプリケーション層の通信プロトコルが使われている。これらの通信プロトコルの下位にあり,基本的な通信機能を実現するものとして共通に使われる通信プロトコルはどれか。

ア FTP イ POP ウ SMTP エ TCP/IP

解答:エ

インターネットなど、基本的な通信機能を実現する通信プロトコルのセットはTCP/IP(Transmission Control Protocol/Internet Protocol)です。

通信プロトコルは次のような階層に分類されています。(TCP/IP 4階層モデル)

FTP(File Transfer Protocol)はファイルを転送するためのプロトコルです。

POP(Post Office Protocol)はメールを受信するときのプロトコルです。

SMTP(Simple Mail Transfer Protocol)は電子メールを送信、転送するプロトコルです。

7階層に分類したOSI参照モデルもあり。

現実的なのはTCP/IP 4階層モデル。OSI参照モデルは時間があったら覚えよう。

解説

通信プロトコルに関する問題です。インターネットなど、基本的な通信機能を実現する通信プロトコルのセットはTCP/IP(Transmission Control Protocol/Internet Protocol)です。

通信プロトコルは次のような階層に分類されています。(TCP/IP 4階層モデル)

| 層 | 名前 | プロトコル |

|---|---|---|

| 4 | アプリケーション層 | HTTP,HTTPS,SMTP,POP3,FTPなど アプリケーション間のやりとり |

| 3 | トランスポート層 | TCP,UDP アプリケーションに振り分け |

| 2 | ネットワーク層 | IP,ICMP インターネットワークでの通信 |

| 1 | ネットワーク インターフェイス層 | ARP,PPPなど 同一ネットワーク上での通信 |

FTP(File Transfer Protocol)はファイルを転送するためのプロトコルです。

POP(Post Office Protocol)はメールを受信するときのプロトコルです。

SMTP(Simple Mail Transfer Protocol)は電子メールを送信、転送するプロトコルです。

ポイント

試験でよく出るのはアプリケーション層のプロトコル。できる限りおさえておこう!7階層に分類したOSI参照モデルもあり。

| TCP/IP 4階層モデル | OSI参照モデル |

|---|---|

| アプリケーション層 | アプリケーション層 |

| プレゼンテーション層 | |

| セッション層 | |

| トランスポート層 | トランスポート層 |

| ネットワーク層 | ネットワーク層 |

| ネットワーク インターフェイス層 | データリンク層 |

| 物理層 |

問69

配列に格納されているデータを探索するときの,探索アルゴリズムに関する記述のうち,適切なものはどれか。

ア 2分探索法は,探索対象となる配列の先頭の要素から順に探索する。

イ 線形探索法で探索するのに必要な計算量は,探索対象となる配列の要素数に比例する。

ウ 線形探索法を用いるためには,探索対象となる配列の要素は要素の値で昇順又は降順にソートされている必要がある。

エ 探索対象となる配列が同一であれば,探索に必要な計算量は探索する値によらず,2分探索法が線形探索法よりも少ない。

解答:イ

2分探索法は、あらかじめソートされているリストから、探索範囲を半分ずつ絞っていく方法です。

次のリストから2を探す場合、真ん中のデータの4と比較します。

1 2 3 4 5 6 7 8

2は4より小さいので、4より左側だけ探します。

次の真ん中の2は探している値と一致したので終了です。

1 2 3

一致しなければまた大小を比較して、探索対象を狭めていきます。

2分探索法の平均比較回数は、データの数をnとすると

log2n 回

です。

線形探索法は、データを先頭から1つずつ順番に目的の値と比較する方法です。データはソートしておく必要はありません。

次のリストから2を探す場合、最初のデータを見ます。

1 2 3 4 5 6 7 8

最初のデータは1なので、次を見ます。

1 2 3 4 5 6 7 8

次で見つかりました!

N個のデータがある場合、最初で見つかれば探索回数は1回ですが、最後まで見つからなければN回探索します。

線形探索法の平均比較回数は

(N + 1) / 2 回

です。よって、線形探索法で探索するのに必要な計算量は、探索対象となる配列の要素数に比例します。

アは線形探索法、ウは2分探索法の特徴です。

平均比較回数は2分探索法の方が少なくなりますが、実際は探索する値によります。

解説

アルゴリズムとプログラミングに関する問題です。2分探索法は、あらかじめソートされているリストから、探索範囲を半分ずつ絞っていく方法です。

次のリストから2を探す場合、真ん中のデータの4と比較します。

1 2 3 4 5 6 7 8

2は4より小さいので、4より左側だけ探します。

次の真ん中の2は探している値と一致したので終了です。

1 2 3

一致しなければまた大小を比較して、探索対象を狭めていきます。

2分探索法の平均比較回数は、データの数をnとすると

log2n 回

です。

線形探索法は、データを先頭から1つずつ順番に目的の値と比較する方法です。データはソートしておく必要はありません。

次のリストから2を探す場合、最初のデータを見ます。

1 2 3 4 5 6 7 8

最初のデータは1なので、次を見ます。

1 2 3 4 5 6 7 8

次で見つかりました!

N個のデータがある場合、最初で見つかれば探索回数は1回ですが、最後まで見つからなければN回探索します。

線形探索法の平均比較回数は

(N + 1) / 2 回

です。よって、線形探索法で探索するのに必要な計算量は、探索対象となる配列の要素数に比例します。

アは線形探索法、ウは2分探索法の特徴です。

平均比較回数は2分探索法の方が少なくなりますが、実際は探索する値によります。

ポイント

探索方法がどういうものかざっと知っていればいい。

問70

Webサービスなどにおいて,信頼性を高め,かつ,利用者からの多量のアクセスを処理するために,複数のコンピュータを連携させて全体として一つのコンピュータであるかのように動作させる技法はどれか。

ア クラスタリング イ スプーリング

ウ バッファリング エ ミラーリング

解答:ア

複数のコンピュータを連携させて全体として一つのコンピュータであるかのように動作させる技法をクラスタリングといいます。

それぞれのコンピュータが持つ処理能力を合わせることで高い性能を実現でき、1台が故障しても他のコンピュータで処理可能なので、信頼性を高めることができます。

スプーリングは処理すべきデータを一時的に記憶装置に保存して遅い側に少しずつ転送して処理させる仕組みです。

バッファリングはデータ処理速度や処理にかかる時間の違いを調整するため、一時的にバッファメモリーなどにデータを蓄えおくことです。

ミラーリングは同じデータを複数の場所に保存しておくことです。

選択肢はリング繋がり。

選択肢ほとんど分野も違うが、全部知っておくといい。

解説

システムの構成に関する問題です。複数のコンピュータを連携させて全体として一つのコンピュータであるかのように動作させる技法をクラスタリングといいます。

それぞれのコンピュータが持つ処理能力を合わせることで高い性能を実現でき、1台が故障しても他のコンピュータで処理可能なので、信頼性を高めることができます。

スプーリングは処理すべきデータを一時的に記憶装置に保存して遅い側に少しずつ転送して処理させる仕組みです。

バッファリングはデータ処理速度や処理にかかる時間の違いを調整するため、一時的にバッファメモリーなどにデータを蓄えおくことです。

ミラーリングは同じデータを複数の場所に保存しておくことです。

ポイント

「クラスタ」は集団。分析方法やマーケティングなどでも出てくる。選択肢はリング繋がり。

選択肢ほとんど分野も違うが、全部知っておくといい。