ITパスポート 令和5年度 81-90問

ITパスポート 令和5年度 81-90問

問81

HDDを廃棄するときに,HDDからの情報漏えい防止策として,適切なものだけを全て挙げたものはどれか。

- データ消去用ソフトウェアを利用し,ランダムなデータをHDDの全ての領域に複数回書き込む。

- ドリルやメディアシュレッダーなどを用いてHDDを物理的に破壊する。

- ファイルを消去した後,HDDの論理フォーマットを行う。

解答:ア

HDDのファイルは、ゴミ箱に入れる、論理フォーマット等ではデータを完全に消去できません。

ファイルの「削除」は、見えなくしているだけで、実際にHDD上のデータを削除しているわけではありません。

完全に消去するには、物理的に破壊する、物理フォーマットを行う、HDD内をランダムデータで埋め尽くす必要があります。

[フォーマットの違い]

・物理フォーマット トラックやセクタの初期化

→ 実際のデータは消える → 復元不可

・論理フォーマット ファイルシステムの初期化

→ 実際のデータは消えない → 復元可能

aとbは適切ですが、cは適切ではありません。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。HDDのファイルは、ゴミ箱に入れる、論理フォーマット等ではデータを完全に消去できません。

ファイルの「削除」は、見えなくしているだけで、実際にHDD上のデータを削除しているわけではありません。

完全に消去するには、物理的に破壊する、物理フォーマットを行う、HDD内をランダムデータで埋め尽くす必要があります。

[フォーマットの違い]

・物理フォーマット トラックやセクタの初期化

→ 実際のデータは消える → 復元不可

・論理フォーマット ファイルシステムの初期化

→ 実際のデータは消えない → 復元可能

aとbは適切ですが、cは適切ではありません。

ポイント

復元可能なのは助かる一方、情報漏えいの危険があるので、HDDを廃棄するときはそのままポイしないほうがいい。

問82

OSS(Open Source Software)に関する記述a~cのうち,適切なものだけを全て挙げたものはどれか。

- ソースコードに手を加えて再配布することができる。

- ソースコードの入手は無償だが,有償の保守サポートを受けなければならない。

- 著作権が放棄されており,無断で利用することができる。

解答:ア

OSS(Open Source Software)は、ソースコードを公開し、ユーザが改良して再配布することを許可されていてるソフトウェアです。著作権は放棄されていません。

OSSの有償の保守サポートがある場合もありますが、必ず受けなければならないわけではありません。

著作権を放棄したものはブリックドメインソフトウェア(Public Domain Software:PDS)と呼ばれます。

OSSの代表は、OSならLinuxとAndroid、ブラウザだったらFirefox、WebサーバならApache、データベースならMySQLなどがある。

解説

オープンソースソフトウェアに関する問題です。OSS(Open Source Software)は、ソースコードを公開し、ユーザが改良して再配布することを許可されていてるソフトウェアです。著作権は放棄されていません。

OSSの有償の保守サポートがある場合もありますが、必ず受けなければならないわけではありません。

著作権を放棄したものはブリックドメインソフトウェア(Public Domain Software:PDS)と呼ばれます。

ポイント

OSSは特徴と代表的なソフトウェアがよく出題される。OSSの代表は、OSならLinuxとAndroid、ブラウザだったらFirefox、WebサーバならApache、データベースならMySQLなどがある。

問83

スマートフォンなどで,相互に同じアプリケーションを用いて,インターネットを介した音声通話を行うときに利用される技術はどれか。

ア MVNO イ NFC ウ NTP エ VoIP

解答:エ

インターネットを介した音声通話で音声をIPパケットに変換する技術はVoIPです。

MVNO(Mobile Virtual Network Operator)は他社が所有する通信回線や設備を借りて自社ブランドとしてモバイル通信サービスを提供する事業者です。

NFCは非接触形式の近距離無線通信規格です。

NTP(Internet Message Access Protocol)は時刻を合わせるプロトコルです。

解説

ネットワーク応用 に関する問題です。インターネットを介した音声通話で音声をIPパケットに変換する技術はVoIPです。

MVNO(Mobile Virtual Network Operator)は他社が所有する通信回線や設備を借りて自社ブランドとしてモバイル通信サービスを提供する事業者です。

NFCは非接触形式の近距離無線通信規格です。

NTP(Internet Message Access Protocol)は時刻を合わせるプロトコルです。

ポイント

最近出題あり。特徴をおぼておこう!

問84

メッセージダイジェストを利用した送信者のデジタル署名が付与された電子メールに関する記述のうち,適切なものはどれか。

ア デジタル署名を受信者が検証することによって,不正なメールサーバから送信された電子メールであるかどうかを判別できる。

イ デジタル署名を送信側メールサーバのサーバ証明書で受信者が検証することによって,送信者のなりすましを検知できる。

ウ デジタル署名を付与すると,同時に電子メール本文の暗号化も行われるので,電子メールの内容の漏えいを防ぐことができる。

エ 電子メール本文の改ざんの防止はできないが,デジタル署名をすることによって,受信者は改ざんが行われたことを検知することはできる。

解答:エ

メッセージダイジェストは任意の文字列から固定長のハッシュ値を生成するアルゴリズムです。ハッシュ関数とも呼ばれます。

ディジタル署名は送信者が本人であることを証明するものです。

送信者が本人であることと、通信中にデータが改ざんされていないかどうかを確認することもできます。

ディジタル署名は、不正なメールサーバからの送信や、電子メール本文の暗号化、改ざんを防止することはできません。

また、ディジタル署名は送信者の秘密鍵で暗号化されているので、復元は送信者の公開鍵で行います。送信側メールサーバのサーバ証明書で復元はできません。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。メッセージダイジェストは任意の文字列から固定長のハッシュ値を生成するアルゴリズムです。ハッシュ関数とも呼ばれます。

ディジタル署名は送信者が本人であることを証明するものです。

送信者が本人であることと、通信中にデータが改ざんされていないかどうかを確認することもできます。

ディジタル署名は、不正なメールサーバからの送信や、電子メール本文の暗号化、改ざんを防止することはできません。

また、ディジタル署名は送信者の秘密鍵で暗号化されているので、復元は送信者の公開鍵で行います。送信側メールサーバのサーバ証明書で復元はできません。

ポイント

暗号化は色々種類があるが、各仕組みと、それで何ができるか、できないかを理解しておこう!

問85

IoT機器におけるソフトウェアの改ざん対策にも用いられ,OSやファームウェアなどの起動時に,それらのデジタル署名を検証し,正当であるとみなされた場合にだけそのソフトウェアを実行する技術はどれか。

ア GPU イ RAID

ウ セキュアブート エ リブート

解答:ウ

PC起動時に認証局で許可されたソフトウェアしか実行できないようにする機能はセキュアブートです。

OSやファームウェアなどの起動時に、それらのデジタル署名を検証することで正当性を判断します。

GPU(Graphics Processing Unit)は画像処理など大量のデータの扱いを専門とする演算装置です。

RAIDは複数のHDDをひとつのドライブのように認識・表示させる技術です。

リブートはコンピュータの使用中に再起動することです。

試験には出るので覚えておこう。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。PC起動時に認証局で許可されたソフトウェアしか実行できないようにする機能はセキュアブートです。

OSやファームウェアなどの起動時に、それらのデジタル署名を検証することで正当性を判断します。

GPU(Graphics Processing Unit)は画像処理など大量のデータの扱いを専門とする演算装置です。

RAIDは複数のHDDをひとつのドライブのように認識・表示させる技術です。

リブートはコンピュータの使用中に再起動することです。

ポイント

自分で設定とかしないとあまり意識することにない機能。試験には出るので覚えておこう。

問86

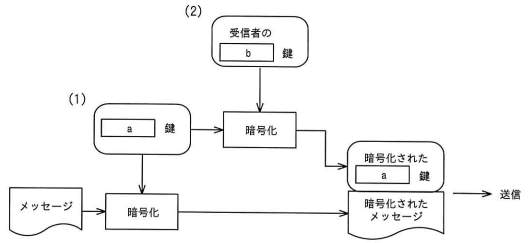

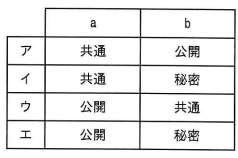

ハイブリッド暗号方式を用いてメッセージを送信したい。メッセージと復号用の鍵の暗号化手順を表した図において,メッセージの暗号化に使用する鍵を(1)とし,(1)の暗号化に使用する鍵を(2)としたとき,図のa,bに入れる字句の適切な組合せはどれか。

解答:ア

ハイブリッド暗号方式は、公開鍵暗号方式と共通鍵暗号方式を組み合わせた暗号方式です。

・送信者が共通鍵を作成して平文を暗号化

↑図の(1)の部分

・送信者は受信者の公開鍵で共通鍵を暗号化し、暗号化した平文と一緒に送る

↑図の(2)の部分

・受信者は送られてきた共通鍵を受信者の秘密鍵で復元

・受信者は復号して取り出した共通鍵を使って本文を復号

aは共通鍵、bは公開鍵が当てはまります。

どこにどの鍵を使うか、方式を理解しておこう!

解説

情報セキュリティ対策・情報セキュリティ実装技術

に関する問題です。ハイブリッド暗号方式は、公開鍵暗号方式と共通鍵暗号方式を組み合わせた暗号方式です。

・送信者が共通鍵を作成して平文を暗号化

↑図の(1)の部分

・送信者は受信者の公開鍵で共通鍵を暗号化し、暗号化した平文と一緒に送る

↑図の(2)の部分

・受信者は送られてきた共通鍵を受信者の秘密鍵で復元

・受信者は復号して取り出した共通鍵を使って本文を復号

aは共通鍵、bは公開鍵が当てはまります。

ポイント

普通に共通鍵を一緒に送ったら、盗まれたときに丸見えなので、鍵も暗号化しようという方式。どこにどの鍵を使うか、方式を理解しておこう!

問87

IoTエリアネットワークでも用いられ,電気を供給する電力線に高周波の通信用信号を乗せて伝送させることによって,電力線を伝送路としても使用する技術はどれか。

ア PLC イ PoE

ウ エネルギーハーベスティング エ テザリング

解答:ア

電力線に高周波の通信用信号を乗せて伝送させることにより、電力線を通信回線として使用する技術をPLC(Power Line Communications)といいます。

あらゆる建物で配線はあらかじめ張り巡らされているので、それを利用すれば新たに工事を行う必要がありません。

PoE(Power over Ethernet)はLANケーブルから電力を供給する技術です。

エネルギーハーベスティングは周りの環境から光や熱(温度差)、振動などの微小なエネルギーを集めて電力に変換する技術です。

テザリングはモバイル端末をアクセスポイントとして設定して通信を行うことです。

解説

ネットワーク方式に関する問題です。電力線に高周波の通信用信号を乗せて伝送させることにより、電力線を通信回線として使用する技術をPLC(Power Line Communications)といいます。

あらゆる建物で配線はあらかじめ張り巡らされているので、それを利用すれば新たに工事を行う必要がありません。

PoE(Power over Ethernet)はLANケーブルから電力を供給する技術です。

エネルギーハーベスティングは周りの環境から光や熱(温度差)、振動などの微小なエネルギーを集めて電力に変換する技術です。

テザリングはモバイル端末をアクセスポイントとして設定して通信を行うことです。

ポイント

以前からあったけど、IoTにより再注目。

問88

読出し専用のDVDはどれか。

ア DVD-R イ DVD-RAM ウ DVD-ROM エ DVD-RW

解答:ウ

読出し専用のDVDはDVD-ROMです。

ROMはRead Only Memoryの略で、情報の読み出しのみが可能な記憶装置のことです。CD-ROM、BD-ROM等、ROMとついているものはすべて読出し専用です。

DVD-Rは1回だけ書き込みすることが可能です。 DVD-RAMは10万回程上書きが可能です。 DVD-RWは1,000回程上書きが可能です。

解説

メモリに関する問題です。読出し専用のDVDはDVD-ROMです。

ROMはRead Only Memoryの略で、情報の読み出しのみが可能な記憶装置のことです。CD-ROM、BD-ROM等、ROMとついているものはすべて読出し専用です。

DVD-Rは1回だけ書き込みすることが可能です。 DVD-RAMは10万回程上書きが可能です。 DVD-RWは1,000回程上書きが可能です。

ポイント

とりあえずRAMとROMだけ区別できればいい。

問89

企業の従業員になりすましてIDやパスワードを聞き出したり,くずかごから機密情報を入手したりするなど,技術的手法を用いない攻撃はどれか。

ア ゼロデイ攻撃 イ ソーシャルエンジニアリング

ウ ソーシャルメディア エ トロイの木馬

解答:イ

ソーシャルエンジニアリングとは、肩越しにパスワードを盗み見たり、パスワード本人を装ってパスワードを聞き出したり、緊急事態を装って組織内部の機密情報を聞き出したりするなど、人間のミスや心理の隙をついて情報を盗む行為です。

大事な情報は電話等では教えない、情報を入力するときはまわりに注意する、書類破棄時はシュレッダーにかけるなどで対策できます。

ゼロデイ攻撃はプログラムの脆弱性の修正パッチが公表される前に、その脆弱性を悪用して行う攻撃です。

ソーシャルメディアは個人や企業が相互に情報を発信・発信を行うことができる、インターネットを通じた情報交流サービスの総称です。

トロイの木馬は通常のファイルに偽装して潜伏する悪意のあるソフトウェアです。

解説

情報セキュリティに関する問題です。ソーシャルエンジニアリングとは、肩越しにパスワードを盗み見たり、パスワード本人を装ってパスワードを聞き出したり、緊急事態を装って組織内部の機密情報を聞き出したりするなど、人間のミスや心理の隙をついて情報を盗む行為です。

大事な情報は電話等では教えない、情報を入力するときはまわりに注意する、書類破棄時はシュレッダーにかけるなどで対策できます。

ゼロデイ攻撃はプログラムの脆弱性の修正パッチが公表される前に、その脆弱性を悪用して行う攻撃です。

ソーシャルメディアは個人や企業が相互に情報を発信・発信を行うことができる、インターネットを通じた情報交流サービスの総称です。

トロイの木馬は通常のファイルに偽装して潜伏する悪意のあるソフトウェアです。

ポイント

攻撃手法と対策はセットで覚えよう!

問90

情報セキュリティにおける物理的及び環境的セキュリティ管理策であるクリアデスクを職場で実施する例として,適切なものはどれか。

ア 従業員に固定された机がなく,空いている机で業務を行う。

イ 情報を記録した書類などを机の上に放置したまま離席しない。

ウ 机の上のLANケーブルを撤去して,暗号化された無線LANを使用する。

エ 離席時は,PCをパスワードロックする。

解答:イ

クリアデスクは情報漏洩を防ぐために常に机のまわりは整理整頓を心がけることです。情報を記録した書類などを机の上に放置したまま離席しない、重要書類などは引出しの中にしまって、重要度の高いものは施錠するといった対策が必要です。

アはフリーアドレス、エはクリアスクリーンの実施例です。

ウは物理的及び環境的セキュリティ管理策とは関係ありません。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。クリアデスクは情報漏洩を防ぐために常に机のまわりは整理整頓を心がけることです。情報を記録した書類などを机の上に放置したまま離席しない、重要書類などは引出しの中にしまって、重要度の高いものは施錠するといった対策が必要です。

アはフリーアドレス、エはクリアスクリーンの実施例です。

ウは物理的及び環境的セキュリティ管理策とは関係ありません。

ポイント

クリアデスクも地味に出題率が高い。覚えておこう。