ITパスポート 令和6年度 71-80問

ITパスポート 令和6年度 71-80問

問71

インターネットで使用されているドメイン名の説明として,適切なものはどれか。

ア Web閲覧や電子メールを送受信するアプリケーションが使用する通信規約の名前

イ コンピュータやネットワークなどを識別するための名前

ウ 通信を行うアプリケーションを識別するための名前

エ 電子メールの宛先として指定する相手の名前

解答:イ

ドメイン名は通信を行うコンピュータやネットワークに付けられるIPアドレスを人が識別しやすい文字列で表現したものです。

アは通信プロトコル、ウはポート番号、エはメールアドレスの@から前の部分の説明です。

解説

ネットワーク応用に関する問題です。ドメイン名は通信を行うコンピュータやネットワークに付けられるIPアドレスを人が識別しやすい文字列で表現したものです。

アは通信プロトコル、ウはポート番号、エはメールアドレスの@から前の部分の説明です。

ポイント

テクノロジ分野も範囲が広くなりすぎて、こうした基本用語問題はあまり出てこない。出てきたらラッキーだ!

問72

次の記述のうち,バイオメトリクス認証の例だけを全て挙げたものはどれか。

- Webページに歪んだ文字の列から成る画像を表示し,読み取った文字列を利用者に入力させることによって,認証を行う。

- キーボードで特定文字列を入力させ,そのときの打鍵の速度やタイミングの変化によって,認証を行う。

- タッチパネルに手書きで氏名を入力させ,そのときの筆跡,筆圧,運筆速度などによって,認証を行う。

- タッチパネルに表示された複数の点をあらかじめ決められた順になぞらせることによって,認証を行う。

解答:ウ

バイオメトリクス認証はユーザの指紋や手のひらの静脈パターン、音声、顔、虹彩などの身体的特徴や、筆圧などの行動的特徴によって行う認証です。

キーボードの入力での打鍵の速度やタイミング、手書きの筆跡・筆圧・運筆速度はバイオメトリクス認証の例です。

aはCAPTCHA認証、dはパターンロック認証の例です。

どういったものが認証に使われるか、なぜ有効な認証方法なのか理由がよく問われる。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。バイオメトリクス認証はユーザの指紋や手のひらの静脈パターン、音声、顔、虹彩などの身体的特徴や、筆圧などの行動的特徴によって行う認証です。

キーボードの入力での打鍵の速度やタイミング、手書きの筆跡・筆圧・運筆速度はバイオメトリクス認証の例です。

aはCAPTCHA認証、dはパターンロック認証の例です。

ポイント

バイオメトリクス認証の出題もかなり高確率。どういったものが認証に使われるか、なぜ有効な認証方法なのか理由がよく問われる。

問73

IoT機器のセキュリティ対策のうち,ソーシャルエンジニアリング対策として,最も適切なものはどれか。

ア IoT機器とサーバとの通信は,盗聴を防止するために常に暗号化通信で行う。

イ IoT機器の脆弱性を突いた攻撃を防止するために,機器のメーカーから最新のファームウェアを入手してアップデートを行う。

ウ IoT機器へのマルウェア感染を防止するためにマルウェア対策ソフトを導入する。

エ IoT機器を廃棄するときは,内蔵されている記憶装置からの情報漏えいを防止するために物理的に破壊する。

解答:エ

ソーシャルエンジニアリングとは、肩越しにパスワードを盗み見たり、パスワード本人を装ってパスワードを聞き出したり、緊急事態を装って組織内部の機密情報を聞き出したりするなど、人間のミスや心理の隙をついて情報を盗む行為です。

大事な情報は電話等では教えない、情報を入力するときはまわりに注意する、書類破棄時はシュレッダーにかける、機器の廃棄には物理的に破壊する、などで対策できます。

アは盗聴、イは脆弱性、ウはマルウェアの対策です。

解説

情報セキュリティに関する問題です。ソーシャルエンジニアリングとは、肩越しにパスワードを盗み見たり、パスワード本人を装ってパスワードを聞き出したり、緊急事態を装って組織内部の機密情報を聞き出したりするなど、人間のミスや心理の隙をついて情報を盗む行為です。

大事な情報は電話等では教えない、情報を入力するときはまわりに注意する、書類破棄時はシュレッダーにかける、機器の廃棄には物理的に破壊する、などで対策できます。

アは盗聴、イは脆弱性、ウはマルウェアの対策です。

ポイント

攻撃手法と対策はセットで覚えよう!

問74

トランザクション処理に関する記述のうち,適切なものはどれか。

ア コミットとは,トランザクションが正常に処理されなかったときに,データベースをトランザクション開始前の状態に戻すことである。

イ 排他制御とは,トランザクションが正常に処理されたときに,データベースの内容を確定させることである。

ウ ロールバックとは,複数のトランザクションが同時に同一データを更新しようとしたときに,データの矛盾が起きないようにすることである。

エ ログとは,データベースの更新履歴を記録したファイルのことである。

解答:エ

トランザクションとは一連の処理のまとまりです。

ログは、データベースの更新履歴を記録したファイルのことです。ログにより、障害からの復旧が可能になります。

アはロールバック、イはコミット、ウは排他制御に関する記述です。

解説

トランザクション処理に関する問題です。トランザクションとは一連の処理のまとまりです。

ログは、データベースの更新履歴を記録したファイルのことです。ログにより、障害からの復旧が可能になります。

アはロールバック、イはコミット、ウは排他制御に関する記述です。

ポイント

ロールフォワードとロックも覚えておこう。

問75

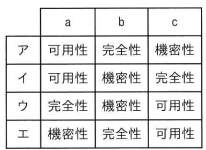

情報セキュリティの3要素である機密性,完全性及び可用性と,それらを確保するための対策の例a~cの適切な組合せはどれか。

- アクセス制御

- デジタル署名

- ディスクの二重化

解答:エ

【情報セキュリティの3要素】

・機密性 許可された人のみによってアクセスできる状態

・完全性 情報が正確で、完全な状態

・可用性 利用者が必要とするときに、利用できる状態

それぞれ、

a アクセス制御 → アクセスできるユーザーを制限する機能なので機密性

b デジタル署名 → 送信者が本人であることだけでなく、通信中にデータが改ざんされていないかどうかを確認することができるので完全性

c ディスクの二重化 → アクセス障害の低減を図るので可用性

対策の例です。

・真正性 情報やその利用者が本物

・責任追跡性 利用者と、操作した内容を特定できる状態

・否認防止 後から否認できないよう事実を証明できる状態

・信頼性 故障や不具合なく稼働すること

の4つを含める場合もある。

解説

情報セキュリティ管理に関する問題です。【情報セキュリティの3要素】

・機密性 許可された人のみによってアクセスできる状態

・完全性 情報が正確で、完全な状態

・可用性 利用者が必要とするときに、利用できる状態

それぞれ、

a アクセス制御 → アクセスできるユーザーを制限する機能なので機密性

b デジタル署名 → 送信者が本人であることだけでなく、通信中にデータが改ざんされていないかどうかを確認することができるので完全性

c ディスクの二重化 → アクセス障害の低減を図るので可用性

対策の例です。

ポイント

3つのパターン分けは非常によく出る!

さらに、・真正性 情報やその利用者が本物

・責任追跡性 利用者と、操作した内容を特定できる状態

・否認防止 後から否認できないよう事実を証明できる状態

・信頼性 故障や不具合なく稼働すること

の4つを含める場合もある。

問76

スマートフォンなどのタッチパネルで広く採用されている方式であり,指がタッチパネルの表面に近づいたときに,その位置を検出する方式はどれか。

ア 感圧式 イ 光学式

ウ 静電容量方式 エ 電磁誘導方式

解答:ウ

指がタッチパネルの表面に近づいたとき、指とタッチパネルの間に発生する微弱な静電容量の変化からタッチ位置を検出する方式は静電容量方式です。

感圧式は、圧力を感知する方式です。

光学式は、赤外線などの不可視光線が指などで遮られた場合にその座標を検出する方式です。

電磁誘導方式は、磁界を発生させる専用のペンで感知するする方式です。

解説

ハードウェア(コンピュータ・入出力装置)に関する問題です。指がタッチパネルの表面に近づいたとき、指とタッチパネルの間に発生する微弱な静電容量の変化からタッチ位置を検出する方式は静電容量方式です。

感圧式は、圧力を感知する方式です。

光学式は、赤外線などの不可視光線が指などで遮られた場合にその座標を検出する方式です。

電磁誘導方式は、磁界を発生させる専用のペンで感知するする方式です。

ポイント

他には超音波方式もあるけど、そもそも知っていればラッキーぐらいの問題。

そもそも満点を取る必要はないので、点を取りやすい・覚えやすいものだけに絞ろう!

問77

出所が不明のプログラムファイルの使用を避けるために,その発行元を調べたい。このときに確認する情報として,適切なものはどれか。

ア そのプログラムファイルのアクセス権

イ そのプログラムファイルの所有者情報

ウ そのプログラムファイルのデジタル署名

エ そのプログラムファイルのハッシュ値

解答:ウ

デジタル署名を検証することで、発行元の正当性が確認できます。

そもそもデジタル署名がなかったら意味がない…。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。デジタル署名を検証することで、発行元の正当性が確認できます。

ポイント

デジタル署名は送信者の秘密鍵で暗号化されているので、復元は送信者の公開鍵で行う。そもそもデジタル署名がなかったら意味がない…。

問78

利用者がスマートスピーカーに向けて話し掛けた内容に対して,スマートスピーカーから音声で応答するための処理手順が(1)~(4)のとおりであるとき,音声認識に該当する処理はどれか。

(1) 利用者の音声をテキストデータに変換する。

(2) テキストデータを解析して,その意味を理解する。

(3) 応答する内容を決定して,テキストデータを生成する。

(4) 生成したテキストデータを読み上げる。

ア (1) イ (2) ウ (3) エ (4)

解答:ア

スマートスピーカーは、対話型の音声操作に対応したAIアシスタントを利用可能なスピーカーです。

AIの活用方法は以下の通りです。

音声認識 人間が話した声を解析

画像認識 画像に映る人やモノを認識

自然言語処理 日本語や英語など人が日常で使う言語を処理

スマートスピーカーから音声で応答するための処理手順は、それぞれ次の機能が使われます。

(1) 利用者の音声をテキストデータに変換する。

→音声認識

(2) テキストデータを解析して,その意味を理解する。

→自然言語処理

(3) 応答する内容を決定して,テキストデータを生成する。

→自然言語処理

(4) 生成したテキストデータを読み上げる。

→自然言語処理

解説

IoT システム・組込みシステムに関する問題です。スマートスピーカーは、対話型の音声操作に対応したAIアシスタントを利用可能なスピーカーです。

AIの活用方法は以下の通りです。

音声認識 人間が話した声を解析

画像認識 画像に映る人やモノを認識

自然言語処理 日本語や英語など人が日常で使う言語を処理

スマートスピーカーから音声で応答するための処理手順は、それぞれ次の機能が使われます。

(1) 利用者の音声をテキストデータに変換する。

→音声認識

(2) テキストデータを解析して,その意味を理解する。

→自然言語処理

(3) 応答する内容を決定して,テキストデータを生成する。

→自然言語処理

(4) 生成したテキストデータを読み上げる。

→自然言語処理

ポイント

AIでできることの事例はよく出るよ!

どれがどの機能を使っているか理解しておこう!

問79

企業などの内部ネットワークとインターネットとの間にあって,セキュリティを確保するために内部ネットワークのPCに代わって,インターネット上のWebサーバにアクセスするものはどれか。

ア DNSサーバ イ NTPサーバ

ウ ストリーミングサーバ エ プロキシサーバ

解答:エ

セキュリティを確保するためインターネットへのアクセスを代理で行うサーバはプロキシサーバです。

DNSサーバは、IPアドレスとドメイン名の対応表を基に相互変換を行うサーバです。

NTPサーバは、正しい時刻情報を取得・配信しているサーバのことです。

ストリーミングサーバは、ストリーミング動画を再生するためのサーバです。

解説

ネットワーク方式に関する問題です。セキュリティを確保するためインターネットへのアクセスを代理で行うサーバはプロキシサーバです。

DNSサーバは、IPアドレスとドメイン名の対応表を基に相互変換を行うサーバです。

NTPサーバは、正しい時刻情報を取得・配信しているサーバのことです。

ストリーミングサーバは、ストリーミング動画を再生するためのサーバです。

ポイント

〇〇サーバは物理的なサーバを指すこともあるが、特定の機能を示すことも多い。1台の物理的なサーバの中に複数の機能を持つ場合がある。

問80

OSS(Open Source Software)に関する記述として,適切なものだけを全て挙げたものはどれか。

- OSSを利用して作成したソフトウェアを販売することができる。

- ソースコードが公開されたソフトウェアは全てOSSである。

- 著作権が放棄されているソフトウェアである。

解答:ア

OSS(Open Source Software)は、ソースコードを公開し、ユーザが改良して再配布することを許可されていてるソフトウェアです。

ソースコードが公開されたソフトウェアは全てOSSであるとは限らず、またOSSの著作権は放棄されていません。

1.自由な再頒布

2.ソースコード入手可能

3.派生ソフト作成可能

4.原著作者のソースコードとの区別

5.特定人物・集団に対する差別の禁止

6.使用分野に対する差別の禁止

7.ライセンスの権利配分

8.ライセンスは特定製品に限定してはならない

9.ライセンスは他のソフトウェアを制限してはならない

10.ライセンスは技術中立

全部覚える必要はない。よくでるのはソースコード、著作権、再頒布について

解説

オープンソースソフトウェアに関する問題です。OSS(Open Source Software)は、ソースコードを公開し、ユーザが改良して再配布することを許可されていてるソフトウェアです。

ソースコードが公開されたソフトウェアは全てOSSであるとは限らず、またOSSの著作権は放棄されていません。

ポイント

【Open Source Initiative(OSI)の定義】1.自由な再頒布

2.ソースコード入手可能

3.派生ソフト作成可能

4.原著作者のソースコードとの区別

5.特定人物・集団に対する差別の禁止

6.使用分野に対する差別の禁止

7.ライセンスの権利配分

8.ライセンスは特定製品に限定してはならない

9.ライセンスは他のソフトウェアを制限してはならない

10.ライセンスは技術中立

全部覚える必要はない。よくでるのはソースコード、著作権、再頒布について