ITパスポート 令和元年度 61-70問

ITパスポート 令和元年度 61-70問

問61

IPA“組織における内部不正防止ガイドライン(第4版)”にも記載されている,内部不正防止の取組として適切なものだけを全て挙げたものはどれか。

- システム管理者を決めるときには,高い規範意識をもつ者を一人だけ任命し,全ての権限をその管理者に集中させる。

- 重大な不正を犯した内部不正者に対しては組織としての処罰を検討するとともに,再発防止の措置を実施する。

- 内部不正対策は経営者の責任であり,経営者は基本となる方針を組織内外に示す“基本方針”を策定し,役職員に周知徹底する。

解答:エ

組織における内部不正防止ガイドラインは、内部不正防止対策を効果的に実施するための運用方法やノウハウが記載されたものです。

全ての権限を一人の管理者に集中させると内部不正が起こるリスクが高まります。

重大な不正を犯した内部不正者に対しての処罰・再発防止の措置を実施は適切です。内部不正対策は経営者の責任で、役職員に周知徹底するのも適切ですです。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。組織における内部不正防止ガイドラインは、内部不正防止対策を効果的に実施するための運用方法やノウハウが記載されたものです。

全ての権限を一人の管理者に集中させると内部不正が起こるリスクが高まります。

重大な不正を犯した内部不正者に対しての処罰・再発防止の措置を実施は適切です。内部不正対策は経営者の責任で、役職員に周知徹底するのも適切ですです。

ポイント

知らなくても常識で考えればOK!

問62

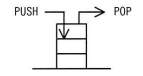

下から上へ品物を積み上げて,上にある品物から順に取り出す装置がある。この装置に対する操作は,次の二つに限られる。

PUSH x:品物xを1個積み上げる。

POP:一番上の品物を1個取り出す。

最初は何も積まれていない状態から開始して,a,b,cの順で三つの品物が到着する。一つの装置だけを使った場合,POP操作で取り出される品物の順番としてあり得ないものはどれか。

ア a, b, c イ b, a, c ウ c, a, b エ c, b, a

解答:ウ

最後に入れたデータから先に取り出す、後入れ先出しのスタック構造の問題です。

a,b,cの順で三つの品物が到着することを前提に選択肢を全てみていきましょう。

ア a, b, c

aをPUSH→aをPOP→bをPUSH→bをPOP→cをPUSH→cをPOP

で可能です。

イ b, a, c

aをPUSH→bをPUSH→bをPOP→aをPOP→cをPUSH→cをPOP

で可能です。

ウ c, a, b

aをPUSH→bをPUSH→cをPUSH→cをPOP→ ×

一番上にあるのはbなのでaをPOPするのは不可能です。

エ c, b, a

aをPUSH→bをPUSH→cをPUSH→cをPOP→bをPOP→aをPOP

で可能です。

よって、順番としてあり得ないものは「c, a, b」です。

解説

データ構造に関する問題です。最後に入れたデータから先に取り出す、後入れ先出しのスタック構造の問題です。

a,b,cの順で三つの品物が到着することを前提に選択肢を全てみていきましょう。

ア a, b, c

aをPUSH→aをPOP→bをPUSH→bをPOP→cをPUSH→cをPOP

で可能です。

イ b, a, c

aをPUSH→bをPUSH→bをPOP→aをPOP→cをPUSH→cをPOP

で可能です。

ウ c, a, b

aをPUSH→bをPUSH→cをPUSH→cをPOP→ ×

一番上にあるのはbなのでaをPOPするのは不可能です。

エ c, b, a

aをPUSH→bをPUSH→cをPUSH→cをPOP→bをPOP→aをPOP

で可能です。

よって、順番としてあり得ないものは「c, a, b」です。

ポイント

知識がなくても解ける。が、慣れないと焦って時間がかかるかもしれないからこういった問題は計算問題と共に後回しにすると良い。

問63

チェーンメールの特徴として,適切なものだけを全て挙げたものはどれか。

- グループ内の連絡や情報共有目的で利用される。

- ネットワークやサーバに,無駄な負荷をかける。

- 返信に対する返信を,お互いに何度も繰り返す。

- 本文中に,多数への転送を煽る文言が記されている。

解答:エ

チェーンメールは、本文中に他者への転送を促す文言が記述された迷惑な電子メールで、不特定多数を対象にネットワーク上で次々と転送されるのが特徴です。

不特定多数にどんどん出回るためネットワークやサーバに無駄な負荷をかけることになります。

aはメーリングリストの特徴です。

解説

その他の法律・ガイドライン・技術者情報倫理に関する問題です。チェーンメールは、本文中に他者への転送を促す文言が記述された迷惑な電子メールで、不特定多数を対象にネットワーク上で次々と転送されるのが特徴です。

不特定多数にどんどん出回るためネットワークやサーバに無駄な負荷をかけることになります。

aはメーリングリストの特徴です。

ポイント

古の時代には手紙やハガキでのアナログチェーンレターというのが流行ったことがあったのじゃ…

問64

データベース管理システムにおける排他制御の目的として,適切なものはどれか。

ア 誤ってデータを修正したり,データを故意に改ざんされたりしないようにする。

イ データとプログラムを相互に独立させることによって,システムの維持管理を容易にする。

ウ データの機密のレベルに応じて,特定の人しかアクセスできないようにする。

エ 複数のプログラムが同一のデータを同時にアクセスしたときに,データの不整合が生じないようにする。

解答:エ

排他制御は、複数のトランザクションが同時に同一データを更新しようとしたときに、データの矛盾が起きないようにすることです。

アは改ざん防止の説明、イはスキーマの目的、ウはアクセス制御の説明です。

コミット、ログ、ロック、ロールバック、ロールフォワード等

解説

トランザクション処理に関する問題です。排他制御は、複数のトランザクションが同時に同一データを更新しようとしたときに、データの矛盾が起きないようにすることです。

アは改ざん防止の説明、イはスキーマの目的、ウはアクセス制御の説明です。

ポイント

データベース管理システムの用語は全部チェックしておくこと!コミット、ログ、ロック、ロールバック、ロールフォワード等

問65

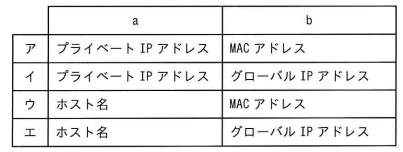

NATに関する次の記述中のa,bに入れる字句の適切な組合せはどれか。

NATは,職場や家庭のLANをインターネットへ接続するときによく利用され, a と b を相互に変換する。

解答:イ

NATは、プライベートIPアドレスとグローバルIPアドレスを対応付けて相互変換を行う技術です。

プライベートIPアドレスはルータ配下の装置、つまり内部で使うIPアドレスです。 セキュリティの強化と利用IPアドレスの節約のために利用されます。

MACアドレスは、コンピュータやネットワーク機器につけられる固有の番号です。

ホスト名は、コンピュータ等インターネットに接続された機器に付けられた名前です。

解説

ネットワーク応用に関する問題です。NATは、プライベートIPアドレスとグローバルIPアドレスを対応付けて相互変換を行う技術です。

プライベートIPアドレスはルータ配下の装置、つまり内部で使うIPアドレスです。 セキュリティの強化と利用IPアドレスの節約のために利用されます。

MACアドレスは、コンピュータやネットワーク機器につけられる固有の番号です。

ホスト名は、コンピュータ等インターネットに接続された機器に付けられた名前です。

ポイント

プライベートIPアドレスをつかうと職場や学校など多くの端末全部にグローバルIPアドレスを割り振らなくて良くなる。

問66

関係データベースにおいて,主キーを設定する理由はどれか。

ア 算術演算の対象とならないことが明確になる。

イ 主キーを設定した列が検索できるようになる。

ウ 他の表からの参照を防止できるようになる。

エ 表中のレコードを一意に識別できるようになる。

解答:エ

関係データベースは表形式でデータを関連付けて管理するデータベースです。関係データベースの表(テーブル)で、1レコードを一意に識別するためのフィールドが主キーです。主キーは一意であること、NULL(何も値がない状態)ではないことが条件です。

主キーは算術演算の対象となりえるし、他の表からの参照、列の検索が可能です。

解説

データベース設計に関する問題です。関係データベースは表形式でデータを関連付けて管理するデータベースです。関係データベースの表(テーブル)で、1レコードを一意に識別するためのフィールドが主キーです。主キーは一意であること、NULL(何も値がない状態)ではないことが条件です。

主キーは算術演算の対象となりえるし、他の表からの参照、列の検索が可能です。

ポイント

主キーについてはデータベース問題で一番出題が多いので、どういうものか必ず理解しておく事!

問67

重要な情報を保管している部屋がある。この部屋への不正な入室及び室内での重要な情報への不正アクセスに関する対策として,最も適切なものはどれか。

ア 警備員や監視カメラによって,入退室確認と室内での作業監視を行う。

イ 室内では,入室の許可証をほかの人から見えない場所に着用させる。

ウ 入退室管理は有人受付とはせず,カード認証などの電子的方法だけにする。

エ 部屋の存在とそこで保管している情報を,全社員に周知する。

解答:ア

重要な情報を保管している部屋への不正な入室及び室内での重要な情報への不正アクセスに関する対策として適切なのは、警備員や監視カメラによって入退室確認と室内での作業監視を行うことです。

入室の許可証をほかの人から見える場所に着用し、部屋の存在とそこで保管している情報は許可されたものだけ知っている方が望ましいです。

入退室管理は有人受付も有効で、電子的方法の場合は対応策が必要です。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。重要な情報を保管している部屋への不正な入室及び室内での重要な情報への不正アクセスに関する対策として適切なのは、警備員や監視カメラによって入退室確認と室内での作業監視を行うことです。

入室の許可証をほかの人から見える場所に着用し、部屋の存在とそこで保管している情報は許可されたものだけ知っている方が望ましいです。

入退室管理は有人受付も有効で、電子的方法の場合は対応策が必要です。

ポイント

これも一般論で考えればOK!

友連れ入室やアンチパスバックなどの用語も覚えてればなお良し!

問68

1年前に作成した情報セキュリティポリシについて,適切に運用されていることを確認するための監査を行った。この活動はPDCAサイクルのどれに該当するか。

ア P イ D ウ C エ A

解答:ウ

【PDCA】

Plan 計画を立てる

↓

Do 計画に基づいた対策の導入・運用

↓

Check 実施した結果の監視・評価

↓

Act 対策の改善

これを繰り返して改善していきます。

情報セキュリティポリシーは、企業が情報セキュリティに関する取組みをまとめたものです。

適切に運用されていることを確認するための監査は、「実施した結果の監視・評価」なので、C(Check)に該当します。

どれがどれに該当することなのか、が出る!

解説

情報セキュリティに関する問題です。【PDCA】

Plan 計画を立てる

↓

Do 計画に基づいた対策の導入・運用

↓

Check 実施した結果の監視・評価

↓

Act 対策の改善

これを繰り返して改善していきます。

情報セキュリティポリシーは、企業が情報セキュリティに関する取組みをまとめたものです。

適切に運用されていることを確認するための監査は、「実施した結果の監視・評価」なので、C(Check)に該当します。

ポイント

PDCAサイクル、色んな場面で出るので絶対に覚える事!最重要!どれがどれに該当することなのか、が出る!

問69

ブログにおけるトラックバックの説明として,適切なものはどれか。

ア 一般利用者が,気になるニュースへのリンクやコメントなどを投稿するサービス

イ ネットワーク上にブックマークを登録することによって,利用価値の高いWebサイト情報を他の利用者と共有するサービス

ウ ブログに貼り付けたボタンをクリックすることで,SNSなどのソーシャルメディア上でリンクなどの情報を共有する機能

エ 別の利用者のブログ記事へのリンクを張ると,リンクが張られた相手に対してその旨を通知する仕組み

解答:エ

トラックバックは、ブログの機能の一つで、リンクを張った相手に対してその旨を通知する仕組みのことです。

解説

インタフェース設計に関する問題です。トラックバックは、ブログの機能の一つで、リンクを張った相手に対してその旨を通知する仕組みのことです。

ポイント

正式名称、あまり知らなくていい気がする…

問70

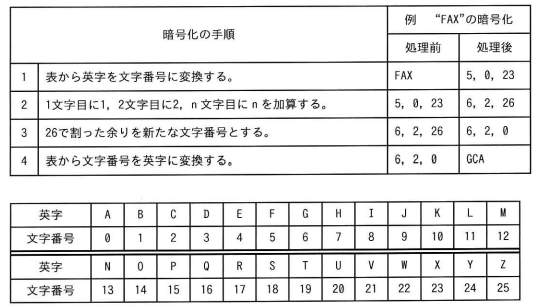

大文字の英字から成る文字列の暗号化を考える。暗号化の手順と例は次のとおりである。この手順で暗号化した結果が“EGE”であるとき,元の文字列はどれか。

ア BED イ DEB ウ FIH エ HIF

解答:イ

この暗号化の手順を考えてみましょう。

1) 表から英字を文字番号に変換する。

2) 1文字目に1、2文字目に2、n文字目にnを加算する。

3) 26で割った余りを新たな文字番号とする。

4) 表から文字番号を英字に変換する。

1と4はただの対応変換として、実際の処理は2)と3)。2)でn文字目にnを加算したあと、3) でそれを全文字数の26で割るということは、単にn文字目分右へ移動しているだけです。ZまできたらAに戻るだけです。

Aが1文字目だったらBに

Zが3文字目だったらCに

よって、暗号化を逆にすると、n文字目分逆に移動するだけです。AまできたらZにいきます。

EGE → E-1, G-2, E-3 → D, E, B → DEB

DEBを暗号化すると、EGEになります。

ちょっと手間はかかりますが、選択肢を全部暗号化して確認する方法もあります。

ア BED

1) BED → 1, 4, 3

2) 1, 4, 3 → 1+1, 4+2, 3+3 → 2, 6, 6

3) 26で割った余りも同じ2, 6, 6

4) 2, 6, 6 → CGG

イ DEB

1) DEB → 3, 4, 1

2) 3, 4, 1 → 3+1, 4+2, 1+3 → 4, 6, 4

3) 26で割った余りも同じ4, 6, 4

4) 4, 6, 4 → EGE

ウ FIH

1) FIH → 5, 8, 7

2) 5, 8, 7 → 5+1, 8+2, 7+3 → 6, 10, 10

3) 26で割った余りも同じ6, 10, 10

4) 6, 10, 10 → GKK

エ HIF

1) HIF → 7, 8, 5

2) 7, 8, 5 → 7+1, 8+2, 5+3 → 8, 10, 8

3) 26で割った余りも同じ8, 10, 8

4) 8, 10, 8 → IKI

計算問題はあとで時間ができたらやりましょう。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。この暗号化の手順を考えてみましょう。

1) 表から英字を文字番号に変換する。

2) 1文字目に1、2文字目に2、n文字目にnを加算する。

3) 26で割った余りを新たな文字番号とする。

4) 表から文字番号を英字に変換する。

1と4はただの対応変換として、実際の処理は2)と3)。2)でn文字目にnを加算したあと、3) でそれを全文字数の26で割るということは、単にn文字目分右へ移動しているだけです。ZまできたらAに戻るだけです。

Aが1文字目だったらBに

Zが3文字目だったらCに

よって、暗号化を逆にすると、n文字目分逆に移動するだけです。AまできたらZにいきます。

EGE → E-1, G-2, E-3 → D, E, B → DEB

DEBを暗号化すると、EGEになります。

ちょっと手間はかかりますが、選択肢を全部暗号化して確認する方法もあります。

ア BED

1) BED → 1, 4, 3

2) 1, 4, 3 → 1+1, 4+2, 3+3 → 2, 6, 6

3) 26で割った余りも同じ2, 6, 6

4) 2, 6, 6 → CGG

イ DEB

1) DEB → 3, 4, 1

2) 3, 4, 1 → 3+1, 4+2, 1+3 → 4, 6, 4

3) 26で割った余りも同じ4, 6, 4

4) 4, 6, 4 → EGE

ウ FIH

1) FIH → 5, 8, 7

2) 5, 8, 7 → 5+1, 8+2, 7+3 → 6, 10, 10

3) 26で割った余りも同じ6, 10, 10

4) 6, 10, 10 → GKK

エ HIF

1) HIF → 7, 8, 5

2) 7, 8, 5 → 7+1, 8+2, 5+3 → 8, 10, 8

3) 26で割った余りも同じ8, 10, 8

4) 8, 10, 8 → IKI

ポイント

1つづつやるほうが確実です。計算問題はあとで時間ができたらやりましょう。