ITパスポート 令和元年度 91-100問

ITパスポート 令和元年度 91-100問

問91

ネットワークにおけるDNSの役割として,適切なものはどれか。

ア クライアントからのIPアドレス割当て要求に対し,プールされたIPアドレスの中から未使用のIPアドレスを割り当てる。

イ クライアントからのファイル転送要求を受け付け,クライアントへファイルを転送したり,クライアントからのファイルを受け取って保管したりする。

ウ ドメイン名とIPアドレスの対応付けを行う。

エ メール受信者からの読出し要求に対して,メールサーバが受信したメールを転送する。

解答:ウ

DNS(Domain Name System)は、IPアドレスとドメイン名の対応表を基に相互変換を行う仕組みです。

アはDHCP、イはファイルサーバ、エはPOPの役割です。

DNSの役割を知らないと理解できないので覚えておこう。

解説

ネットワーク応用に関する問題です。DNS(Domain Name System)は、IPアドレスとドメイン名の対応表を基に相互変換を行う仕組みです。

アはDHCP、イはファイルサーバ、エはPOPの役割です。

ポイント

DNSに保存されたデータを書き換えてユーザを悪意のあるサイトへ誘導する攻撃手法であるDNSキャッシュポイズニングも出題率が高い。DNSの役割を知らないと理解できないので覚えておこう。

問92

外部と通信するメールサーバをDMZに設置する理由として,適切なものはどれか。

ア 機密ファイルが添付された電子メールが,外部に送信されるのを防ぐため

イ 社員が外部の取引先へ送信する際に電子メールの暗号化を行うため

ウ メーリングリストのメンバのメールアドレスが外部に漏れないようにするため

エ メールサーバを踏み台にして,外部から社内ネットワークに侵入させないため

解答:エ

DMZ(DeMilitarized Zone:非武装地帯)は、内部ネットワークと外部ネットワークの間に位置する中間地帯のことです。

メールサーバやWebサーバは内部・外部ともにアクセスしやすいので、外部から攻撃されるとメールサーバを踏み台にして社内ネットワークに侵入を許してしまう恐れがあります。

メールサーバをDMZに設置することで、もしも外部から攻撃されても内部ネットワークへの影響を抑えることが可能です。

機密ファイルが添付された電子メールが外部に送信されるのを防ぐには、第三者認証機能などを利用します。

メールの暗号化はS/MIMEを使います。

メーリングリストのメンバのメールアドレスは通常外部に漏れません。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。DMZ(DeMilitarized Zone:非武装地帯)は、内部ネットワークと外部ネットワークの間に位置する中間地帯のことです。

メールサーバやWebサーバは内部・外部ともにアクセスしやすいので、外部から攻撃されるとメールサーバを踏み台にして社内ネットワークに侵入を許してしまう恐れがあります。

メールサーバをDMZに設置することで、もしも外部から攻撃されても内部ネットワークへの影響を抑えることが可能です。

機密ファイルが添付された電子メールが外部に送信されるのを防ぐには、第三者認証機能などを利用します。

メールの暗号化はS/MIMEを使います。

メーリングリストのメンバのメールアドレスは通常外部に漏れません。

ポイント

大事なようで案外出題されないDMZ。

内部からの不正アクセスは防げず、内部へは通さないけどDMZにあるサーバへの自体は攻撃は防げないのがデメリット。

問93

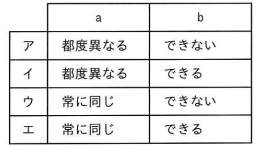

ディジタル署名やブロックチェーンなどで利用されているハッシュ関数の特徴に関する,次の記述中のa,bに入れる字句の適切な組合せはどれか。

ハッシュ関数によって,同じデータは, a ハッシュ値に変換され,変換後のハッシュ値から元のデータを復元することが b 。

解答:ウ

ハッシュ関数は、特殊な計算方法で任意の文字列から固定長のハッシュ値を生成します。

同じデータをハッシュ関数に通すと、常に同じハッシュ値に変換されます。変換後のハッシュ値から元のデータを復元することはできません。

異なるデータから同じハッシュ値になることはほぼないので、データが改ざんされた場合はハッシュ値を比較することで改ざんされたかどうかがわかります。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。ハッシュ関数は、特殊な計算方法で任意の文字列から固定長のハッシュ値を生成します。

同じデータをハッシュ関数に通すと、常に同じハッシュ値に変換されます。変換後のハッシュ値から元のデータを復元することはできません。

異なるデータから同じハッシュ値になることはほぼないので、データが改ざんされた場合はハッシュ値を比較することで改ざんされたかどうかがわかります。

ポイント

できたらディジタル署名の仕組みも知っておこう!

問94

NTPの利用によって実現できることとして,適切なものはどれか。

ア OSの自動バージョンアップ

イ PCのBIOSの設定

ウ PCやサーバなどの時刻合わせ

エ ネットワークに接続されたPCの遠隔起動

解答:ウ

NTP(Internet Message Access Protocol)は時刻を合わせるプロトコルです。

NTPの利用によって、PCやサーバなどの時刻を正しい値に合わせることができます。

OSの自動バージョンアップはOSが、PCのBIOSの設定は自力で、ネットワークに接続されたPCの遠隔起動は特定のソフトを利用します。

解説

通信プロトコルに関する問題です。NTP(Internet Message Access Protocol)は時刻を合わせるプロトコルです。

NTPの利用によって、PCやサーバなどの時刻を正しい値に合わせることができます。

OSの自動バージョンアップはOSが、PCのBIOSの設定は自力で、ネットワークに接続されたPCの遠隔起動は特定のソフトを利用します。

ポイント

プロトコルの中ではダントツに出題されるNTP。仕組みまでは出ないはずなので、基本だけ覚えておこう。

問95

プロセッサに関する次の記述中のa,bに入れる字句の適切な組合せはどれか。

a は b 処理用に開発されたプロセッサである。CPUに内蔵されている場合も多いが,より高度な b 処理を行う場合には,高性能な a を搭載した拡張ボードを用いることもある。

解答:イ

画像を描写するために必要な計算を処理する画像処理装置はGPU(Graphics Processing Unit)です。膨大な計算処理にが可能なため、機械学習やAI開発も利用されています。

CPU内部に組み込まれる内臓GPUと、より高性能な外付けGPUがあります。

解説

プロセッサに関する問題です。画像を描写するために必要な計算を処理する画像処理装置はGPU(Graphics Processing Unit)です。膨大な計算処理にが可能なため、機械学習やAI開発も利用されています。

CPU内部に組み込まれる内臓GPUと、より高性能な外付けGPUがあります。

ポイント

画像処理専門の装置としてよく出題されたが、最近は流行の機械学習やAIのせいでちょこちょこ出題されるかも。知っておくべし。

問96

販売管理システムに関する記述のうち,TCOに含まれる費用だけを全て挙げたものはどれか。

① 販売管理システムで扱う商品の仕入高

② 販売管理システムで扱う商品の配送費

③ 販売管理システムのソフトウェア保守費

④ 販売管理システムのハードウェア保守費

ア ①, ② イ ①, ④ ウ ②, ③ エ ③, ④

解答:エ

TCOはコンピュータの導入や、管理維持に関わるすべてのコストの総額を表します。

現在は初期費用より維持管理・運用費が重要かつ割合が増えたために,TCOの概念が重要視されるようになりました。

ソフトウェア保守費、ハードウェア保守費はTCOに含まれます。

システムで扱う商品の仕入高、商品の配送費は含まれません。

解説

システムの評価指標に関する問題です。TCOはコンピュータの導入や、管理維持に関わるすべてのコストの総額を表します。

現在は初期費用より維持管理・運用費が重要かつ割合が増えたために,TCOの概念が重要視されるようになりました。

ソフトウェア保守費、ハードウェア保守費はTCOに含まれます。

システムで扱う商品の仕入高、商品の配送費は含まれません。

ポイント

一応覚えておこう。

問97

情報セキュリティの三大要素である機密性,完全性及び可用性に関する記述のうち,最も適切なものはどれか。

ア 可用性を確保することは,利用者が不用意に情報漏えいをしてしまうリスクを下げることになる。

イ 完全性を確保する方法の例として,システムや設備を二重化して利用者がいつでも利用できるような環境を維持することがある。

ウ 機密性と可用性は互いに反する側面をもっているので,実際の運用では両者をバランスよく確保することが求められる。

エ 機密性を確保する方法の例として,データの滅失を防ぐためのバックアップや誤入力を防ぐための入力チェックがある。

解答:ウ

【情報セキュリティの3要素】

・機密性 許可された人のみによってアクセスできる状態

・完全性 情報が正確で、完全な状態

・可用性 利用者が必要とするときに、利用できる状態

機密性を高めると、データの利用に制限が出て可用性は低くなります。逆に誰でもいつでもつかえるよう可用性を高めると、その分機密性はひくくなります。実際の運用では両者をバランスよく確保することが求められます。

可用性を確保すると、機密性のリスクは上がります。

システムや設備を二重化して利用者がいつでも利用できるような環境を維持することは可用性の確保です。

データの滅失を防ぐためのバックアップや誤入力を防ぐための入力チェックで確保されるのは完全性です。

解説

情報セキュリティ管理に関する問題です。【情報セキュリティの3要素】

・機密性 許可された人のみによってアクセスできる状態

・完全性 情報が正確で、完全な状態

・可用性 利用者が必要とするときに、利用できる状態

機密性を高めると、データの利用に制限が出て可用性は低くなります。逆に誰でもいつでもつかえるよう可用性を高めると、その分機密性はひくくなります。実際の運用では両者をバランスよく確保することが求められます。

可用性を確保すると、機密性のリスクは上がります。

システムや設備を二重化して利用者がいつでも利用できるような環境を維持することは可用性の確保です。

データの滅失を防ぐためのバックアップや誤入力を防ぐための入力チェックで確保されるのは完全性です。

ポイント

3つのパターン分けは非常によく出る!

問98

攻撃者が他人のPCにランサムウェアを感染させる狙いはどれか。

ア PC内の個人情報をネットワーク経由で入手する。

イ PC内のファイルを使用不能にし,解除と引換えに金銭を得る。

ウ PCのキーボードで入力された文字列を,ネットワーク経由で入手する。

エ PCへの動作指示をネットワーク経由で送り,PCを不正に操作する。

解答:イ

ランサムウェアは、コンピュータのデータを勝手に暗号化するなどして、ユーザが正常にデータへアクセスできないようにし、元に戻すための代金をユーザに要求するマルウェアです。

定期的に、PC以外の場所にバックアップをとっておくことが損害を軽減するための対策として有効です。

アはスパイウェア、ウはキーロガー、エはBotの狙いです。

解説

情報セキュリティに関する問題です。ランサムウェアは、コンピュータのデータを勝手に暗号化するなどして、ユーザが正常にデータへアクセスできないようにし、元に戻すための代金をユーザに要求するマルウェアです。

定期的に、PC以外の場所にバックアップをとっておくことが損害を軽減するための対策として有効です。

アはスパイウェア、ウはキーロガー、エはBotの狙いです。

ポイント

悪意のこもったソフトウェアであるマルウェアの種類の中でも、ランサムウェアの出現率は非常に高い。脅威は内容と対応をセットで覚えておくといい。

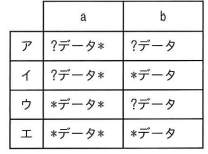

問99

ワイルドカードに関する次の記述中のa,bに入れる字句の適切な組合せはどれか。

任意の1文字を表す“?”と,長さゼロ以上の任意の文字列を表す“*”を使った文字列の検索について考える。 a では,“データ”を含む全ての文字列が該当する。また, b では,“データ”で終わる全ての文字列が該当する。

解答:エ

?:任意の1文字を表す

*:長さゼロ以上の任意の文字列を表す

のルールのもと、「“データ”を含む全ての文字列が該当する」のは、

*データ*

です。?は一文字必ずあるので”データ”などは該当しません。

「“データ”で終わる全ての文字列が該当する」のは、

*データ

です。?だと“データ”の前に一文字必ずあるだけになってしまいます。

解説

情報に関する理論に関する問題です。?:任意の1文字を表す

*:長さゼロ以上の任意の文字列を表す

のルールのもと、「“データ”を含む全ての文字列が該当する」のは、

*データ*

です。?は一文字必ずあるので”データ”などは該当しません。

「“データ”で終わる全ての文字列が該当する」のは、

*データ

です。?だと“データ”の前に一文字必ずあるだけになってしまいます。

ポイント

ワイルドカードって*だけを指す言葉かと思ったら違った。

一文字は「.」を使うこともある。問題文をよく読もう。

問100

脆弱性のあるIoT機器が幾つかの企業に多数設置されていた。その機器の1台にマルウェアが感染し,他の多数のIoT機器にマルウェア感染が拡大した。ある日のある時刻に,マルウェアに感染した多数のIoT機器が特定のWebサイトへ一斉に大量のアクセスを行い,Webサイトのサービスを停止に追い込んだ。このWebサイトが受けた攻撃はどれか。

ア DDoS攻撃 ウ 辞書攻撃

イ クロスサイトスクリプティング エ ソーシャルエンジニアリング

解答:ア

マルウェアに感染した複数の機器からサーバに大量のデータを送信してサーバの機能を停止させる攻撃手法はDDoS攻撃(Distributed Denial of Service Attack)です。

辞書攻撃は辞書に載っている単語情報を基に不正ログインを試すことです。 クロスサイトスクリプティングは、HTMLに悪質なスクリプトを埋め込む攻撃です。

DDoS攻撃は、サーバに大量のデータを送信してサーバの機能を停止させる攻撃手法です。

ソーシャルエンジニアリングは、人間の心理の隙をついて情報を盗む行為です。

攻撃内容と、それによってどうなるか、対応策をセットで覚えよう。

ちなみに名前が似てるDos攻撃は、特定の対象にアクセスが集中することでサーバを過負荷させる手法。

解説

情報セキュリティに関する問題です。マルウェアに感染した複数の機器からサーバに大量のデータを送信してサーバの機能を停止させる攻撃手法はDDoS攻撃(Distributed Denial of Service Attack)です。

辞書攻撃は辞書に載っている単語情報を基に不正ログインを試すことです。 クロスサイトスクリプティングは、HTMLに悪質なスクリプトを埋め込む攻撃です。

DDoS攻撃は、サーバに大量のデータを送信してサーバの機能を停止させる攻撃手法です。

ソーシャルエンジニアリングは、人間の心理の隙をついて情報を盗む行為です。

ポイント

攻撃手法は以前より減ってきたかもしれないが、絶対に数問でる!攻撃内容と、それによってどうなるか、対応策をセットで覚えよう。

ちなみに名前が似てるDos攻撃は、特定の対象にアクセスが集中することでサーバを過負荷させる手法。