ITパスポート 令和7年度 81-90問

ITパスポート 令和7年度 81-90問

問81

イメージスキャナーで読み取った紙の書類の画像から,印刷文字や手書きの文字を読み取り,テキストデータに変換する技術を何と呼ぶか。

ア CCD イ DVI ウ GPU エ OCR

解答:エ

活字、手書きテキストの画像をテキストデータに変換する機能はOCR(Optical Character Recognition/Reader)です。

CCD(harge Coupled Device)は、光を電気信号に変換する撮像素子のことです。

DVI(Digital Visual Interface)は、ディスプレイなどの映像機器のインターフェース規格です。

GPU(Graphics Processing Unit)は、画像処理など大量のデータの扱いを専門とする演算装置です。

解説

ハードウェア(コンピュータ・入出力装置)に関する問題です。活字、手書きテキストの画像をテキストデータに変換する機能はOCR(Optical Character Recognition/Reader)です。

CCD(harge Coupled Device)は、光を電気信号に変換する撮像素子のことです。

DVI(Digital Visual Interface)は、ディスプレイなどの映像機器のインターフェース規格です。

GPU(Graphics Processing Unit)は、画像処理など大量のデータの扱いを専門とする演算装置です。

ポイント

イメージスキャナーで読み取ったものに限らず、既存画像やカメラなどから直接テキストデータに変換することが可能。

問82

あるコンピュータのデータベースの内容を他のコンピュータのデータベースに複製して,両者の内容が一致するように同期させるDBMSの機能はどれか。

ア アーカイブ イ バックアップ

ウ レプリケーション エ ロールバック

解答:ウ

データベースの複製を複数のサーバに分散配置し、すべての内容が一致するように同期させ、可用性を高めることができるDBMSの機能はレプリケーションです。

アーカイブは、複数のファイルを一つにまとめることです。

バックアップは、データの紛失や損失・破損などに備えてデータのコピーを別のメディアに保存することです。

ロールバックは、トランザクションが正常に処理されなかったときにデータベースをトランザクション開始前の状態に戻すことです。

他にもコミット、ログ、ロック、ロールフォワード等

解説

トランザクション処理に関する問題です。データベースの複製を複数のサーバに分散配置し、すべての内容が一致するように同期させ、可用性を高めることができるDBMSの機能はレプリケーションです。

アーカイブは、複数のファイルを一つにまとめることです。

バックアップは、データの紛失や損失・破損などに備えてデータのコピーを別のメディアに保存することです。

ロールバックは、トランザクションが正常に処理されなかったときにデータベースをトランザクション開始前の状態に戻すことです。

ポイント

データベース管理システムの用語は全部チェックしておくこと!他にもコミット、ログ、ロック、ロールフォワード等

問83

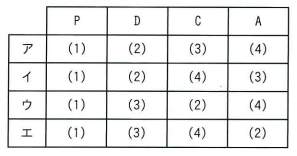

ISMSの運用にPDCAモデルを採用している組織において,サーバ監視に関する次の作業を実施する。各作業とPDCAモデルの各フェーズの組合せとして,適切なものはどれか。

[作業〕

(1) サーバ監視の具体的な目的及び手順を定める。

(2) サーバ監視の作業内容を第三者が客観的に評価する。

(3) 定められている手順に従ってサーバを監視する。

(4) 発見された問題点の是正処置として,サーバの監視方法を変更する。

解答:ウ

【PDCA】

Plan 計画を立てる

↓

Do 計画に基づいた対策の導入・運用

↓

Check 実施した結果の監視・評価

↓

Act 対策の改善

これを繰り返して改善していきます。

Planは「手順を定める」(1)、Doは「手順に従ってサーバを監視する」(3)。Checkは「作業内容を第三者が客観的に評価する」(2)、Actは「問題点の是正処置」(4) の組合せとなります。

どれがどれに該当することなのか、が出る!

解説

情報セキュリティ管理に関する問題です。【PDCA】

Plan 計画を立てる

↓

Do 計画に基づいた対策の導入・運用

↓

Check 実施した結果の監視・評価

↓

Act 対策の改善

これを繰り返して改善していきます。

Planは「手順を定める」(1)、Doは「手順に従ってサーバを監視する」(3)。Checkは「作業内容を第三者が客観的に評価する」(2)、Actは「問題点の是正処置」(4) の組合せとなります。

ポイント

「監視」はCheckのキーワードだけど、「監視する」のが今回行うことなのでひっかけ。気を付けよう。

PDCAサイクル、色んな場面で出るので絶対に覚える事!最重要!どれがどれに該当することなのか、が出る!

問84

ISMSにおける情報セキュリティ方針に関する記述として,適切なものはどれか。

ア 機密事項が記載されているので,伝達する範囲を社内に限定する必要がある。

イ 情報セキュリティ対策は一度実施したら終わりではないので,ISMSを継続的に改善するコミットメントを含める必要がある。

ウ 部門の特性に応じて最適化するので,ISMSを適用する組織全体ではなく,部門ごとに定める必要がある。

エ ボトムアップを前提としているので,各職場の管理者によって承認される必要がある。

解答:イ

情報セキュリティ方針は情報セキュリティポリシの一番上に位置するもので、情報セキュリティに関する基本的な考え方や取組み姿勢を示したものです。

情報セキュリティ対策は、一度実施したら終わりではなく、常に変化する脅威に対応する継続的対策が必要です。情報セキュリティポリシーの見直し、PDCAサイクルによる改善など、ISMSを継続的に改善していくことが大事です。

情報セキュリティ方針は公開されることもあります。機密事項が記載されている場合は非公開ですが、関係者には社外でも使える必要があります。

また、部門ごとではなく組織全体で共通した方針を定める必要があります。

情報セキュリティ方針は経営陣が策定して従業員に周知させるので、上から下へのトップダウンを前提とします。

解説

情報セキュリティ管理に関する問題です。情報セキュリティ方針は情報セキュリティポリシの一番上に位置するもので、情報セキュリティに関する基本的な考え方や取組み姿勢を示したものです。

情報セキュリティ対策は、一度実施したら終わりではなく、常に変化する脅威に対応する継続的対策が必要です。情報セキュリティポリシーの見直し、PDCAサイクルによる改善など、ISMSを継続的に改善していくことが大事です。

情報セキュリティ方針は公開されることもあります。機密事項が記載されている場合は非公開ですが、関係者には社外でも使える必要があります。

また、部門ごとではなく組織全体で共通した方針を定める必要があります。

情報セキュリティ方針は経営陣が策定して従業員に周知させるので、上から下へのトップダウンを前提とします。

ポイント

情報セキュリティポリシの構成要素と、それぞれの内容、誰の担当か?などが出題される。

基本は経営層が策定し、公表するもの。

問85

問題を解いて解答群の中から正解を選ぶ,あるAIシステムがある。このシステムは,1回の学習の過程を経るごとに,学習の過程の前後の比較において,誤り率が5%低下する(前回の誤り率の95%になる)。現在の正解率が30%であるとき,正解率が35%を超えるためには,少なくともあと何回の学習の過程が必要か。

ア 1 イ 2 ウ 3 エ 4

解答:イ

現在の正解率が30%であるとき、正解率が35%を超えるための学習回数を調べます。

誤り率で計算してみましょう。

現在の誤り率は

100 - 30 = 70%

目標の誤り率は

100 - 35 = 65%

1回の学習で前回の誤り率の95%になることを前提に繰り返し、誤り率の結果を計算してみます。

1回目: 70% × 95% = 70 × 0.95 = 66.5%

2回目: 66.5% × 95% = 66.5 × 0.95 = 63.1755%

2回目の学習で、誤り率65%より低くなりました。よって、2回目の学習で正解率が35%を超えたことになります。

ただし、問題をよく読むの重要性は全部の問題に共通している、というか基本、当たり前の事なので、なるべく挑戦した方がいい。(時間があれば)

解説

情報に関する理論に関する問題です。現在の正解率が30%であるとき、正解率が35%を超えるための学習回数を調べます。

誤り率で計算してみましょう。

現在の誤り率は

100 - 30 = 70%

目標の誤り率は

100 - 35 = 65%

1回の学習で前回の誤り率の95%になることを前提に繰り返し、誤り率の結果を計算してみます。

1回目: 70% × 95% = 70 × 0.95 = 66.5%

2回目: 66.5% × 95% = 66.5 × 0.95 = 63.1755%

2回目の学習で、誤り率65%より低くなりました。よって、2回目の学習で正解率が35%を超えたことになります。

ポイント

よく読んで地道に計算しましょう。計算苦手な人は捨ててもいいです。ただし、問題をよく読むの重要性は全部の問題に共通している、というか基本、当たり前の事なので、なるべく挑戦した方がいい。(時間があれば)

問86

動物が写っている大量の画像から犬や猫などの特徴を自動的に抽出して,動物の種類を識別できるようにするAIの技術はどれか。

ア e-ラーニング イ アクティブラーニング

ウ アダプティブラーニング エ ディープラーニング

解答:エ

ディープラーニングは、AIによる機械学習で、規則性やルールを見つけるため着目点を、コンピュータ自身が見つけ出せるようにした技術です。ディープラーニングは、データの分析にニューラルネットワークを用いることで、自ら規則性を見つけ出し、推論や判断を行うことができます。

動物が写っている大量の画像から犬や猫などの特徴を自動的に抽出して、動物の種類を識別できるようにするのは、ディープラーニングの技術です。

e-ラーニングは、学習用ソフトウェアなどを使用して行う教育のことです。

アクティブラーニングは、生徒が能動的に考え、学習する教育法のことです。

アダプティブラーニングは、一人一人個々の能力や理解度に応じて最適なコンテンツを提供して、効率的な学習を行う仕組みです。

他の選択肢は全部経営・組織論のヒューマンリソースマネジメントに関する用語。つまり機械ではなく人間の学習方法。

機械学習も流行の分野なので要チェック!実際どんなのだかわからなくても言葉だけでも覚えておこう!

解説

情報に関する理論に関する問題です。ディープラーニングは、AIによる機械学習で、規則性やルールを見つけるため着目点を、コンピュータ自身が見つけ出せるようにした技術です。ディープラーニングは、データの分析にニューラルネットワークを用いることで、自ら規則性を見つけ出し、推論や判断を行うことができます。

動物が写っている大量の画像から犬や猫などの特徴を自動的に抽出して、動物の種類を識別できるようにするのは、ディープラーニングの技術です。

e-ラーニングは、学習用ソフトウェアなどを使用して行う教育のことです。

アクティブラーニングは、生徒が能動的に考え、学習する教育法のことです。

アダプティブラーニングは、一人一人個々の能力や理解度に応じて最適なコンテンツを提供して、効率的な学習を行う仕組みです。

ポイント

間違い探しみたいになってる・・。他の選択肢は全部経営・組織論のヒューマンリソースマネジメントに関する用語。つまり機械ではなく人間の学習方法。

機械学習も流行の分野なので要チェック!実際どんなのだかわからなくても言葉だけでも覚えておこう!

問87

PKIにおいて,ある条件に当てはまるデジタル証明書の情報が公開されているリストとしてCRLがある。このリストに掲載される条件として,適切なものはどれか。

ア 有効期間が満了している。

イ 有効期間が無期限である。

ウ 有効期間内に失効している。

エ 有効期間を延長している。

解答:ウ

PKI(Public-Key Infrastructure)は公開鍵暗号を利用した基盤です。PKIでは通信相手が本物であるかどうかの確認に公開鍵証明書を利用します。 CRL(Certificate Revocation List)は、証明機関(CA)が発行した電子証明書の証明書失効リストです。

デジタル証明書を受け取った側は、証明書とCRLを照合し、有効な証明書であるかどうかを確認します。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。PKI(Public-Key Infrastructure)は公開鍵暗号を利用した基盤です。PKIでは通信相手が本物であるかどうかの確認に公開鍵証明書を利用します。 CRL(Certificate Revocation List)は、証明機関(CA)が発行した電子証明書の証明書失効リストです。

デジタル証明書を受け取った側は、証明書とCRLを照合し、有効な証明書であるかどうかを確認します。

ポイント

デジタル証明書の有効期限は基本的に発行日から5年で、期限前に更新を行う必要がある。

問88

情報セキュリティ対策を,“技術的セキュリティ対策”,“人的セキュリティ対策”及び“物理的セキュリティ対策”に分類したとき,“物理的セキュリティ対策”の例として,適切なものはどれか。

ア 業務に関係のない掲示板やSNSなどへの従業員による書込み,閲覧を防止するために,Webサーバへのアクセスログを取得し,必要に応じて通信を遮断する。

イ サーバ室,執務室などの場所ごとにセキュリティレベルを設定し,従業員ごとのアクセス権が付与されたICカードで入退室管理を行う。

ウ 従業員の採用時には,守秘義務に関する契約書を取り交わし,在籍中は機密情報の取扱いに関する教育,啓発を実施する。

エ 退職者が,在籍中のアカウントを用いた不正アクセスを行わないように,従業員の退職時にアカウントを削除する。

解答:イ

【情報セキュリティ対策例】

技術的セキュリティ対策

ファイアウォールやウイルス対策ソフトの導入、アクセス制御システムの構築、データの暗号化、ログ監視など

人的セキュリティ対策

多要素認証の導入、物理セキュリティの強化、セキュリティ教育など

物理的セキュリティ対策

ゲート設置の他、監視カメラや警備員配置、アンチパスバック方式など

サーバ室などの場所ごとにセキュリティレベルを設定し、従業員ごとのアクセス権が付与されたICカードで入退室管理を行うのは物理的セキュリティ対策の例です。

アは技術的セキュリティ対策、ウは人的セキュリティ対策、エは技術的セキュリティ対策の例です。

対策の種類と具体例を問う問題が多いので覚えておく事!

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。【情報セキュリティ対策例】

技術的セキュリティ対策

ファイアウォールやウイルス対策ソフトの導入、アクセス制御システムの構築、データの暗号化、ログ監視など

人的セキュリティ対策

多要素認証の導入、物理セキュリティの強化、セキュリティ教育など

物理的セキュリティ対策

ゲート設置の他、監視カメラや警備員配置、アンチパスバック方式など

サーバ室などの場所ごとにセキュリティレベルを設定し、従業員ごとのアクセス権が付与されたICカードで入退室管理を行うのは物理的セキュリティ対策の例です。

アは技術的セキュリティ対策、ウは人的セキュリティ対策、エは技術的セキュリティ対策の例です。

ポイント

なんか根っこの部分は全部「人的」な気がする・・。対策の種類と具体例を問う問題が多いので覚えておく事!

問89

Aさんは,Bさんから次の4種類のメッセージを受け取った。Aさんが,受け取ったメッセージを復号して読むことができるものだけを全て挙げたものはどれか。

- AさんとBさんとの共通鍵で暗号化したメッセージ

- Aさんの公開鍵で暗号化したメッセージ

- Bさんの公開鍵で暗号化したメッセージ

- Bさんの秘密鍵で暗号化したメッセージ

解答:ア

公開鍵暗号方式は、送信側で受信者の公開鍵を用いて暗号化を行い、受信側で受信者の秘密鍵で復号する方式です。 共通鍵暗号方式は、送信者側は共有鍵で通信内容を暗号化して、受信者側は同じ共有鍵で通信内容を復号する方式です。

送信者がBさん、受信者はAさんです。受信者Aさんが受け取ったメッセージを復号して読むことができるかどうか見てみましょう。

AさんとBさんとの共通鍵で暗号化したメッセージ

共通鍵は送信者・受信者のセットなので、復号可能です。

Aさんの公開鍵で暗号化したメッセージ

Aさんの公開鍵で暗号化したものは、Aさんが持っている秘密鍵で復号可能です。

Bさんの公開鍵で暗号化したメッセージ

Bさんの公開鍵で暗号化したものは、Bさんの秘密鍵を持つ人(Bさん本人)だけなので復号不可能です。

Bさんの秘密鍵で暗号化したメッセージ

Bさんの秘密鍵で暗号化したものを、Bさんの公開鍵で復号することは可能です。(※正確にはハッシュ値を暗号・復号する。)

共通鍵、公開鍵、ディジタル署名では、それぞれの特徴と、誰がどの種類の鍵を使うか手順を理解しておこう。一度覚えちゃえば簡単。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。公開鍵暗号方式は、送信側で受信者の公開鍵を用いて暗号化を行い、受信側で受信者の秘密鍵で復号する方式です。 共通鍵暗号方式は、送信者側は共有鍵で通信内容を暗号化して、受信者側は同じ共有鍵で通信内容を復号する方式です。

送信者がBさん、受信者はAさんです。受信者Aさんが受け取ったメッセージを復号して読むことができるかどうか見てみましょう。

AさんとBさんとの共通鍵で暗号化したメッセージ

共通鍵は送信者・受信者のセットなので、復号可能です。

Aさんの公開鍵で暗号化したメッセージ

Aさんの公開鍵で暗号化したものは、Aさんが持っている秘密鍵で復号可能です。

Bさんの公開鍵で暗号化したメッセージ

Bさんの公開鍵で暗号化したものは、Bさんの秘密鍵を持つ人(Bさん本人)だけなので復号不可能です。

Bさんの秘密鍵で暗号化したメッセージ

Bさんの秘密鍵で暗号化したものを、Bさんの公開鍵で復号することは可能です。(※正確にはハッシュ値を暗号・復号する。)

ポイント

dはちょっと疑問だけど、aは良くてcはだめなのは明らかなので、選択肢の条件からdは入ることになる。共通鍵、公開鍵、ディジタル署名では、それぞれの特徴と、誰がどの種類の鍵を使うか手順を理解しておこう。一度覚えちゃえば簡単。

問90

無線LANのセキュリティ対策に関する記述として,適切なものはどれか。

ア APIは,複数のアクセスポイントをグループ化して管理するIDである。

イ SSHは,アクセスポイントをステルス化することで無線LANネットワークを隠蔽する機能である。

ウ VPNは,アクセスポイントに登録したMACアドレスをもつ機器以外からの接続を拒否する機能である。

エ WPA2は,WEPよりも高い信頼性をもつ,無線通信の暗号化技術である。

解答:エ

WPA2は、WEPよりも高い信頼性をもつ無線LANの暗号化技術です。

APIは、ソフトウェアの一部機能を提供する仕組みです。

SSHは、別のコンピューターに安全にアクセスするために使用されるプロトコルです。

VPN(Virtual Private Network)は、インターネットなどの公衆回線を専用回線のように利用できる技術です。

アはSSID(Service Set Identifier)、イはSSIDステルス、ウはMACアドレスフィルタリングに関する記述です。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。WPA2は、WEPよりも高い信頼性をもつ無線LANの暗号化技術です。

APIは、ソフトウェアの一部機能を提供する仕組みです。

SSHは、別のコンピューターに安全にアクセスするために使用されるプロトコルです。

VPN(Virtual Private Network)は、インターネットなどの公衆回線を専用回線のように利用できる技術です。

アはSSID(Service Set Identifier)、イはSSIDステルス、ウはMACアドレスフィルタリングに関する記述です。

ポイント

無線LANの基本に関する問題。最近ではセキュリティ対策の実例に関する問題のほうが出題率が高いけど、基本もおさえておこう。