ITパスポート 令和6年度 81-90問

ITパスポート 令和6年度 81-90問

問81

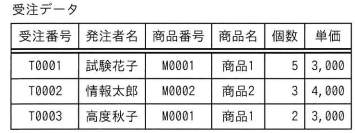

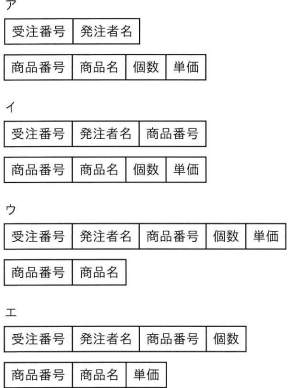

一つの表で管理されていた受注データを,受注に関する情報と商品に関する情報に分割して,正規化を行った上で関係データベースの表で管理する。正規化を行った結果の表の組合せとして,最も適切なものはどれか。ここで,同一商品で単価が異なるときは商品番号も異なるものとする。また,発注者名には同姓同名はいないものとする。

解答:エ

正規化とは、データの重複をなくし整合的にデータを取り扱えるようにすることです。

受注データから正規化を行います。受注に関する情報と商品に関する情報に分け、どちらもデータの重複がないようにします。

【商品情報】

・同一商品で単価が異なるときは商品番号も異なるものとする

条件から、

商品番号商品名単価

この3つで構成されます。

【受注情報】

・発注者名には同姓同名はいないものとする

条件から、

受注番号受注者名商品番号個数

で構成すると無駄がありません。

正規化問題はよく出る。

DB設計が苦手な場合は、選択肢をすべて見ておかしくないものを選べばOK!

アは誰が何を注文したかわからず、イは個数の場所がおかしい、ウだと単価が注文ごとに異なってしまう。

解説

データベース設計に関する問題です。正規化とは、データの重複をなくし整合的にデータを取り扱えるようにすることです。

受注データから正規化を行います。受注に関する情報と商品に関する情報に分け、どちらもデータの重複がないようにします。

【商品情報】

・同一商品で単価が異なるときは商品番号も異なるものとする

条件から、

商品番号商品名単価

この3つで構成されます。

【受注情報】

・発注者名には同姓同名はいないものとする

条件から、

受注番号受注者名商品番号個数

で構成すると無駄がありません。

ポイント

一般的には顧客情報も作る必要がある。正規化問題はよく出る。

DB設計が苦手な場合は、選択肢をすべて見ておかしくないものを選べばOK!

アは誰が何を注文したかわからず、イは個数の場所がおかしい、ウだと単価が注文ごとに異なってしまう。

問82

ISMSクラウドセキュリティ認証に関する記述として,適切なものはどれか。

ア 一度認証するだけで,複数のクラウドサービスやシステムなどを利用できるようにする認証の仕組み

イ クラウドサービスについて,クラウドサービス固有の管理策が実施されていることを認証する制度

ウ 個人情報について適切な保護措置を講ずる体制を整備しているクラウド事業者などを評価して,事業活動に関してプライバシーマークの使用を認める制度

エ 利用者がクラウドサービスへログインするときの環境,IPアドレスなどに基づいて状況を分析し,リスクが高いと判断された場合に追加の認証を行う仕組み

解答:イ

ISMSクラウドセキュリティ認証は、ISMS(JIS Q 27001)認証に加えて、クラウドサービス固有の管理策(ISO/IEC 27017)に関する情報セキュリティを適切に適切に導入、実施している組織だと証明するものです。

クラウドサービスは、データやソフトウェアを、ネットワーク経由で、利用者に提供するサービス形態です。

アはシングルサインオン、ウはプライバシーマーク制度、エはリスクベース認証に関する記述です。

とりあえずセキュリティ関連はもれなくチェックしておくといい。

解説

情報セキュリティ管理に関する問題です。ISMSクラウドセキュリティ認証は、ISMS(JIS Q 27001)認証に加えて、クラウドサービス固有の管理策(ISO/IEC 27017)に関する情報セキュリティを適切に適切に導入、実施している組織だと証明するものです。

クラウドサービスは、データやソフトウェアを、ネットワーク経由で、利用者に提供するサービス形態です。

アはシングルサインオン、ウはプライバシーマーク制度、エはリスクベース認証に関する記述です。

ポイント

選択肢どれもちょっとずつ罠がある。上手い問題。とりあえずセキュリティ関連はもれなくチェックしておくといい。

問83

1から6までの六つの目をもつサイコロを3回投げたとき,1回も1の目が出ない確率は幾らか。

解答:エ

ある2つ現象が起こる確率は、

現象Aの確率 × 現象Bの確率

で求めることができます。

1から6までの六つの目をもつサイコロを3回投げたとき、1回も1の目が出ない確率は、3回ともすべて1以外がでる確率をかけ合わせて求めることができます。

1以外がでる確率は、1から6までの6パターン中、2から6までの5パターンなので

よって、問題の確率は

です。

解説

応用数学に関する問題です。ある2つ現象が起こる確率は、

現象Aの確率 × 現象Bの確率

で求めることができます。

1から6までの六つの目をもつサイコロを3回投げたとき、1回も1の目が出ない確率は、3回ともすべて1以外がでる確率をかけ合わせて求めることができます。

1以外がでる確率は、1から6までの6パターン中、2から6までの5パターンなので

よって、問題の確率は

です。

ポイント

確率問題も財務と同じで苦手な場合は捨ててもいい

問84

IoTエリアネットワークでも利用され,IoTデバイスからの無線通信をほかのIoTデバイスが中継することを繰り返し,リレー方式で通信をすることによって広範囲の通信を実現する技術はどれか。

ア GPS イ MIMO

ウ キャリアアグリゲーション エ マルチホップ

解答:エ

データを様々な複数の中継装置を経由させて宛先までバケツリレー方式で転送して長距離通信を可能にするネットワーク形態をマルチホップといいます。

GPS(Global Positioning System:全地球測位システム)は、地球の衛星軌道を周回している人工衛星が発信している電波を受信して、電波の発信時刻と受信時刻の差などから端末の位置情報を得る仕組みです。

MIMOは、複数のアンテナを使い、通信品質を向上させることです。

キャリアアグリゲーションは、複数の周波数帯を同時に使って1通信を行う無線通信の技術です。

解説

入出力デバイス、ネットワーク方式に関する問題です。データを様々な複数の中継装置を経由させて宛先までバケツリレー方式で転送して長距離通信を可能にするネットワーク形態をマルチホップといいます。

GPS(Global Positioning System:全地球測位システム)は、地球の衛星軌道を周回している人工衛星が発信している電波を受信して、電波の発信時刻と受信時刻の差などから端末の位置情報を得る仕組みです。

MIMOは、複数のアンテナを使い、通信品質を向上させることです。

キャリアアグリゲーションは、複数の周波数帯を同時に使って1通信を行う無線通信の技術です。

ポイント

IoTは今後も出る!IoTに関する過去問題はすべて網羅しておこう!

問85

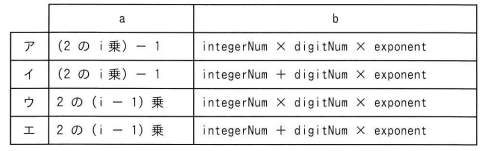

関数binaryToIntegerは,1桁以上の符号なし2進数を文字列で表した値を引数binaryStrで受け取り,その値を整数に変換した結果を戻り値とする。例えば,引数として“100”を受け取ると,4を返す。プログラム中のa,bに入れる字句の適切な組合せはどれか。

[プログラム]

○整数型: binaryToInteger (文字列型: binaryStr)

整数型: integer Num,digitNum,exponent,i

integer Num←0

for (i を 1 から binaryStr の文字数まで 1ずつ増やす)

digitNum ← binaryStr の末尾からi番目の文字を整数型に変換した値

// 例: 文字 “1” であれば整数値に変換

exponent ← a

integerNum ← b

end for

return integerNum

解答:エ

2進数文字列を10進数に変換する方法をプログラムにしたものです。

最後の行の

return integerNum

から、integerNumは変換した10進数である事がわかります。

2進数文字列を10進数に変換するには、各桁の数とその桁の重みをかけ合わせ、すべて足します。

各桁ごとに、その桁の文字を整数型に変換した値であるdigitNumと、重みをかけ合わせた数を出し、それを結果のintegerNumに次々足していきます。

よって、bのある行は

integerNum ← integerNum + digitNum × 重み

となります。となると、その前の行のexponentがプログラム中で使われてないので、これが「重み」であると判断します。bにはexponentが入ります。

integerNum ← integerNum + digitNum × exponent

各桁の重みであるexponentは、1桁目なら20、2桁目なら22なので、2の(i-1)乗が入ります。

exponent ← 2の(i-1)乗

変換方法わかりますね?あまりでないけど、たまにでるので各基数変換は覚えておこう!

解説

アルゴリズムとプログラミングに関する問題です。2進数文字列を10進数に変換する方法をプログラムにしたものです。

最後の行の

return integerNum

から、integerNumは変換した10進数である事がわかります。

2進数文字列を10進数に変換するには、各桁の数とその桁の重みをかけ合わせ、すべて足します。

各桁ごとに、その桁の文字を整数型に変換した値であるdigitNumと、重みをかけ合わせた数を出し、それを結果のintegerNumに次々足していきます。

よって、bのある行は

integerNum ← integerNum + digitNum × 重み

となります。となると、その前の行のexponentがプログラム中で使われてないので、これが「重み」であると判断します。bにはexponentが入ります。

integerNum ← integerNum + digitNum × exponent

各桁の重みであるexponentは、1桁目なら20、2桁目なら22なので、2の(i-1)乗が入ります。

exponent ← 2の(i-1)乗

ポイント

2進数から10進数変換との合わせ技問題。変換方法わかりますね?あまりでないけど、たまにでるので各基数変換は覚えておこう!

問86

PDCAモデルに基づいてISMSを運用している組織において,C(Check)で実施することの例として,適切なものはどれか。

ア 業務内容の監査結果に基づいた是正処置として,サーバの監視方法を変更する。

イ 具体的な対策と目標を決めるために,サーバ室内の情報資産を洗い出す。

ウ サーバ管理者の業務内容を第三者が客観的に評価する。

エ 定められた運用手順に従ってサーバの動作を監視する。

解答:ウ

ISMS(Information Security Management System:情報セキュリティマネジメントシステム)は、、組織全体で保護すべき情報資産のセキュリティ管理をどのように行うべきかを示した枠組みです。

【PDCA】

Plan 計画を立てる

↓

Do 計画に基づいた対策の導入・運用

↓

Check 実施した結果の監視・評価

↓

Act 対策の改善

これを繰り返して改善していきます。

C(Check)で実施するのは、「実施した結果の監視・評価」です。サーバ管理者の業務内容を第三者が客観的に評価することがC(Check)で実施することの例として適切です。

アはAct、イはPlan、エは Do<で実施することの例です。

解説

情報セキュリティ管理に関する問題です。ISMS(Information Security Management System:情報セキュリティマネジメントシステム)は、、組織全体で保護すべき情報資産のセキュリティ管理をどのように行うべきかを示した枠組みです。

【PDCA】

Plan 計画を立てる

↓

Do 計画に基づいた対策の導入・運用

↓

Check 実施した結果の監視・評価

↓

Act 対策の改善

これを繰り返して改善していきます。

C(Check)で実施するのは、「実施した結果の監視・評価」です。サーバ管理者の業務内容を第三者が客観的に評価することがC(Check)で実施することの例として適切です。

アはAct、イはPlan、エは Do<で実施することの例です。

ポイント

PDCAサイクル、色んな場面で出るので絶対に覚える事!最重要!

どれがどれに該当することなのか、が出る!

問87

通常の検索エンジンでは検索されず匿名性が高いので,サイバー攻撃や違法商品の取引などにも利用されることがあり,アクセスするには特殊なソフトウェアが必要になることもあるインターネット上のコンテンツの総称を何と呼ぶか。

ア RSS イ SEO

ウ クロスサイトスクリプティング エ ダークウェブ

解答:エ

ダークウェブは、検索エンジンにインデックスされていない、通常では見つけることのできないWebコンテンツのことです。

個人情報やクレジットカード情報、非合法・違法な情報がダークウェブで取引されています。

RSS(Rich Site Summary)は、Webサイトの更新情報などを記述するフォーマットです。

SEO(Search Engine Optimization)は、検索エンジンの上位に表示されるようにすることです。

クロスサイトスクリプティングは、HTMLに悪質なスクリプトを埋め込む攻撃です。

解説

情報セキュリティに関する問題です。ダークウェブは、検索エンジンにインデックスされていない、通常では見つけることのできないWebコンテンツのことです。

個人情報やクレジットカード情報、非合法・違法な情報がダークウェブで取引されています。

RSS(Rich Site Summary)は、Webサイトの更新情報などを記述するフォーマットです。

SEO(Search Engine Optimization)は、検索エンジンの上位に表示されるようにすることです。

クロスサイトスクリプティングは、HTMLに悪質なスクリプトを埋め込む攻撃です。

ポイント

君子危うきに近寄らず、でいきましょうよ…

問88

JavaScriptに関する記述として,適切なものはどれか。

ア Webブラウザ上に,動的な振る舞いなどを組み込むことができる。

イ Webブラウザではなく,Webサーバ上だけで動作する。

ウ 実行するためには,あらかじめコンパイルする必要がある。

エ 名前のとおり,Javaのスクリプト版である。

解答:ア

JavaScriptは1行ごとに解釈実行されるインタープリター型のプログラミング言語です。 Webページを表すHTMLの中に書くことで、Webブラウザ上に、動的な振る舞いなどを組み込むことができます。

WebブラウザだけではなくWebサーバ上でも動作することができます。インタープリター型言語なので、事前にコンパイルする必要はありません。Java言語とは無関係です。

解説

プログラム言語に関する問題です。JavaScriptは1行ごとに解釈実行されるインタープリター型のプログラミング言語です。 Webページを表すHTMLの中に書くことで、Webブラウザ上に、動的な振る舞いなどを組み込むことができます。

WebブラウザだけではなくWebサーバ上でも動作することができます。インタープリター型言語なので、事前にコンパイルする必要はありません。Java言語とは無関係です。

ポイント

Webサーバ上だけで動作するのはNode.js。

問89

システムの利用者認証に関する記述のうち,適切なものはどれか。

ア 1回の認証で,複数のサーバやアプリケーションなどへのログインを実現する仕組みを,チャレンジレスポンス認証という。

イ 指紋や声紋など,身体的な特徴を利用して本人認証を行う仕組みを,シングルサインオンという。

ウ 情報システムが利用者の本人確認のために用いる,数字列から成る暗証番号のことを,PINという。

エ 特定の数字や文字の並びではなく,位置についての情報を覚えておき,認証時には画面に表示された表の中で,自分が覚えている位置に並んでいる数字や文字をパスワードとして入力する方式を,多要素認証という。

解答:ウ

情報システムが利用者の本人確認のために用いる数字列から成る暗証番号をPIN(Personal Identification Number)といいます。

PINコードは設定したパソコンやスマートフォンの中に保存され、スマートフォンの紛失時でも第三者による不正利用を防ぐことができます。

アはシングルサインオン、イはバイオメトリクス認証、エはマトリクス認証の記述です。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。情報システムが利用者の本人確認のために用いる数字列から成る暗証番号をPIN(Personal Identification Number)といいます。

PINコードは設定したパソコンやスマートフォンの中に保存され、スマートフォンの紛失時でも第三者による不正利用を防ぐことができます。

アはシングルサインオン、イはバイオメトリクス認証、エはマトリクス認証の記述です。

ポイント

クレジットカードもカードに内蔵されたICチップの中にPINコード情報が入っている。

問90

セキュリティ対策として使用されるWAFの説明として適切なものはどれか。

ア ECなどのWebサイトにおいて,Webアプリケーションソフトウェアの脆弱性を突いた攻撃からの防御や,不審なアクセスのパターンを検知する仕組み

イ インターネットなどの公共のネットワークを用いて,専用線のようなセキュアな通信環境を実現する仕組み

ウ 情報システムにおいて,機密データを特定して監視することによって,機密データの紛失や外部への漏えいを防止する仕組み

エ ファイアウォールを用いて,インターネットと企業の内部ネットワークとの間に緩衝領域を作る仕組み

解答:ア

WAF(Web Application Firewall)は、Webアプリケーションの脆弱性を悪用した攻撃からWebアプリケーションを保護するする仕組みです。不審なアクセスを検知して、アクセスを拒否します。

イはVPN(Virtual private network)、ウはDLP(Data Loss Prevention)、エはDMZ(DeMilitarized Zone)の説明です。

解説

情報セキュリティ対策・情報セキュリティ実装技術に関する問題です。WAF(Web Application Firewall)は、Webアプリケーションの脆弱性を悪用した攻撃からWebアプリケーションを保護するする仕組みです。不審なアクセスを検知して、アクセスを拒否します。

イはVPN(Virtual private network)、ウはDLP(Data Loss Prevention)、エはDMZ(DeMilitarized Zone)の説明です。

ポイント

セキュリティ対策の基本はファイアウォール。それを通り抜けた不正なアクセスはIDSとIPS、最後はWAFで防ぐようにする。